Ψεύτικες ενημερώσεις των Windows στο πρόγραμμα περιήγησης ωθούν κακόβουλο λογισμικό κλοπής πληροφοριών Aurora

Related Posts

Μια καμπάνια κακόβουλης διαφήμισης που εντοπίστηκε πρόσφατα ξεγέλασε τους χρήστες με μια προσομοίωση ενημέρωσης Windows στο πρόγραμμα περιήγησης για να παραδώσει το κακόβουλο λογισμικό κλοπής πληροφοριών Aurora.

Γραμμένο στο Golang, το Aurora είναι διαθέσιμο σε διάφορα φόρουμ χάκερ για περισσότερο από ένα χρόνο, διαφημιζόμενο ως κλέφτης πληροφοριών με εκτεταμένες δυνατότητες και χαμηλή ανίχνευση ιών.

Σύμφωνα με ερευνητές στο

Malwarebytes

η λειτουργία κακόβουλης διαφήμισης βασίζεται σε διαφημίσεις popunder σε ιστότοπους περιεχομένου για ενηλίκους με περιεχόμενο υψηλής επισκεψιμότητας για ενηλίκους και ανακατευθύνει πιθανά θύματα σε μια τοποθεσία που εξυπηρετεί κακόβουλο λογισμικό.

Δεν είναι ενημέρωση των Windows

Οι διαφημίσεις Popunder είναι φτηνές «αναδυόμενες» διαφημίσεις που ξεκινούν πίσω από το ενεργό παράθυρο του προγράμματος περιήγησης, μένουν κρυφές από τον χρήστη μέχρι να κλείσει ή να μετακινήσει το κύριο παράθυρο του προγράμματος περιήγησης.

Τον Δεκέμβριο του περασμένου έτους, η Google ανέφερε ότι τα popunders χρησιμοποιήθηκαν σε μια εκστρατεία απάτης διαφημίσεων που συγκέντρωσε εκατοντάδες χιλιάδες επισκέπτες και δεκάδες εκατομμύρια δόλιες εμφανίσεις διαφημίσεων.

Το πιο πρόσφατο που εντοπίστηκε από το Malwarebytes έχει πολύ μικρότερο αντίκτυπο, με σχεδόν 30.000 χρήστες να ανακατευθύνονται και σχεδόν 600 να έχουν κατεβάσει και να εγκαταστήσει το κακόβουλο λογισμικό κλοπής δεδομένων στα συστήματά τους.

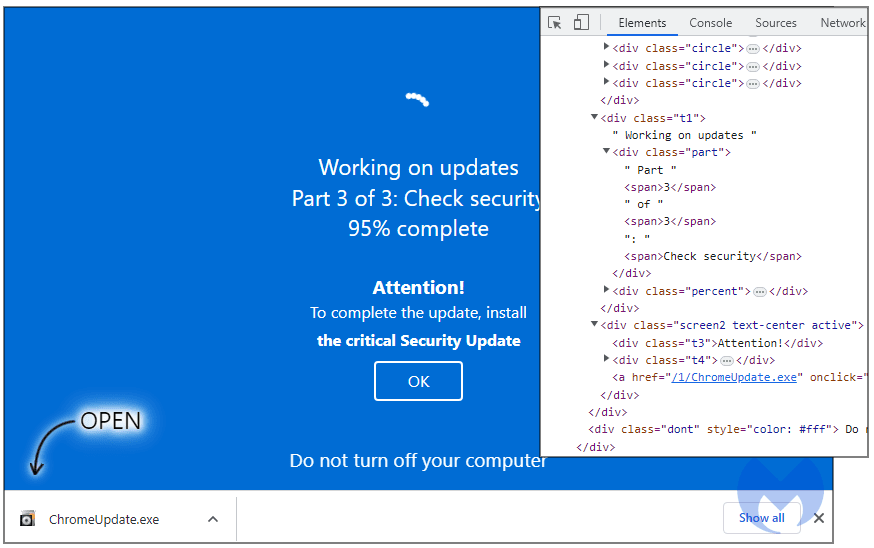

Ωστόσο, ο ηθοποιός της απειλής σκέφτηκε μια ευφάνταστη ιδέα όπου το popunder αποδίδει ένα παράθυρο προγράμματος περιήγησης σε πλήρη οθόνη που προσομοιώνει μια οθόνη ενημέρωσης συστήματος των Windows.

Ψεύτικη ενημέρωση των Windows

(Malwarebytes)

Οι ερευνητές παρακολούθησαν περισσότερους από δώδεκα τομείς που χρησιμοποιούνται στις καμπάνιες, πολλοί από τους οποίους φαίνεται να υποδύονται ιστότοπους για ενήλικες, οι οποίοι προσομοίωσαν την ψεύτικη ενημέρωση των Windows:

- activessd[.]ru

- chistauyavoda[.]ru

- χχχχχχχχχχχχχχχχ[.]ru

- activehdd[.]ru

- oled8kultra[.]ru

- xhamster-18[.]ru

- oled8kultra[.]ιστοσελίδα

- activessd6[.]ru

- activedebian[.]ru

- shluhapizdec[.]ru

- 04042023[.]ru

- clickaineasdfer[.]ru

- moskovpizda[.]ru

- pochelvpizdy[.]ru

- διαφεύγει[.]ru

- click7adilla[.]ru

- grhfgetraeg6yrt[.]ιστοσελίδα

Όλα αυτά εξυπηρετήθηκαν για λήψη ενός αρχείου με το όνομα “ChromeUpdate.exe”, αποκαλύπτοντας την εξαπάτηση της οθόνης πλήρους οθόνης του προγράμματος περιήγησης. Ωστόσο, ορισμένοι χρήστες εξακολουθούσαν να εξαπατούνται για να αναπτύξουν το κακόβουλο εκτελέσιμο αρχείο.

Κατεβασμένο αρχείο

(Malwarebytes)

Νέο πρόγραμμα φόρτωσης κακόβουλου λογισμικού

Το υποτιθέμενο πρόγραμμα ενημέρωσης του Chrome είναι ένα λεγόμενο πρόγραμμα φόρτωσης κακόβουλου λογισμικού “πλήρως μη ανιχνεύσιμου” (FUD) που ονομάζεται “Invalid Printer” που φαίνεται να χρησιμοποιείται αποκλειστικά από αυτόν τον συγκεκριμένο παράγοντα απειλής.

Η Malwarebytes λέει ότι όταν οι αναλυτές της ανακάλυψαν τον ‘Invalid Printer’, καμία μηχανή προστασίας από ιούς στο Virus Total δεν τον επισήμανε ως κακόβουλο. Ωστόσο, ο εντοπισμός άρχισε να αυξάνεται λίγες εβδομάδες αργότερα, μετά τη δημοσίευση σχετικής

αναφορά από τη Morphisec

.

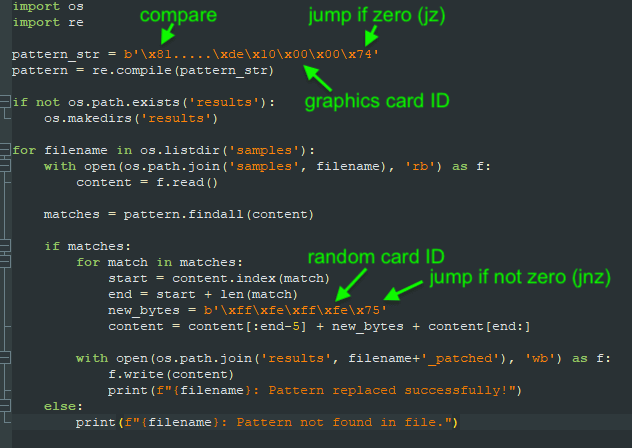

Απόσπασμα κώδικα φόρτωσης κακόβουλου λογισμικού

(Malwarebytes)

Ο μη έγκυρος εκτυπωτής ελέγχει πρώτα την κάρτα γραφικών του κεντρικού υπολογιστή για να προσδιορίσει εάν εκτελείται σε εικονική μηχανή ή σε περιβάλλον sandbox. Αν δεν είναι, αποσυσκευάζει και εκτοξεύει ένα αντίγραφο του κλέφτη πληροφοριών Aurora, βρήκαν οι ερευνητές.

Το ωφέλιμο φορτίο μεταφέρεται από “Μη έγκυρος εκτυπωτής”

(Malwarebytes)

Η Malwarebytes σχολιάζει ότι ο παράγοντας απειλής πίσω από αυτήν την καμπάνια φαίνεται να ενδιαφέρεται ιδιαίτερα για τη δημιουργία δύσκολα ανιχνεύσιμων εργαλείων και ανεβάζουν συνεχώς νέα δείγματα στο Virus Total για να ελέγχουν πώς τα καταφέρνουν έναντι των μηχανών ανίχνευσης.

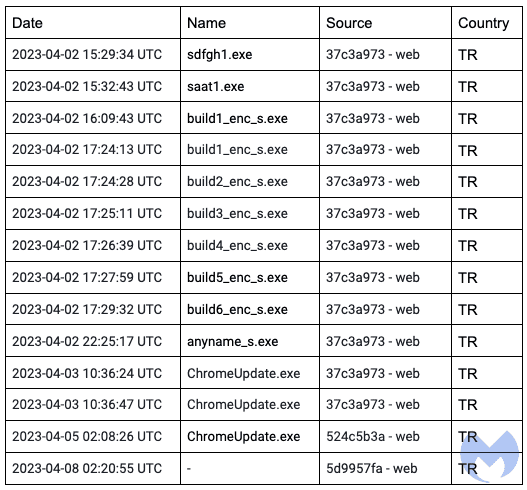

Ο Jérôme Segura, διευθυντής πληροφοριών απειλών στο Malwarebytes, παρατήρησε ότι κάθε φορά που ένα νέο δείγμα υποβαλλόταν για πρώτη φορά στο Virus Total προερχόταν από έναν χρήστη στην Τουρκία και ότι «σε πολλές περιπτώσεις το όνομα του αρχείου έμοιαζε σαν να είχε βγει νέο από τον μεταγλωττιστή (δηλ. build1_enc_s.exe).”

Μεταφορτώσεις VirusTotal από τον παράγοντα απειλών

(Malwarebytes)

Περαιτέρω έρευνα αποκάλυψε ότι ο παράγοντας απειλής χρησιμοποιεί επίσης ένα πάνελ Amadey, που πιθανώς υποδεικνύει τη χρήση του καλά τεκμηριωμένου εργαλείου αναγνώρισης και φόρτωσης κακόβουλου λογισμικού, και επίσης εκτελεί απάτες τεχνικής υποστήριξης που στοχεύουν Ουκρανούς.

Το Malwarebytes παρέχει μια τεχνική ανάλυση της εγκατάστασης και της συμπεριφοράς του κακόβουλου λογισμικού μαζί με ένα σύνολο δεικτών συμβιβασμού που μπορούν να χρησιμοποιήσουν οι εταιρείες και οι προμηθευτές ασφάλειας για να υπερασπιστούν τους χρήστες τους.