Κακόβουλα προγράμματα οδήγησης πυρήνα των Windows που χρησιμοποιούνται σε επιθέσεις ransomware BlackCat

Related Posts

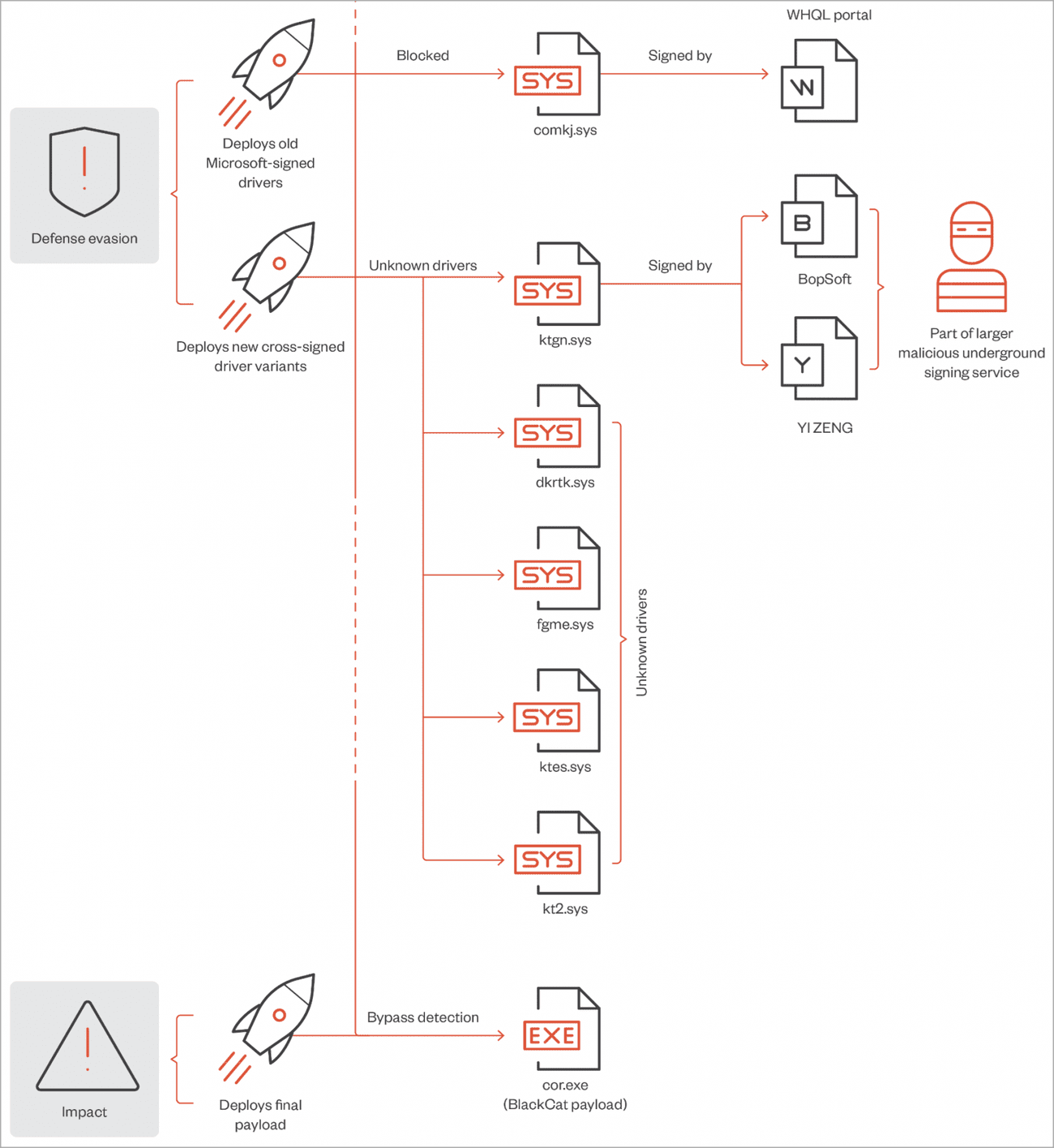

Η ομάδα ransomware ALPHV (γνωστή και ως BlackCat) παρατηρήθηκε να χρησιμοποιεί υπογεγραμμένα κακόβουλα προγράμματα οδήγησης πυρήνα των Windows για να αποφύγει τον εντοπισμό από λογισμικό ασφαλείας κατά τη διάρκεια επιθέσεων.

Το πρόγραμμα οδήγησης που βλέπει η Trend Micro είναι μια βελτιωμένη έκδοση του κακόβουλου λογισμικού που είναι γνωστό ως «POORTRY» που εντόπισαν οι Microsoft, Mandiant, Sophos και SentinelOne σε επιθέσεις ransomware στα τέλη του περασμένου έτους.

Το κακόβουλο λογισμικό POORTRY είναι ένα πρόγραμμα οδήγησης πυρήνα των Windows υπογεγραμμένο χρησιμοποιώντας κλεμμένα κλειδιά που ανήκουν σε νόμιμους λογαριασμούς στο Πρόγραμμα προγραμματιστών υλικού Windows της Microsoft.

Αυτό το κακόβουλο πρόγραμμα οδήγησης χρησιμοποιήθηκε από την ομάδα hacking UNC3944, γνωστή και ως 0ktapus και Scattered Spider, για να τερματίσει το λογισμικό ασφαλείας που εκτελείται σε μια συσκευή Windows για να αποφύγει τον εντοπισμό.

Ενώ το λογισμικό ασφαλείας προστατεύεται συνήθως από τον τερματισμό ή την παραβίαση, καθώς τα προγράμματα οδήγησης πυρήνα των Windows εκτελούνται με τα υψηλότερα προνόμια στο λειτουργικό σύστημα, μπορούν να χρησιμοποιηθούν για τον τερματισμό σχεδόν κάθε διαδικασίας.

Η Trend Micro λέει ότι οι ηθοποιοί ransomware προσπάθησαν να χρησιμοποιήσουν το υπογεγραμμένο από τη Microsoft πρόγραμμα οδήγησης POORTRY, αλλά τα ποσοστά ανίχνευσης ήταν υψηλά μετά τη δημοσιότητα που έλαβε και μετά την ανάκληση των κλειδιών υπογραφής κώδικα.

Ως εκ τούτου, οι χάκερ ανέπτυξαν μια ενημερωμένη έκδοση του προγράμματος οδήγησης πυρήνα POORTRY που υπογράφηκε χρησιμοποιώντας ένα κλεμμένο ή διαρροή πιστοποιητικό διασταυρούμενης υπογραφής.

Το νέο πρόγραμμα οδήγησης που χρησιμοποιείται από τη λειτουργία ransomware BlackCat τους βοηθά να αυξήσουν τα προνόμιά τους σε μηχανήματα που έχουν παραβιαστεί και στη συνέχεια να σταματήσουν τις διαδικασίες που σχετίζονται με πράκτορες ασφαλείας.

Επιπλέον, μπορεί να παρέχει μια χαλαρή σύνδεση μεταξύ της συμμορίας ransomware και των ομάδων hacking UNC3944/Scattered Spider.

Το πρόγραμμα οδήγησης πυρήνα κακόβουλου Windows

Το υπογεγραμμένο πρόγραμμα οδήγησης που εμφανίστηκε από την Trend Micro στις επιθέσεις BlackCat τον Φεβρουάριο του 2023 είναι «ktgn.sys», τοποθετήθηκε στο σύστημα αρχείων του θύματος στον φάκελο %Temp% και στη συνέχεια φορτώθηκε από ένα πρόγραμμα λειτουργίας χρήστη με το όνομα «tjr.exe».

Οι αναλυτές λένε ότι η ψηφιακή υπογραφή του ktgn.sys έχει ανακληθεί. Ωστόσο, το πρόγραμμα οδήγησης θα εξακολουθεί να φορτώνει χωρίς πρόβλημα σε συστήματα Windows 64-bit με επιβεβλημένες πολιτικές υπογραφής.

Το κακόβουλο πρόγραμμα οδήγησης πυρήνα εκθέτει μια διεπαφή IOCTL που επιτρέπει στον πελάτη λειτουργίας χρήστη, tjr.exe, να εκδίδει εντολές που θα εκτελεί το πρόγραμμα οδήγησης με δικαιώματα πυρήνα των Windows.

“Από την ανάλυσή μας για το τι συμβαίνει όταν ένας χρήστης συνδέεται με αυτό το πρόγραμμα οδήγησης, παρατηρήσαμε ότι χρησιμοποιεί μόνο έναν από τους εκτεθειμένους κωδικούς Ελέγχου Εισόδου και Εξόδου Συσκευής (IOCTL) — Kill Process, ο οποίος χρησιμοποιείται για την εξάλειψη διεργασιών παράγοντα ασφαλείας που είναι εγκατεστημένοι στο σύστημα », εξηγεί ο

Αναφορά Trend Micro

.

Κακόβουλα προγράμματα οδήγησης που χρησιμοποιούνται σε επιθέσεις BlackCat

(Trend Micro)

Οι αναλυτές της Trend Micro παρατήρησαν τις εκτεθειμένες ακόλουθες εντολές που μπορούν να εκδοθούν στον οδηγό:

- Ενεργοποίηση προγράμματος οδήγησης

- Απενεργοποιήστε το πρόγραμμα οδήγησης μετά την ολοκλήρωση της λειτουργίας του προγράμματος-πελάτη της λειτουργίας χρήστη

- Καταργήστε οποιαδήποτε διαδικασία λειτουργίας χρήστη

- Διαγράψτε συγκεκριμένες διαδρομές αρχείων

- Αναγκαστική διαγραφή ενός αρχείου ελευθερώνοντας τις λαβές του και τερματίζοντας τις διεργασίες που εκτελούνται χρησιμοποιώντας το

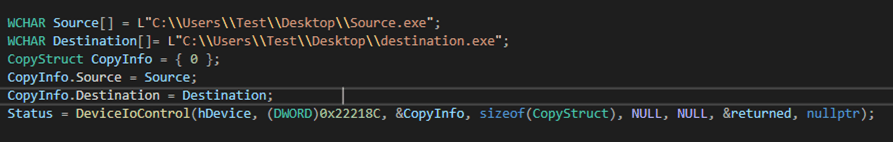

- Αντιγραφή αρχείων

- Αναγκαστική αντιγραφή αρχείων χρησιμοποιώντας παρόμοιο μηχανισμό για αναγκαστική διαγραφή

- Εγγραφή Επανακλήσεις Διεργασίας/Ειδοποίησης νήματος

- Κατάργηση εγγραφής επανακλήσεων διαδικασίας/ειδοποίησης νήματος

- Επανεκκινήστε το σύστημα καλώντας το API «HalReturnToFirmware».

Αντιγραφή αρχείων από το σύστημα

(Trend Micro)

Η Trend Micro σχολιάζει ότι οι δύο εντολές που χρησιμοποιούνται για τις επιστροφές κλήσης ειδοποίησης διεργασίας/νήματος δεν λειτουργούν, υποδεικνύοντας ότι το πρόγραμμα οδήγησης βρίσκεται επί του παρόντος υπό ανάπτυξη ή ακόμη σε φάση δοκιμής.

Συνιστάται στους διαχειριστές συστήματος να χρησιμοποιούν τους δείκτες συμβιβασμού που μοιράζονται το Trend Micro και να προσθέτουν τα κακόβουλα προγράμματα οδήγησης που χρησιμοποιούνται από τους παράγοντες ransomware στο

Λίστα αποκλεισμού προγραμμάτων οδήγησης των Windows

.

Οι διαχειριστές των Windows θα πρέπει επίσης να διασφαλίζουν ότι είναι ενεργοποιημένη η “Επιβολή υπογραφής προγράμματος οδήγησης”, η οποία αποκλείει την εγκατάσταση όλων των προγραμμάτων οδήγησης που δεν διαθέτουν έγκυρη ψηφιακή υπογραφή.