Ιρανοί χάκερ χρησιμοποιούν νέο ransomware Moneybird για να επιτεθούν σε ισραηλινά όργανα

Related Posts

Εικόνα: Bing Create

Ένας ύποπτος παράγοντας απειλών που υποστηρίζεται από το Ιράν, γνωστός ως «Agrius» αναπτύσσει τώρα ένα νέο στέλεχος ransomware με το όνομα «Moneybird» εναντίον ισραηλινών οργανώσεων.

Η Agrius στοχεύει ενεργά οντότητες στο Ισραήλ και στην περιοχή της Μέσης Ανατολής τουλάχιστον από το 2021 με πολλαπλά ψευδώνυμα, ενώ αναπτύσσει υαλοκαθαριστήρες δεδομένων σε καταστροφικές επιθέσεις.

Οι ερευνητές του Check Point

που ανακάλυψαν το νέο στέλεχος ransomware πιστεύουν ότι η Agrius το ανέπτυξε για να βοηθήσει στην επέκταση των δραστηριοτήτων τους, ενώ η χρήση του «Moneybird» είναι μια ακόμη από τις προσπάθειες της ομάδας απειλών να καλύψει τα ίχνη τους.

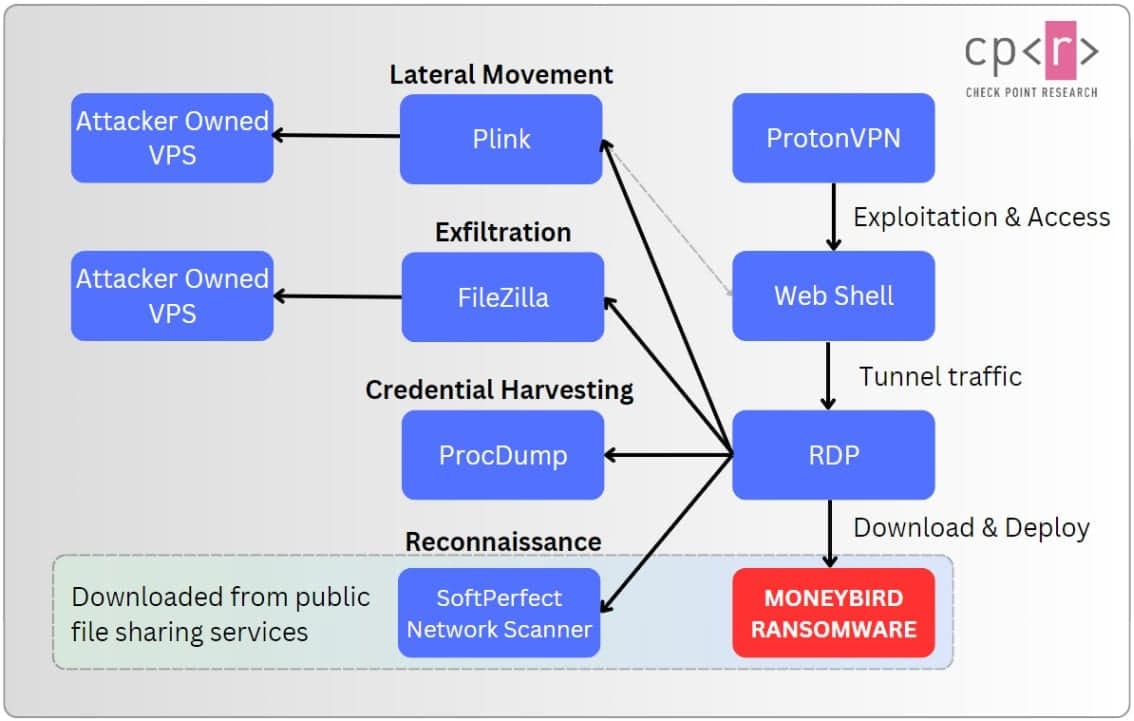

Επιθέσεις Moneybird

Οι ερευνητές του Check Point λένε ότι οι παράγοντες απειλών αποκτούν αρχικά πρόσβαση σε εταιρικά δίκτυα εκμεταλλευόμενοι ευπάθειες σε διακομιστές που αντιμετωπίζουν το κοινό, δίνοντας στον Agrius μια αρχική βάση στο δίκτυο του οργανισμού.

Στη συνέχεια, οι χάκερ κρύβονται πίσω από κόμβους ProtonVPN που εδρεύουν στο Ισραήλ για να αναπτύξουν παραλλαγές ιστού ASPXSpy που είναι κρυμμένες μέσα σε αρχεία κειμένου “Πιστοποιητικό”, μια τακτική που η Agrius χρησιμοποίησε σε προηγούμενες καμπάνιες.

Webshell στο αρχείο κειμένου

(Σημείο ελέγχου)

Έχοντας αναπτύξει τα webshells, οι εισβολείς προχωρούν στη χρήση εργαλείων ανοιχτού κώδικα που βοηθούν στην αναγνώριση δικτύου χρησιμοποιώντας SoftPerfect Network Scanner, πλευρική κίνηση, ασφαλή επικοινωνία χρησιμοποιώντας Plink/PuTTY, κλοπή διαπιστευτηρίων με ProcDump και εξαγωγή δεδομένων χρησιμοποιώντας FileZilla.

Στην επόμενη φάση της επίθεσης, ο Agrius ανακτά το ransomware Moneybird εκτελέσιμο από νόμιμες πλατφόρμες φιλοξενίας αρχείων όπως το ‘ufile.io’ και το ‘easyupload.io.’

Επισκόπηση επίθεσης Agrius

(Σημείο ελέγχου)

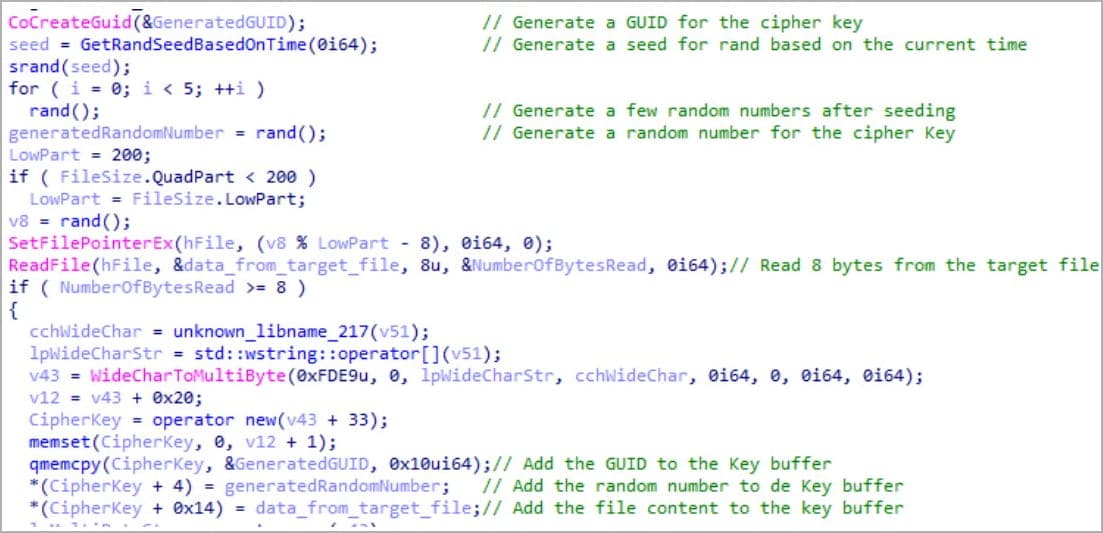

Κατά την εκκίνηση, το στέλεχος ransomware C++ θα κρυπτογραφήσει τα αρχεία-στόχους χρησιμοποιώντας το AES-256 με GCM (Galois/Counter Mode), δημιουργώντας μοναδικά κλειδιά κρυπτογράφησης για κάθε αρχείο και προσθέτοντας κρυπτογραφημένα μεταδεδομένα στο τέλος τους.

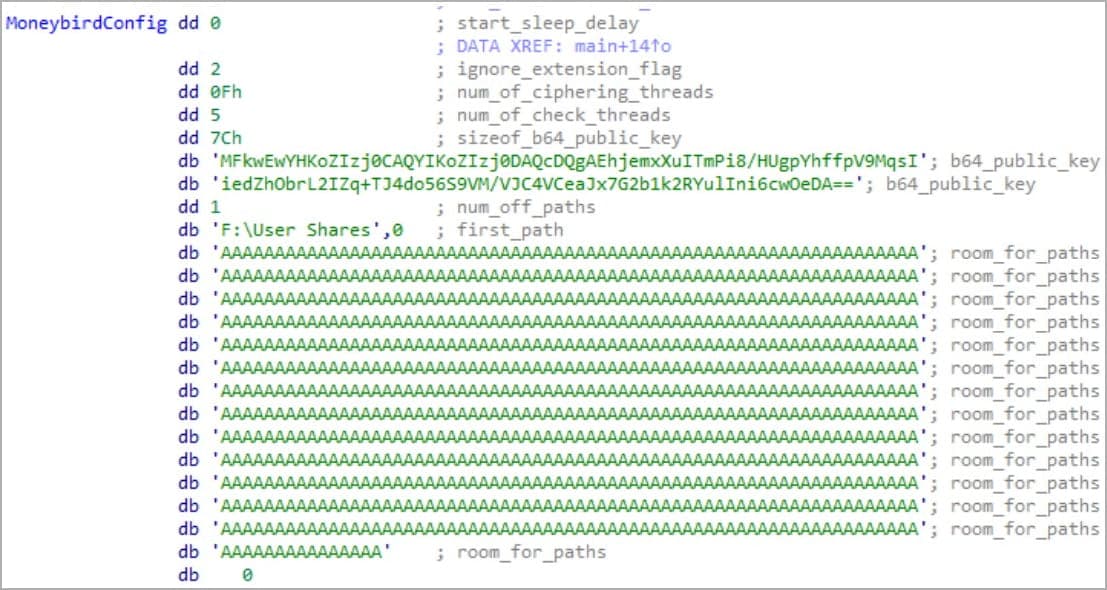

Στις περιπτώσεις που παρατηρήθηκαν από το Check Point, το ransomware στόχευε μόνο το “F:User Shares”, έναν κοινό κοινόχρηστο φάκελο σε εταιρικά δίκτυα που χρησιμοποιείται για την αποθήκευση εταιρικών εγγράφων, βάσεων δεδομένων και άλλων αρχείων που σχετίζονται με τη συνεργασία.

Αυτή η στενή στόχευση υποδηλώνει ότι το Moneybird στοχεύει περισσότερο στην πρόκληση διακοπής της επιχείρησης παρά στο κλείδωμα των υπολογιστών που επηρεάζονται.

Αρχείο διαμόρφωσης που καθορίζει τις παραμέτρους στόχευσης

(Σημείο ελέγχου)

Το Check Point εξηγεί ότι η επαναφορά δεδομένων και η αποκρυπτογράφηση αρχείων θα ήταν εξαιρετικά προκλητική, καθώς τα ιδιωτικά κλειδιά που χρησιμοποιούνται για την κρυπτογράφηση κάθε αρχείου δημιουργούνται χρησιμοποιώντας δεδομένα από το GUID του συστήματος, περιεχόμενο αρχείου, διαδρομή αρχείου και τυχαίους αριθμούς.

Κωδικός δημιουργίας ιδιωτικού κλειδιού

(Σημείο ελέγχου)

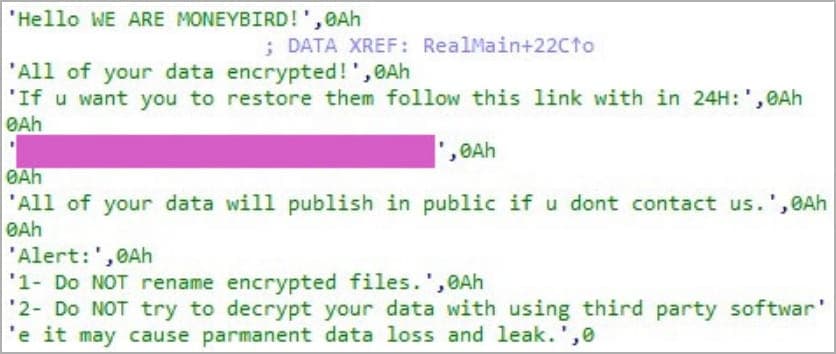

Μετά την κρυπτογράφηση, σημειώσεις λύτρων απορρίπτονται στα επηρεαζόμενα συστήματα που προτρέπουν το θύμα να ακολουθήσει τον παρεχόμενο σύνδεσμο εντός 24 ωρών για οδηγίες σχετικά με την επαναφορά των δεδομένων του.

“Γεια σας ΕΙΜΑΣΤΕ MONEYBIRD! Όλα τα δεδομένα σας είναι κρυπτογραφημένα! Εάν θέλετε να τα επαναφέρετε, ακολουθήστε αυτόν τον σύνδεσμο σε 24 ώρες”, αναφέρεται στο σημείωμα λύτρων του Moneybird.

Σημείωμα λύτρων Moneybird

(Σημείο ελέγχου)

Σε αντίθεση με προηγούμενες επιθέσεις που συνδέονται με το Agrius, το Moneybird πιστεύεται ότι είναι ransomware, αντί για υαλοκαθαριστήρα, που προορίζεται να δημιουργήσει έσοδα για να χρηματοδοτήσει τις κακόβουλες λειτουργίες των παραγόντων απειλής.

Ωστόσο, στην περίπτωση που είδε το Check Point Research, η ζήτηση λύτρων ήταν τόσο υψηλή που ήταν γνωστό από την αρχή ότι μια πληρωμή δεν θα γινόταν, καθιστώντας την επίθεση ουσιαστικά καταστροφική.

“Ναι, οι διαπραγματεύσεις θα μπορούσαν να είναι δυνατές, αλλά η ζήτηση ήταν εξαιρετικά υψηλή, γεγονός που μας κάνει να πιστεύουμε ότι είναι μέρος του κόλπου. Ήξεραν ότι κανείς δεν θα πλήρωνε, οπότε η ζημιά και τα δεδομένα που διέρρευσαν ήταν αναμενόμενα. Δεν ήταν υαλοκαθαριστήρας”, είπε ο Eli Smadga. Ο Διευθυντής Ομάδας Ερευνών στο Check Point Research, είπε στο BleepingComputer.

Ένα απλό, αλλά αποτελεσματικό, ransomware

Το Check Point εξηγεί ότι το Moneybird δεν διαθέτει δυνατότητες ανάλυσης γραμμής εντολών που επιτρέπουν διαμορφώσεις ειδικά για το θύμα και μεγαλύτερη ευελιξία ανάπτυξης και αντ’ αυτού βασίζεται σε μια ενσωματωμένη κηλίδα διαμόρφωσης.

Αυτό σημαίνει ότι οι παράμετροι συμπεριφοράς του ransomware είναι προκαθορισμένες και δεν μπορούν εύκολα να προσαρμοστούν για κάθε στόχο ή περίσταση, καθιστώντας το στέλεχος ακατάλληλο για μαζικές καμπάνιες.

Για την Agrius, ωστόσο, το Moneybird εξακολουθεί να είναι ένα αποτελεσματικό εργαλείο διακοπής των επιχειρήσεων και η περαιτέρω ανάπτυξη που οδηγεί στην κυκλοφορία νεότερων, πιο ικανών εκδόσεων μπορεί να το καταστήσει τρομερή απειλή για ένα ευρύτερο φάσμα ισραηλινών οργανισμών.