Νέο κακόβουλο λογισμικό PowerExchange για διακομιστές Microsoft Exchange

Related Posts

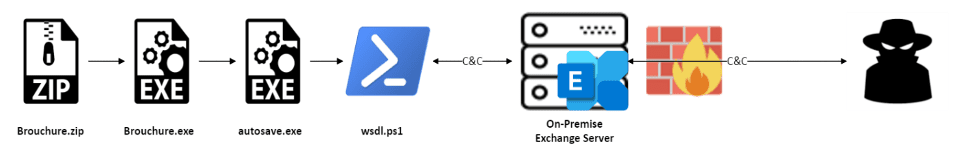

Ένα νέο κακόβουλο λογισμικό που βασίζεται σε PowerShell με το όνομα PowerExchange χρησιμοποιήθηκε σε επιθέσεις που συνδέονται με κρατικούς χάκερ του Ιράν APT34 σε κερκόπορτες διακομιστές Microsoft Exchange.

Αφού διείσδυσαν στον διακομιστή αλληλογραφίας μέσω ενός ηλεκτρονικού “ψαρέματος” που περιείχε ένα αρχειοθετημένο κακόβουλο εκτελέσιμο αρχείο, οι φορείς απειλών ανέπτυξαν ένα κέλυφος ιστού με το όνομα ExchangeLeech (πρώτη φορά παρατηρήθηκε από την ομάδα Digital14 Incident Response

το 2020

) που μπορεί να κλέψει τα διαπιστευτήρια χρήστη.

Η ομάδα της FortiGuard Labs Threat Research βρήκε την κερκόπορτα του PowerExchange στα παραβιασμένα συστήματα ενός κυβερνητικού οργανισμού των Ηνωμένων Αραβικών Εμιράτων.

Συγκεκριμένα, το κακόβουλο λογισμικό επικοινωνεί με τον διακομιστή εντολών και ελέγχου (C2) μέσω μηνυμάτων ηλεκτρονικού ταχυδρομείου που αποστέλλονται χρησιμοποιώντας το API Exchange Web Services (EWS), στέλνοντας κλεμμένες πληροφορίες και λαμβάνοντας εντολές με κωδικοποίηση base64 μέσω συνημμένων κειμένου σε μηνύματα ηλεκτρονικού ταχυδρομείου με το “Ενημέρωση Microsoft Edge”. θέμα.

“Η χρήση του διακομιστή Exchange του θύματος για το κανάλι C2 επιτρέπει στο backdoor να συνδυάζεται με καλοήθη κυκλοφορία, διασφαλίζοντας έτσι ότι ο παράγοντας απειλής μπορεί εύκολα να αποφύγει σχεδόν όλους τους εντοπισμούς και επανορθώσεις που βασίζονται σε δίκτυο εντός και εκτός της υποδομής του οργανισμού-στόχου”, η FortiGuard Labs Threat Ερευνητική ομάδα

είπε

.

Το backdoor επιτρέπει στους χειριστές του να εκτελούν εντολές για να παραδίδουν πρόσθετα κακόβουλα ωφέλιμα φορτία στους διακομιστές που έχουν παραβιαστεί και να εκμεταλλεύονται τα συλλεγμένα αρχεία.

Αλυσίδα μόλυνσης PowerExchange (FortiGuard Labs)

Κατά τη διάρκεια της ιατροδικαστικής έρευνας του δικτύου, οι ερευνητές ανακάλυψαν επίσης πρόσθετα παραθυράκια με διάφορα άλλα κακόβουλα εμφυτεύματα.

Ανάμεσά τους, βρήκαν το κέλυφος ιστού ExchangeLeech, εγκατεστημένο ως αρχείο με το όνομα System.Web.ServiceAuthentication.dll που μιμείται τις νόμιμες συμβάσεις ονομασίας αρχείων IIS.

Το ExchangeLeech συλλέγει τα ονόματα χρήστη και τους κωδικούς πρόσβασης όσων συνδέονται στους παραβιασμένους διακομιστές Exchange χρησιμοποιώντας βασικό έλεγχο ταυτότητας παρακολουθώντας την κυκλοφορία HTTP καθαρού κειμένου και καταγράφοντας τα διαπιστευτήρια από τα δεδομένα φόρμας ιστού ή τις κεφαλίδες HTTP.

Οι εισβολείς μπορούν να δώσουν εντολή στο κέλυφος Ιστού να στείλει το αρχείο καταγραφής διαπιστευτηρίων μέσω παραμέτρων cookie.

Η FortiGuard Labs συνέδεσε αυτές τις επιθέσεις με την υποστηριζόμενη από το ιρανικό κράτος ομάδα χάκερ APT34 (γνωστός και ως Oilrig) με βάση τις ομοιότητες μεταξύ του PowerExchange και του

το κακόβουλο λογισμικό TriFive

συνήθιζαν να κάνουν backdoor τους διακομιστές των κυβερνητικών οργανισμών του Κουβέιτ.

“Και τα δύο backdoors μοιράζονται εντυπωσιακά κοινά: είναι γραμμένα στο PowerShell, ενεργοποιούνται από μια περιοδική προγραμματισμένη εργασία και το κανάλι C2 αξιοποιεί τον διακομιστή Exchange του οργανισμού με EWS API. Και ενώ ο κώδικάς τους είναι πολύ διαφορετικός, εικάζουμε ότι το PowerExchange είναι ένα νέο και βελτιωμένο μορφή του TriFive», είπαν οι ερευνητές.

Το APT34 χρησιμοποιεί επίσης μηνύματα ηλεκτρονικού ψαρέματος ως αρχικό φορέα μόλυνσης στις επιθέσεις του και έχει παραβιάσει στο παρελθόν άλλες οντότητες των ΗΑΕ, σύμφωνα με την έκθεση της Fortiguard Labs.