Κινέζοι χάκερ παραβιάζουν τις κρίσιμες υποδομές των ΗΠΑ σε κρυφές επιθέσεις

Related Posts

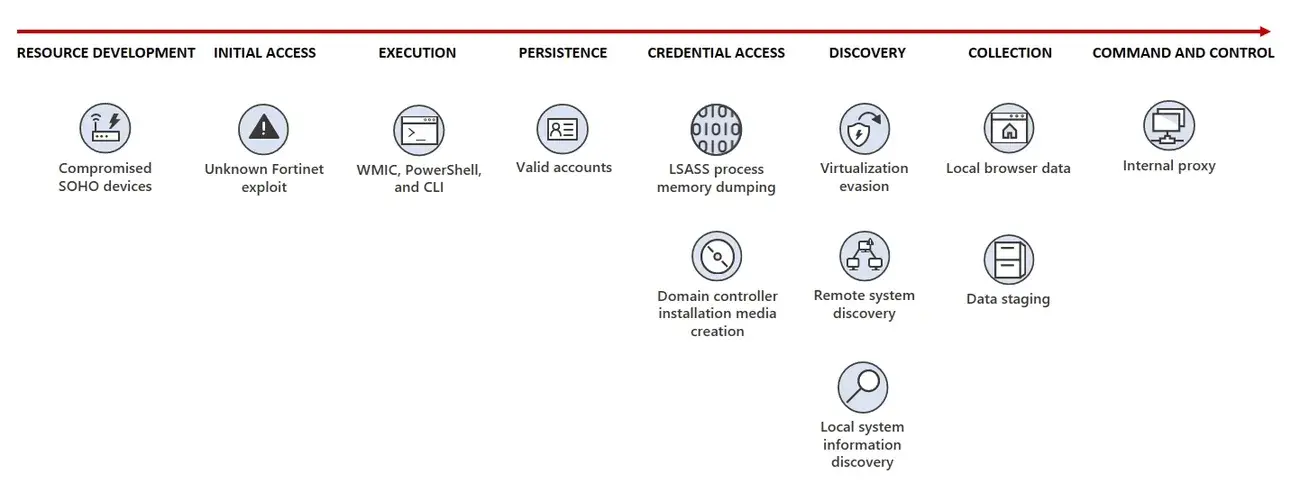

Η Microsoft λέει ότι μια κινεζική ομάδα κυβερνοκατασκοπείας που παρακολουθεί ως Volt Typhoon στοχεύει οργανισμούς υποδομής ζωτικής σημασίας σε όλες τις Ηνωμένες Πολιτείες, συμπεριλαμβανομένου του Γκουάμ, τουλάχιστον από τα μέσα του 2021.

Τα θύματά τους καλύπτουν ένα ευρύ φάσμα κρίσιμων τομέων, όπως η κυβέρνηση, η ναυτιλία, οι επικοινωνίες, η μεταποίηση, η τεχνολογία πληροφοριών, οι επιχειρήσεις κοινής ωφέλειας, οι μεταφορές, οι κατασκευές και η εκπαίδευση.

“Η Microsoft αξιολογεί με μέτρια σιγουριά ότι αυτή η εκστρατεία Volt Typhoon επιδιώκει την ανάπτυξη δυνατοτήτων που θα μπορούσαν να διαταράξουν κρίσιμη υποδομή επικοινωνιών μεταξύ των Ηνωμένων Πολιτειών και της περιοχής της Ασίας κατά τη διάρκεια μελλοντικών κρίσεων”, η ομάδα της Microsoft Threat Intelligence

είπε

.

Ο αρχικός φορέας επίθεσης είναι ο συμβιβασμός των συσκευών Fortinet FortiGuard που είναι εκτεθειμένες στο Διαδίκτυο με την εκμετάλλευση μιας άγνωστης ευπάθειας zero-day.

Μετά την παραβίαση των δικτύων των στόχων, ξεκινούν αυτό που η Microsoft περιγράφει ως επιθέσεις “living-off-the-land” με δραστηριότητα hands-on-keyboard και live-off-the-land binaries (LOLBins) όπως PowerShell, Certutil, Netsh, και τη γραμμή εντολών του Windows Management Instrumentation (WMIC).

Ωστόσο, παρατηρήθηκαν επίσης να χρησιμοποιούν εργαλεία ανοιχτού κώδικα όπως το Fast Reverse Proxy (frp), το εργαλείο κλοπής διαπιστευτηρίων Mimikatz και το πλαίσιο δικτύωσης Impacket, σύμφωνα με ένα

κοινή συμβουλευτική

που δημοσιεύθηκε σήμερα από το FBI, την NSA, την CISA και υπηρεσίες κυβερνοασφάλειας από την Αυστραλία, τη Νέα Ζηλανδία, το Ηνωμένο Βασίλειο και τον Καναδά.

Για να διασφαλίσει ότι η κακόβουλη δραστηριότητά τους συνδυάζεται με τη νόμιμη κυκλοφορία δικτύου για να αποφύγει τον εντοπισμό, το Volt Typhoon χρησιμοποιεί παραβιασμένο εξοπλισμό δικτύου μικρών γραφείων και οικιακών γραφείων (SOHO) από τις ASUS, Cisco, D-Link, Netgear, FatPipe και Zyxel, όπως δρομολογητές, τείχη προστασίας , και συσκευές VPN.

Η μόχλευση της προνομιακής πρόσβασης που αποκτάται μετά την παραβίαση των συσκευών Fortinet επιτρέπει στους κρατικούς χάκερ να απορρίπτουν διαπιστευτήρια μέσω της Υπηρεσίας Υποσυστήματος της Τοπικής Αρχής Ασφαλείας (LSASS).

Τα κλεμμένα διαπιστευτήρια τους επιτρέπουν να αναπτύξουν κελύφη ιστού που βασίζονται στο Awen για την εξαγωγή δεδομένων και την επιμονή στα συστήματα που έχουν παραβιαστεί.

Ροή επίθεσης Volt Typhoon (Microsoft)

Όπως είπε ο επικεφαλής αναλυτής της Mandiant Intelligence, John Hultquist, στο BleepingComputer, αυτές οι εισβολές σε οργανισμούς υποδομής ζωτικής σημασίας των ΗΠΑ είναι πιθανότατα μέρος μιας συντονισμένης προσπάθειας να δοθεί στην Κίνα πρόσβαση σε περίπτωση μελλοντικής σύγκρουσης μεταξύ των δύο χωρών.

«Υπάρχουν διάφοροι λόγοι για τους οποίους οι φορείς στοχεύουν κρίσιμες υποδομές, αλλά η επίμονη εστίαση σε αυτούς τους τομείς μπορεί να υποδηλώνει προετοιμασία για διασπαστική ή καταστροφική κυβερνοεπίθεση», είπε ο Hultquist.

“Τα κράτη πραγματοποιούν μακροπρόθεσμες εισβολές σε κρίσιμες υποδομές για να προετοιμαστούν για πιθανή σύγκρουση, επειδή μπορεί απλώς να είναι πολύ αργά για να αποκτήσουν πρόσβαση όταν προκύψει σύγκρουση. Παρόμοιες εισβολές έκτακτης ανάγκης πραγματοποιούνται τακτικά από κράτη.

“Κατά την τελευταία δεκαετία, η Ρωσία έχει βάλει στο στόχαστρο διάφορους τομείς ζωτικής σημασίας υποδομών σε επιχειρήσεις που δεν πιστεύουμε ότι σχεδιάστηκαν για άμεσο αποτέλεσμα. Η Κίνα έχει κάνει το ίδιο στο παρελθόν, στοχεύοντας τον τομέα του πετρελαίου και του φυσικού αερίου. Αυτές οι επιχειρήσεις είναι επιθετικές και δυνητικά επικίνδυνα, αλλά δεν υποδηλώνουν απαραιτήτως ότι πλησιάζουν επιθέσεις».

Σύμφωνα με τις τυπικές διαδικασίες της για την αντιμετώπιση της δραστηριότητας των εθνικών κρατών, η Microsoft λέει ότι προσέγγισε προληπτικά όλους τους πελάτες που είτε στοχοποιήθηκαν είτε παραβιάστηκαν σε αυτές τις επιθέσεις για να τους παράσχει τις πληροφορίες που απαιτούνται για την προστασία των δικτύων τους από μελλοντικές απόπειρες hacking.