Ένα proof-of-concept exploit κυκλοφόρησε δημόσια για μια κρίσιμη ευπάθεια απομακρυσμένης εκτέλεσης κώδικα στην εταιρική σουίτα CrushFTP, επιτρέποντας σε μη επιβεβαιωμένους εισβολείς να έχουν πρόσβαση σε αρχεία στον διακομιστή, να εκτελούν κώδικα και να αποκτούν κωδικούς πρόσβασης απλού κειμένου.

Η ευπάθεια ανακαλύφθηκε τον Αύγουστο του 2023, παρακολουθούμενη ως CVE-2023-43177, από ερευνητές ασφαλείας της Converge, οι οποίοι την ανέφεραν υπεύθυνα στον προμηθευτή. Οι προγραμματιστές κυκλοφόρησαν μια ενημέρωση κώδικα μέσα σε μια νύχτα στην έκδοση CrushFTP 10.5.2.

Σήμερα, το Converge δημοσίευσε α

proof-of-concept exploit

για το ελάττωμα CVE-2023-43177, καθιστώντας κρίσιμο για τους χρήστες του CrushFTP να εγκαταστήσουν τις ενημερώσεις ασφαλείας το συντομότερο δυνατό.

Εκμετάλλευση του CrushFTP

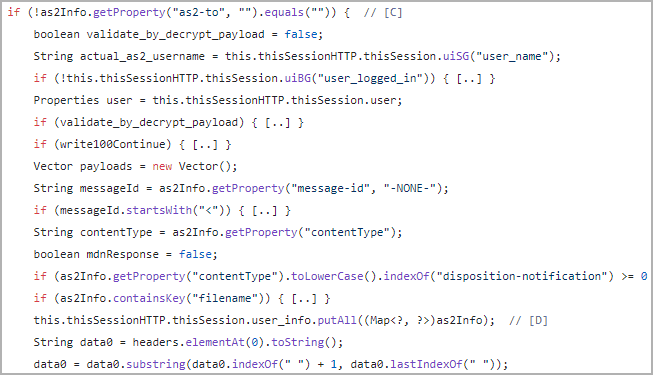

Η εκμετάλλευση του CrushFTP διεξάγεται μέσω μιας ευπάθειας μαζικής εκχώρησης χωρίς έλεγχο ταυτότητας, που εκμεταλλεύεται την ανάλυση κεφαλίδας AS2 για τον έλεγχο των ιδιοτήτων περιόδου λειτουργίας χρήστη.

Αυτό επιτρέπει στους εισβολείς να διαβάζουν και να διαγράφουν αρχεία, οδηγώντας ενδεχομένως σε πλήρη έλεγχο του συστήματος και απομακρυσμένη εκτέλεση κώδικα σε επίπεδο ρίζας.

Οι εισβολείς μπορούν να στείλουν ωφέλιμα φορτία στην υπηρεσία CrushFTP σε συγκεκριμένες θύρες (80, 443, 8080, 9090) χρησιμοποιώντας κεφαλίδες Ιστού, οι οποίες αφήνουν ίχνη καταγραφής.

Στη συνέχεια, οι εισβολείς αντικαθιστούν τα δεδομένα συνεδρίας χρησιμοποιώντας τη συνάρτηση «putAll()» της Java, επιτρέποντας την πλαστοπροσωπία των «διαχειριστών» και αξιοποιούν τη συνάρτηση «drain_log()» για να χειριστούν αρχεία όπως απαιτείται για να διατηρηθεί η μυστικότητα.

Μαζική αντικατάσταση πληροφοριών χρήστη

(Συγκλίνω)

Τελικά, οι επιτιθέμενοι μπορούν να αξιοποιήσουν τις «συνεδρίες». obj’ στο φάκελο εγκατάστασης του προγράμματος για την παραβίαση συνεδριών ζωντανών χρηστών που ανήκουν σε λογαριασμούς διαχειριστή, επιτυγχάνοντας ουσιαστικά προνομιακή κλιμάκωση.

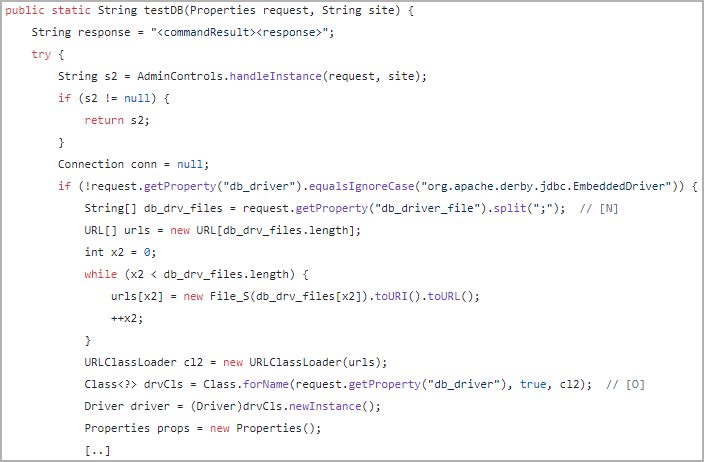

Έχοντας δημιουργήσει πρόσβαση διαχειριστή, ο εισβολέας μπορεί να εκμεταλλευτεί ελαττώματα στο χειρισμό του πίνακα διαχείρισης της φόρτωσης του προγράμματος οδήγησης SQL και της δοκιμής διαμόρφωσης βάσης δεδομένων (testDB) για να εκτελέσει αυθαίρετο κώδικα Java.

Ευάλωτος κώδικας που επιτρέπει RCE σε επίπεδο διαχειριστή

(Συγκλίνω)

Το Converge δημοσίευσε μια επίδειξη του βίντεο του PoC exploit σε χρήση, όπως φαίνεται παρακάτω.

Χιλιάδες ευάλωτες συσκευές

Σύμφωνα με την έκθεση του Converge, υπάρχουν περίπου 10.000 παρουσίες CrushFTP που αντιμετωπίζουν το κοινό και πιθανώς πολλές περισσότερες πίσω από εταιρικά τείχη προστασίας. Η επιφάνεια επίθεσης είναι αρκετά μεγάλη, παρόλο που ο αριθμός των ευάλωτων περιπτώσεων δεν έχει προσδιοριστεί.

Τα προϊόντα μεταφοράς αρχείων όπως το CrushFTP είναι ιδιαίτερα ελκυστικά για τους φορείς ransomware, ειδικά το Clop, γνωστό για την αξιοποίηση των τρωτών σημείων zero-day σε λογισμικό όπως το MOVEit Transfer, το GoAnywhere MFT και το Accelion FTA για τη διεξαγωγή επιθέσεων κλοπής δεδομένων.

Δυστυχώς, οι ερευνητές αποκάλυψαν ότι ακόμη και η εφαρμογή των ενημερώσεων κώδικα δεν προστατεύει τα τελικά σημεία του CrushFTP έναντι όλων των πιθανών απειλών.

“Οι πληροφορίες απειλών του Converge υποδεικνύουν ότι η ενημερωμένη έκδοση κώδικα ασφαλείας έχει δημιουργηθεί αντίστροφα και οι αντίπαλοι έχουν αναπτύξει αποδείξεις για έννοιες. Εξαιτίας αυτού, είναι πιθανή η επερχόμενη εκμετάλλευση.” – Συγκλίνω

Για να μετριαστεί αποτελεσματικά ο κίνδυνος, συνιστάται να ακολουθήσετε τα παρακάτω βήματα:

- Ενημερώστε το CrushFTP στην πιο πρόσφατη έκδοση.

- Ενεργοποιήστε τις αυτόματες ενημερώσεις ενημερωμένης έκδοσης κώδικα ασφαλείας.

- Αλλάξτε τον αλγόριθμο κωδικού πρόσβασης σε Argon.

- Έλεγχος για μη εξουσιοδοτημένους χρήστες και έλεγχος για πρόσφατες αλλαγές κωδικού πρόσβασης.

- Ενεργοποιήστε τη νέα λειτουργία περιορισμένου διακομιστή για βελτιωμένη ασφάλεια.

Πρόσθετα μέτρα που μπορούν να εφαρμοστούν για την περαιτέρω ενίσχυση της ασφάλειας του CrushFTP περιλαμβάνουν:

- Χρήση λογαριασμού υπηρεσίας λειτουργικού συστήματος περιορισμένων προνομίων για το CrushFTP.

- Ανάπτυξη του Nginx ή του Apache ως αντίστροφου διακομιστή μεσολάβησης για διακομιστές που αντιμετωπίζουν το κοινό.

- Ρύθμιση κανόνων τείχους προστασίας για περιορισμό της κυκλοφορίας CrushFTP σε αξιόπιστες περιοχές IP και κεντρικούς υπολογιστές.

Είναι ζωτικής σημασίας να εφαρμοστούν αυτά τα μέτρα ασφαλείας το συντομότερο δυνατό, καθώς οι δημοσίως αποκαλυπτόμενες λεπτομέρειες εκμετάλλευσης του CVE-2023-43177 είναι πιθανό να χρησιμοποιηθούν από χάκερ σε ευκαιριακές επιθέσεις.

VIA:

bleepingcomputer.com