Ένα σύνολο 21 ευπαθειών που ανακαλύφθηκαν πρόσφατα επηρεάζουν

του

ς δρομολογητές Sierra OT/IoT και απειλούν κρίσιμη

υποδομή

με απομακρυσμένη εκτέλεση κώδικα, μη εξουσιοδοτημένη πρόσβαση, δέσμες ενεργειών μεταξύ τοποθεσιών, παράκαμψη ελέγχου ταυτότητας και επιθέσεις άρνησης υπηρεσίας.

Τα ελαττώματα που ανακαλύφθηκαν από τα εργαστήρια Forescout Vedere επηρεάζουν τους κυψελοειδείς δρομολογητές Sierra

Wireless

AirLink και τα στοιχεία ανοιχτού κώδικα όπως το TinyXML και το OpenNDS (Υπηρεσία οριοθέτησης ανοιχτού δικτύου).

Οι δρομολογητές AirLink χαίρουν μεγάλης εκτίμησης στον τομέα των βιομηχανικών και κρίσιμων εφαρμογών λόγω της υψηλής απόδοσης 3G/4G/5G και WiFi και συνδεσιμότητας πολλαπλών δικτύων.

Διάφορα μοντέλα χρησιμοποιούνται σε πολύπλοκα σενάρια όπως WiFi επιβατών σε συστήματα συγκοινωνίας, συνδεσιμότητα οχημάτων για υπηρεσίες έκτακτης ανάγκης, συνδεσιμότητα gigabit μεγάλης εμβέλειας σε επιχειρήσεις πεδίου και διάφορες άλλες εργασίες υψηλής απόδοσης.

Η Forescout λέει ότι οι δρομολογητές Sierra βρίσκονται σε κυβερνητικά συστήματα, υπηρεσίες έκτακτης ανάγκης, ενέργεια, μεταφορές, εγκαταστάσεις ύδρευσης και αποχέτευσης, μονάδες παραγωγής και οργανισμούς υγειονο

μι

κής περίθαλψης.

Εφαρμογές δρομολογητή Sierra AirLink

(Forescout)

Ελαττώματα και επιπτώσεις

Οι ερευνητές του Forescout ανακάλυψαν 21 νέα τρωτά σημεία στους κυψελοειδείς δρομολογητές Sierra AirLink και στα στοιχεία TinyXML και OpenNDS, τα οποία αποτελούν μέρος και άλλων προϊόντων.

Μόνο ένα από τα ζητήματα ασφαλείας έχει αξιολογηθεί ως κρίσιμο, οκτώ από αυτά έλαβαν υψηλή βαθμολογία σοβαρότητας και δώδεκα παρουσιάζουν μέτριο κίνδυνο.

Τα πιο αξιοσημείωτα τρωτά σημεία συνοψίζονται παρακάτω:

-

CVE-2023-41101

(Απομακρυσμένη εκτέλεση κώδικα στο OpenDNS – βαθμολογία κρίσιμης σοβαρότητας 9,6) -

CVE-2023-38316

(Απομακρυσμένη εκτέλεση κώδικα στο OpenDNS – βαθμολογία υψηλής σοβαρότητας 8,8) -

CVE-2023-40463

(Μη εξουσιοδοτημένη πρόσβαση στο ALEOS – βαθμολογία υψηλής σοβαρότητας 8,1) -

CVE-2023-40464

(Μη εξουσιοδοτημένη πρόσβαση στο ALEOS – βαθμολογία υψηλής σοβαρότητας 8,1) -

CVE-2023-40461

(Σενάρια μεταξύ ιστοτόπων στο ACEmanager – βαθμολογία υψηλής σοβαρότητας 8,1) -

CVE-2023-40458

(Άρνηση υπηρεσίας στο ACEmanager – βαθμολογία υψηλής σοβαρότητας 7,5) -

CVE-2023-40459

(Άρνηση υπηρεσίας στο ACEmanager – βαθμολογία υψηλής σοβαρότητας 7,5) -

CVE-2023-40462

(Άρνηση υπηρεσίας στο ACEmanager που σχετίζεται με το TinyXML – βαθμολογία υψηλής σοβαρότητας 7,5) -

CVE-2023-40460

(Σενάρια μεταξύ ιστοτόπων στο ACEmanager – βαθμολογία υψηλής σοβαρότητας 7,1)

Για τουλάχιστον πέντε από τα παραπάνω ελαττώματα, οι εισβολείς δεν απαιτούν έλεγχο ταυτότητας για να τα εκμεταλλευτούν. Για πολλά άλλα που επηρεάζουν το OpenNDS, πιθανότατα δεν απαιτείται έλεγχος ταυτότητας, καθώς τα κοινά σενάρια επίθεσης περιλαμβάνουν πελάτες που προσπαθούν να συνδεθούν σε δίκτυο ή υπηρεσία.

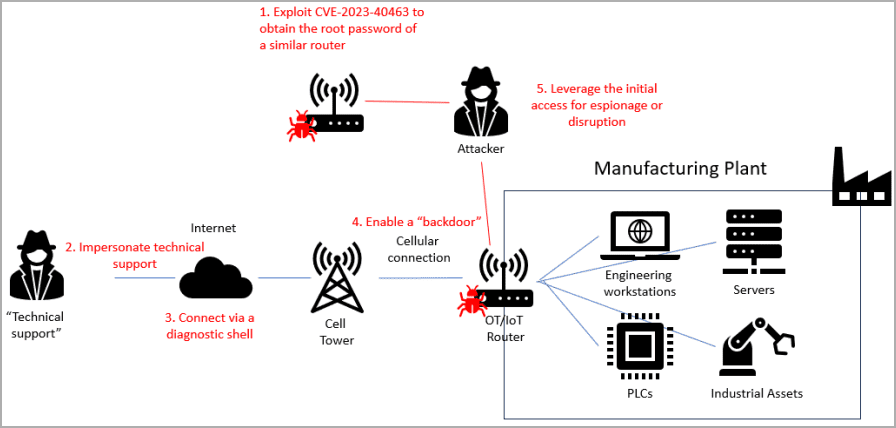

Σενάριο επίθεσης σε πάροχο υγειονομικής περίθαλψης

(Forescout)

Σύμφωνα με τους ερευνητές, ένας εισβολέας θα μπορούσε να εκμεταλλευτεί ορισμένα από τα τρωτά σημεία «για να πάρει τον πλήρη έλεγχο ενός δρομολογητή OT/IoT σε κρίσιμη υποδομή». Ο συμβιβασμός θα μπορούσε να οδηγήσει σε διακοπή του δικτύου, να επιτρέψει την κατασκοπεία ή να μετακινηθεί πλευρικά σε πιο σημαντικά στοιχεία και ανάπτυξη κακόβουλου λογισμικού.

«Εκτός από ανθρώπους επιτιθέμενους, αυτά τα τρωτά σημεία μπορούν επίσης να χρησιμοποιηθούν από botnet για αυτόματη διάδοση, επικοινωνία με διακομιστές εντολών και ελέγχου, καθώς και για επιθέσεις DoS», εξηγούν οι ερευνητές.

Σενάριο επίθεσης σε βιομηχανικό περιβάλλον

(Forescout)

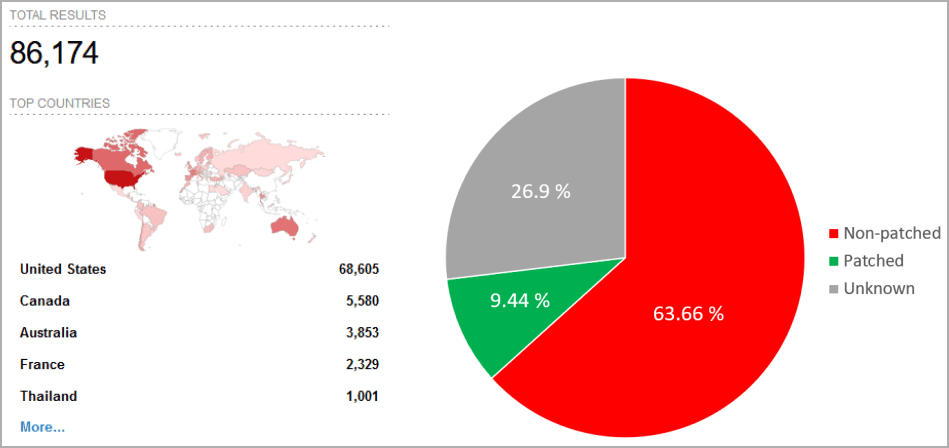

Μετά την εκτέλεση μιας σάρωσης στην μηχανή αναζήτησης Shodan για συσκευές συνδεδεμένες στο διαδίκτυο, οι ερευνητές του Forescout βρήκαν πάνω από 86.000 δρομολογητές AirLink εκτεθειμένους στο διαδίκτυο σε κρίσιμους οργανισμούς που ασχολούνται με τη διανομή ενέργειας, την παρακολούθηση οχημάτων, τη διαχείριση απορριμμάτων και τις εθνικές υπηρεσίες υγείας.

Περίπου το 80% των εκτεθειμένων συστημάτων βρίσκονται στις Ηνωμένες Πολιτείες και ακολουθούν ο Καναδάς, η Αυστραλία, η Γαλλία και η Ταϊλάνδη.

Από αυτούς, λιγότερες από 8.600 έχουν εφαρμόσει ενημερώσεις κώδικα σε ευπάθειες που αποκαλύφθηκαν το 2019 και περισσότερες από 22.000 εκτίθενται σε επιθέσεις man-in-the-middle λόγω της χρήσης ενός προεπιλεγμένου πιστοποιητικού SSL.

Αποτελέσματα σάρωσης Shodan

(Forescout)

Συμβουλές αποκατάστασης

Η προτεινόμενη ενέργεια για τους διαχειριστές είναι η αναβάθμιση στο ALEOS (AirLink Embedded Operating System)

έκδοση 4.17.0

το οποίο αντιμετωπίζει όλα τα ελαττώματα, ή τουλάχιστον

ΑΛΕΩΣ 4.9.9

το οποίο περιέχει όλες τις επιδιορθώσεις εκτός από εκείνες που επηρεάζουν τις πύλες δέσμευσης OpenNDS που θέτουν φραγμό μεταξύ του

δημόσιο

υ διαδικτύου και ενός τοπικού δικτύου.

Το έργο OpenNDS έχει επίσης κυκλοφορήσει ενημερώσεις ασφαλείας για τα τρωτά σημεία που επηρεάζουν το έργο ανοιχτού κώδικα, με

έκδοση 10.1.3

.

Λάβετε υπόψη ότι το TinyXML είναι πλέον εγκαταλειμμένο λογισμικό, επομένως δεν θα υπάρχουν διορθώσεις για την ευπάθεια CVE-2023-40462 που επηρεάζει το έργο.

Η Forescout συνιστά επίσης τη λήψη των παρακάτω πρόσθετων ενεργειών για βελτιωμένη προστασία:

- Αλλάξτε τα προεπιλεγμένα πιστοποιητικά SSL σε δρομολογητές Sierra Wireless και παρόμοιες συσκευές.

- Απενεργοποιήστε ή περιορίστε μη βασικές υπηρεσίες όπως πύλες δέσμευσης, Telnet και SSH.

- Εφαρμόστε ένα τείχος προστασίας εφαρμογών web για την προστασία των δρομολογητών OT/IoT από ευπάθειες ιστού.

- Εγκαταστήστε ένα αναγνωριστικό με γνώση OT/IoT για την παρακολούθηση της εξωτερικής και εσωτερικής κυκλοφορίας δικτύου για παραβιάσεις ασφάλειας.

Η Forescout κυκλοφόρησε ένα

Τεχνική αναφορά

αυτό εξηγεί τα τρωτά σημεία και τις συνθήκες που επιτρέπουν την εκμετάλλευσή τους.

Σύμφωνα με την εταιρεία, οι παράγοντες απειλών στοχεύουν ολοένα και περισσότερο δρομολογητές και περιβάλλοντα υποδομής δικτύου, εξαπολύοντας επιθέσεις με προσαρμοσμένο κακόβουλο λογισμικό που χρησιμοποιούν τις συσκευές για σκοπούς επιμονής και κατασκοπείας.

Για τους εγκληματίες του κυβερνοχώρου, οι δρομολογητές είναι συνήθως ένα μέσο για τη διαμεσολάβηση κακόβουλης κυκλοφορίας ή για την αύξηση του μεγέθους του botnet τους.

VIA:

bleepingcomputer.com