Περίπου το 38% των εφαρμογών που χρησιμοποιούν τη βιβλιοθήκη Apache Log4j χρησιμοποιούν μια έκδοση ευάλωτη σε ζητήματα ασφαλείας, συμπεριλαμβανομένου του Log4Shell, μιας κρίσιμης ευπάθειας που προσδιορίζεται ως CVE-2021-44228 που φέρει τη μέγιστη βαθμολογία σοβαρότητας, παρά

τι

ς διαθέσιμες ενημερώσεις κώδικα για περισσότερα από δύο χρόνια.

Το

Log4Shell είναι ένα ελάττωμα απομακρυσμένης εκτέλεσης κώδικα (RCE) χωρίς έλεγχο ταυτότητας που επιτρέπει τον πλήρη έλεγχο συστημάτων με Log4j 2.0-beta9 και έως 2.15.0.

Το ελάττωμα ανακαλύφθηκε ως μηδενική ημέρα που χρησιμοποιήθηκε ενεργά στις 10 Δεκεμβρίου 2021 και ο εκτεταμένος αντίκτυπός του, η ευκολία εκμετάλλευσης και οι τεράστιες επιπτώσεις στην ασφάλεια λειτούργησαν ως ανοιχτή πρόσκληση προς τους παράγοντες απειλής.

Η περίσταση προκάλεσε μια εκτεταμένη εκστρατεία για την ειδοποίηση των επηρεαζόμενων συντηρητών έργων και των διαχειριστών συστημάτων, αλλά παρά τις πολυάριθμες προειδοποιήσεις, ένας σημαντικός αριθμός οργανισμών συνέχισε να χρησιμοποιεί ευάλωτες εκδόσεις πολύ καιρό μετά τη διάθεση των ενημερώσεων κώδικα.

Δύο χρόνια μετά την αποκάλυψη της ευπάθειας και την κυκλοφορία των διορθώσεων, υπάρχουν πολλοί στόχοι που εξακολουθούν να είναι ευάλωτοι στο Log4Shell.

Μια αναφορά από την εταιρεία ασφάλειας εφαρμογών Veracode, βασισμένη σε δεδομένα που συλλέχθηκαν μεταξύ 15 Αυγούστου και 15 Νοεμβρίου, υπογραμμίζει ότι τα παλιά προβλήματα μπορεί να επιμείνουν για εκτεταμένες περιόδους.

Στερεοποιημένη επιφάνεια επίθεσης

Η Veracode συγκέντρωσε δεδομένα για 90 ημέρες από 3.866 οργανισμούς που χρησιμοποιούν 38.278 εφαρμογές που βασίζονται στο Log4j με εκδόσεις μεταξύ 1.1 και 3.0.0-alpha1.

Από αυτές τις εφαρμογές, το 2,8% χρησιμοποιεί παραλλαγές Log4J 2.0-beta9 έως 2.15.0, οι οποίες είναι άμεσα ευάλωτες στο Log4Shell .

Ένα άλλο 3,8% χρησιμοποιεί Log4j 2.17.0, το οποίο, αν και δεν είναι ευάλωτο στο Log4Shell, είναι ευαίσθητο στο CVE-2021-44832, ένα ελάττωμα απομακρυσμένης εκτέλεσης κώδικα που διορθώθηκε στην έκδοση 2.17.1 του πλαισίου.

Τέλος, το 32% χρησιμοποιεί την έκδοση Log4j 1.2.x, η οποία έχει φτάσει στο τέλος της υποστήριξης από τον Αύγουστο του 2015. Αυτές οι εκδόσεις είναι ευάλωτες σε πολλαπλές σοβαρές ευπάθειες που δημοσιεύθηκαν μέχρι το 2022, συμπεριλαμβανομένων των CVE-2022-23307, CVE-2022-23305 και CVE -2022-23302.

Συνολικά, η Veracode διαπίστωσε ότι περίπου το 38% των εφαρμογών που είναι ορατές χρησιμοποιούν μια μη ασφαλή έκδοση Log4j.

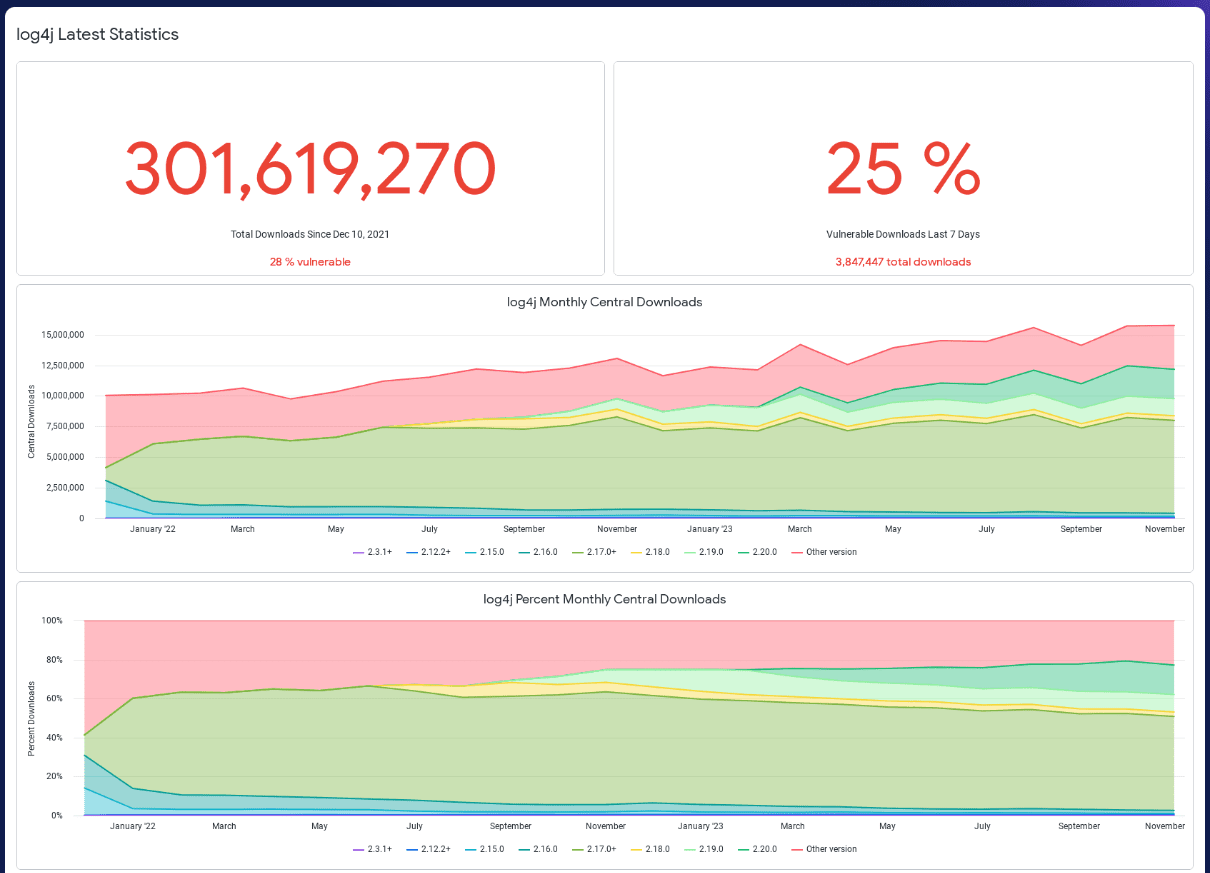

Αυτό είναι κοντά σε αυτό που αναφέρουν οι ειδικοί διαχείρισης εφοδιαστικής αλυσίδας λογισμικού στη Sonatype

Log4j ταμπλό

όπου το 25% των λήψεων της βιβλιοθήκης την περασμένη εβδομάδα αφορά ευάλωτες εκδόσεις.

Λήψεις έκδοσης Log4j

(Sonatype)

Κακές πρακτικές ασφάλειας

Η συνεχής χρήση παλιών εκδόσεων βιβλιοθήκης υποδηλώνει ένα συνεχές

πρόβλημα

, το οποίο η Veracode αποδίδει στους προγραμματιστές που θέλουν να αποφύγουν περιττές επιπλοκές.

Σύμφωνα με τα ευρήματα της Veracode, το 79% των προγραμματιστών επιλέγουν να μην ενημερώσουν ποτέ τις βιβλιοθήκες τρίτων μετά την αρχική συμπερίληψή τους στη βάση κώδικα τους για να αποφύγουν την παραβίαση της λειτουργικότητας.

Αυτό ισχύει ακόμη και αν το 65% των ενημερώσεων βιβλιοθήκης ανοιχτού κώδικα περιέχουν μικρές αλλαγές και επιδιορθώσεις που είναι απίθανο να προκαλέσουν λειτουργικά προβλήματα.

Επιπλέον, η μελέτη έδειξε ότι χρειάζεται το 50% των έργων σε διάστημα 65 ημερών για να αντιμετωπιστούν ελαττώματα υψηλής σοβαρότητας. Χρειάζεται 13,7 φορές περισσότερος χρόνος από ό,τι συνήθως για να διορθώσουν το μισό από το ανεκτέλεστο τους όταν είναι υποστελεχωμένο και πάνω από επτά μήνες για να χειριστούν το 50% όταν δεν έχουν πληροφορίες.

Δυστυχώς, τα δεδομένα της Veracode δείχνουν ότι το Log4Shell δεν ήταν η κλήση αφύπνισης που πολλοί στον κλάδο της ασφάλειας ήλπιζαν ότι θα ήταν.

Αντίθετα, το Log4j μόνο συνεχίζει να αποτελεί πηγή κινδύνου σε 1 στις 3 περιπτώσεις και μπορεί πολύ εύκολα να είναι ένας από τους πολλούς τρόπους με τους οποίους οι εισβολείς μπορούν να αξιοποιήσουν για να παραβιάσουν έναν δεδομένο στόχο.

Η σύσταση προς τις εταιρείες είναι να σαρώσουν το περιβάλλον τους, να βρουν τις εκδόσεις των βιβλιοθηκών ανοιχτού κώδικα που χρησιμοποιούνται και στη συνέχεια να αναπτύξουν ένα σχέδιο έκτακτης

αναβάθμιση

ς για όλες.

VIA:

bleepingcomputer.com