Μια κρίσιμη ευπάθεια σοβαρότητας σε ένα πρόσθετο

WordPress

με περισσότερες από 90.000 εγκαταστάσεις μπορεί να επιτρέψει στους εισβολείς να αποκτήσουν απομακρυσμένη εκτέλεση κώδικα για να παραβιάσουν πλήρως ευάλωτους ιστότοπους.

Γνωστός ως

Backup Migration

η προσθήκη βοηθά τους διαχειριστές να αυτοματοποιήσουν τα αντίγραφα ασφαλείας του ιστότοπου σε τοπικό χώρο αποθήκευσης ή σε έναν λογαριασμό Google Drive.

Το

σφάλμα

ασφαλείας (παρακολουθείται ως

CVE-2023-6553

και βαθμολογήθηκε με α

Βαθμολογία σοβαρότητας 9,8/10

) ανακαλύφθηκε από μια ομάδα κυνηγών σφαλμάτων γνωστών ως

Nex Team

ο οποίος το ανέφερε στην εταιρεία ασφαλείας WordPress Wordfence στο πλαίσιο ενός προγράμματος επιβράβευσης σφαλμάτων που ξεκίνησε πρόσφατα.

Επηρεάζει όλες τις εκδόσεις προσθηκών μέχρι και το

Backup

Migration 1.3.6 και κακόβουλοι παράγοντες μπορούν να το εκμεταλλευτούν σε επιθέσεις χαμηλής πολυπλοκότητας χωρίς αλληλεπίδραση με τον χρήστη.

Το CVE-2023-6553 επιτρέπει σε εισβολείς χωρίς έλεγχο ταυτότητας να καταλαμβάνουν στοχευμένους ιστότοπους αποκτώντας απομακρυσμένη εκτέλεση κώδικα μέσω της ένεσης κώδικα PHP μέσω του αρχείου /includes/backup-heart.php.

“Αυτό οφείλεται στο ότι ένας εισβολέας είναι σε θέση να ελέγχει τις

τιμές

που μεταβιβάζονται σε ένα συμπερίληψη και, στη συνέχεια, να τις αξιοποιήσει για να επιτύχει απομακρυσμένη εκτέλεση κώδικα. Αυτό καθιστά δυνατή την εύκολη εκτέλεση κώδικα απειλών χωρίς έλεγχο ταυτότητας στον διακομιστή,” Wordfence

είπε

την Δευτέρα.

“Υποβάλλοντας ένα ειδικά διαμορφωμένο αίτημα, οι παράγοντες απειλών μπορούν να αξιοποιήσουν αυτό το ζήτημα για να συμπεριλάβουν αυθαίρετο, κακόβουλο κώδικα PHP και να εκτελέσουν αυθαίρετες εντολές στον υποκείμενο διακομιστή στο πλαίσιο ασφαλείας της παρουσίας του WordPress.”

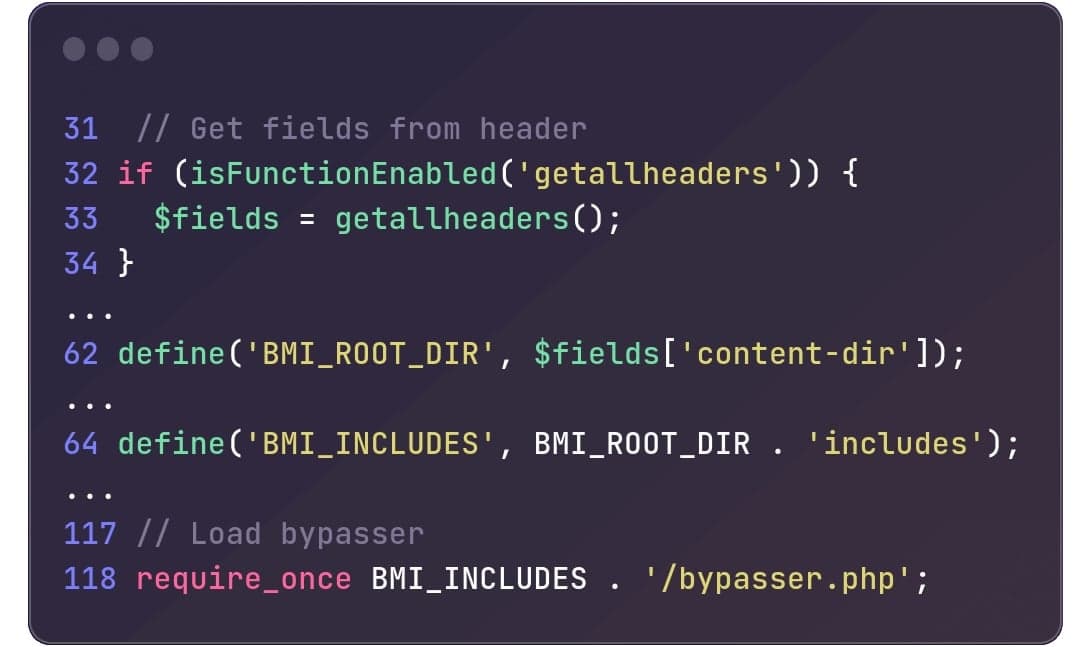

Στο αρχείο /includes/backup-heart.php που χρησιμοποιείται από το πρόσθετο Backup Migration, γίνεται μια προσπάθεια ενσωμάτωσης του bypasser.php από τον κατάλογο BMI_INCLUDES (που ορίζεται με τη συγχώνευση BMI_ROOT_DIR με τη συμβολοσειρά περιλαμβάνει) στη γραμμή 118.

Ωστόσο, το BMI_ROOT_DIR ορίζεται μέσω της κεφαλίδας HTTP-dir περιεχομένου που βρίσκεται στη γραμμή 62, καθιστώντας έτσι το BMI_ROOT_DIR υπό τον έλεγχο του χρήστη.

Εφεδρικός ευάλωτος κώδικας μετεγκατάστασης (Wordfence)

Το patch κυκλοφόρησε μέσα σε λίγες ώρες

Το Wordfence ανέφερε το κρίσιμο ελάττωμα ασφαλείας στο BackupBliss, την ομάδα ανάπτυξης πίσω από το πρόσθετο Backup Migration, στις 6 Δεκεμβρίου, με τους

προγραμματιστές

να κυκλοφορούν μια ενημέρωση κώδικα ώρες αργότερα.

Ωστόσο, παρά την κυκλοφορία της επιδιορθωμένης έκδοσης της προσθήκης Backup Migration 1.3.8 την ημέρα της αναφοράς, σχεδόν 50.000 ιστότοποι WordPress που χρησιμοποιούν μια ευάλωτη έκδοση πρέπει ακόμα να ασφαλιστούν σχεδόν μία εβδομάδα αργότερα, καθώς

Στατιστικά στοιχεία λήψης WordPress.org org

προβολή.

Συνιστάται στους διαχειριστές να προστατεύουν τους ιστότοπούς τους από πιθανές επιθέσεις CVE-2023-6553, δεδομένου ότι πρόκειται για μια κρίσιμη ευπάθεια την οποία μπορούν να εκμεταλλευτούν εξ αποστάσεως κακόβουλοι παράγοντες χωρίς έλεγχο ταυτότητας.

Οι διαχειριστές του WordPress στοχοποιούνται επίσης από μια καμπάνια ηλεκτρονικού “ψαρέματος” που προσπαθεί να τους εξαπατήσει ώστε να εγκαταστήσουν κακόβουλες προσθήκες χρησιμοποιώντας πλαστές συμβουλές ασφαλείας του WordPress για μια πλασματική ευπάθεια που παρακολουθείται ως δόλωμα CVE-2023-45124.

Την περασμένη εβδομάδα, το WordPress διόρθωσε επίσης μια ευπάθεια αλυσίδας Property Oriented Programming (POP) που θα μπορούσε να επιτρέψει στους εισβολείς να αποκτήσουν αυθαίρετη εκτέλεση κώδικα PHP υπό ορισμένες προϋποθέσεις (όταν συνδυάζεται με ορισμένα πρόσθετα σε εγκαταστάσεις πολλαπλών τοποθεσιών).

VIA:

bleepingcomputer.com