Περίπου 1.450 στιγμιότυπα pfSense που εκτίθενται στο διαδίκτυο είναι ευάλωτα σε ελαττώματα ένεσης εντολών και δέσμευσης εντολών μεταξύ τοποθεσιών, τα οποία, εάν συνδεθούν με αλυσίδα, θα μπορούσαν να επιτρέψουν στους εισβολείς να εκτελέσουν απομακρυσμένη εκτέλεση κώδικα στη

συσκευή

.

Το pfSense είναι ένα δημοφιλές

λογισμικό

ανοιχτού κώδικα τείχους προστασίας και δρομολογητή που επιτρέπει εκτεταμένη προσαρμογή και ευελιξία ανάπτυξης. Είναι μια οικονομικά αποδοτική λύση που ικανοποιεί συγκεκριμένες ανάγκες, προσφέροντας ένα ευρύ φάσμα χαρακτηριστικών που συνήθως συναντώνται σε ακριβά εμπορικά προϊόντα.

Στα μέσα Νοεμβρίου,

Οι ερευνητές του SonarSource

με τη βοήθεια της λύσης SonarCloud ανακάλυψαν τρία ελαττώματα που επηρεάζουν το pfSense 2.7.0 και παλαιότερο και το pfSense Plus 23.05.01 και παλαιότερα. Τα ελαττώματα παρακολουθούνται ως

CVE-2023-42325

(XSS),

CVE-2023-42327

(XSS), και

CVE-2023-42326

(εντολή ένεση).

Αν και τα ανακλώμενα ελαττώματα XSS απαιτούν την ενέργεια του χρήστη από την πλευρά του θύματος για να λειτουργήσουν, το ελάττωμα της ένεσης εντολής είναι πιο σοβαρό (βαθμολογία CVSS: 8,8).

Αυτή η ευπάθεια στη δι

επα

φή ιστού του pfSense προκύπτει από τις εντολές φλοιού που δημιουργούνται από δεδομένα που παρέχονται από τον χρήστη για τη διαμόρφωση διεπαφών δικτύου χωρίς την εφαρμογή της κατάλληλης επικύρωσης.

Το ελάττωμα επηρεάζει την παράμετρο διεπαφής δικτύου “gifif”, η οποία δεν ελέγχεται για ασφαλείς

τιμές

, επιτρέποντας σε κακόβουλους φορείς να εισάγουν πρόσθετες εντολές στην παράμετρο, οδηγώντας στην εκτέλεσή τους με δικαιώματα root.

Για να λειτουργήσει αυτό το exploit, ο παράγοντας απειλής χρειάζεται πρόσβαση σε έναν λογαριασμό με δικαιώματα επεξεργασίας διεπαφής, εξ ου και την ανάγκη να αλυσιδώσει τα ελαττώματα μεταξύ τους για μια ισχυρή επίθεση.

Είτε το CVE-

2023

-42325 είτε το CVE-2023-42327 μπορούν να χρησιμοποιηθούν για την εκτέλεση κακόβουλης JavaScript στο πρόγραμμα περιήγησης ενός χρήστη με έλεγχο ταυτότητας για να αποκτήσει τον έλεγχο της συνεδρίας pfSense του.

Η Netgate, ο προμηθευτής του pfSense, έλαβε αναφορές σχετικά με τα τρία ελαττώματα στις 3 Ιουλίου 2023 και κυκλοφόρησε ενημερώσεις ασφαλείας που τις αντιμετώπιζαν στις 6 Νοεμβρίου (pfSense Plus 23.09) και στις 16 Νοεμβρίου (pfSense CE 2.7.1).

Ωστόσο, ένα μήνα μετά τη διάθεση των ενημερώσεων κώδικα από το Netgate, σχεδόν 1.500 περιπτώσεις pfSense παραμένουν ευάλωτες σε επιθέσεις.

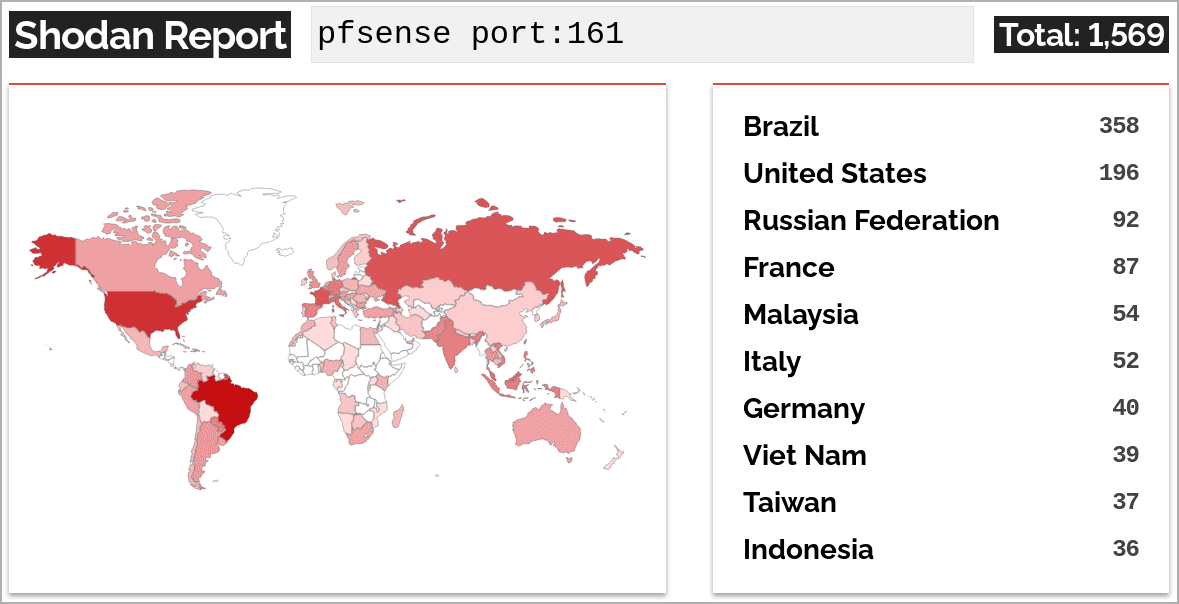

Αποτελέσματα σάρωσης Shodan που οι ερευνητές του SonarSource μοιράστηκαν με το BleepingComputer δείχνουν ότι από τις 1.569 περιπτώσεις pfSense που εκτίθενται στο διαδίκτυο, οι 42 χρησιμοποιούν pfSense Plus 23.09 και άλλες 77 εκτελούν το pfSense Community Edition 2.7.1.

Συνολικός αριθμός εκτεθειμένων περιπτώσεων pfSense

Αυτό αφήνει 1.450 περιπτώσεις (92,4%), οι οποίες είναι άμεσα ανιχνεύσιμες μέσω του Shodan, ευάλωτες στα αναφερόμενα ελαττώματα.

Αν και αυτή η έκθεση δεν καθιστά αυτές τις περιπτώσεις ευάλωτες σε άμεσο συμβιβασμό, καθώς οι φορείς απειλών θα πρέπει πρώτα να στοχεύσουν θύματα με ελαττώματα XSS, η έκθεση δημιουργεί μια σημαντική επιφάνεια επίθεσης.

Ενώ ο αριθμός των ευάλωτων τελικών σημείων αντιπροσωπεύει ένα μικρό κλάσμα των αναπτύξεων pfSense παγκοσμίως, το γεγονός ότι οι μεγάλες επιχειρήσεις χρησιμοποιούν συχνά το λογισμικό καθιστά αυτήν την κατάσταση ιδιαίτερα επικίνδυνη.

Ένας εισβολέας με πρόσβαση στο pfSense που λειτουργεί με προνόμια υψηλού επιπέδου μπορεί εύκολα να προκαλέσει παραβιάσεις δεδομένων, να αποκτήσει πρόσβαση σε ευαίσθητους εσωτερικούς πόρους και να μετακινηθεί πλευρικά εντός του παραβιασμένου δικτύου.

VIA:

bleepingcomputer.com