Η κινεζική κρατική ομάδα hacking APT γνωστή ως Volt Typhoon (Bronze Silhouette) έχει συνδεθεί με ένα εξελιγμένο

botnet

που ονομάζεται «KV-botnet» τουλάχιστον από το 2022 για να επιτεθεί στους δρομολογητές SOHO σε στόχους υψηλής αξίας.

Το Volt Typhoon στοχεύει συνήθως δρομολογητές, τείχη προστασίας και συσκευές VPN για να διαμεσολαβήσει την κακόβουλη κυκλοφορία, ώστε να συνδυάζεται με τη νόμιμη κυκλοφορία για να παραμείνει απαρατήρητη.

Μια κοινή έκθεση της

Microsoft

και του

κυβέρνηση των ΗΠΑ

εκτιμά ότι οι επιτιθέμενοι κατασκευάζουν υποδομές που μπορούν να χρησιμοποιηθούν για να διαταράξουν την υποδομή επικοινωνιών στις ΗΠΑ.

“Η Microsoft αξιολογεί με μέτρια σιγουριά ότι αυτή η εκστρατεία Volt Typhoon επιδιώκει την ανάπτυξη δυνατοτήτων που θα μπορούσαν να διαταράξουν κρίσιμες υποδομές επικοινωνιών μεταξύ των Ηνωμένων Πολιτειών και της περιοχής της Ασίας κατά τη διάρκεια μελλοντικών κρίσεων.”

προειδοποιεί η Microsoft

.

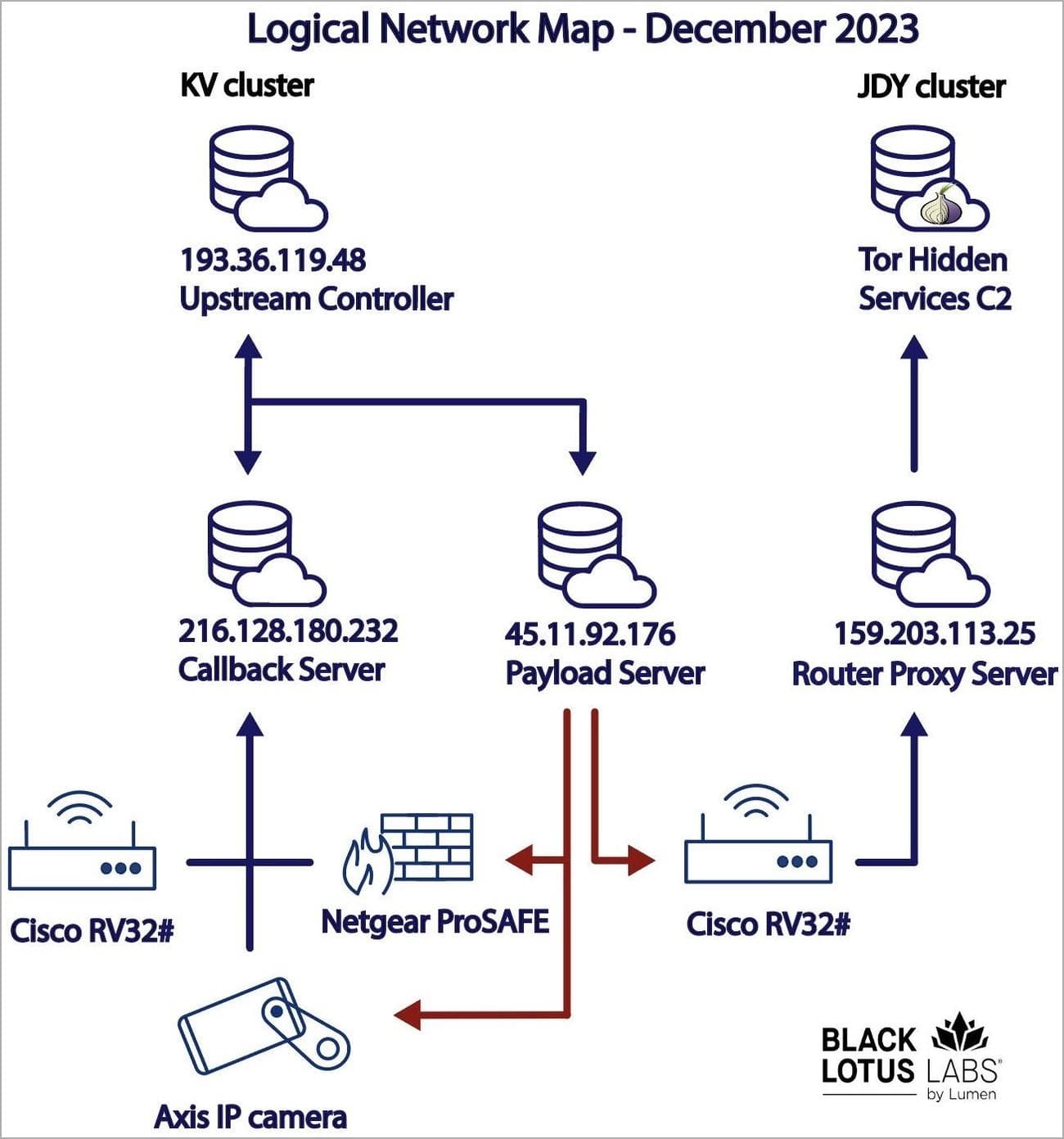

Μια λεπτομερής αναφορά που δημοσιεύθηκε σήμερα από την ομάδα Black Lotus Labs στη Lumen Technologies αποκαλύπτει ότι μια

καμπάνια

Volt Typhoon στοχεύει τα τείχη προστασίας Netgear ProSAFE, τα Cisco RV320, τους δρομολογητές DrayTek Vigor και, πιο πρόσφατα, τις κάμερες IP Axis.

«Η καμπάνια μολύνει συσκευές στην άκρη των δικτύων, ένα τμήμα που έχει αναδειχθεί ως ένα μαλακό σημείο στην αμυντική σειρά πολλών επιχειρήσεων, που επιδεινώνεται από τη στροφή προς την απομακρυσμένη εργασία τα τελευταία χρόνια», εξηγεί ο Lumen.

Το κρυφό δίκτυο μεταφοράς δεδομένων που κατασκευάστηκε με τη βοήθεια του KV-botnet χρησιμοποιήθηκε σε επιθέσεις που στοχεύουν παρόχους υπηρεσιών τηλεπικοινωνιών και διαδικτύου, μια εδαφική κυβερνητική οντότητα των ΗΠΑ στο Γκουάμ, μια εταιρεία ανανεώσιμων πηγών ενέργειας στην Ευρώπη και στρατιωτικούς οργανισμούς των ΗΠΑ.

Το εύρος στόχευσης του KV-botnet δείχνει εστίαση στην κατασκοπεία και τη συλλογή πληροφοριών, αν και η Black Lotus αναφέρει ότι πολλές από τις μολύνσεις φαίνονται ευκαιριακές.

Η δραστηριότητα του botnet αυξήθηκε σημαντικά από τον Αύγουστο του 2023 και στη συνέχεια ξανά στα μέσα Νοεμβρίου 2023. Οι πιο πρόσφατες ημερομηνίες επιθέσεων που παρατηρήθηκαν είναι οι 5 Δεκεμβρίου 2023, επομένως η κακόβουλη δραστηριότητα είναι σε εξέλιξη.

Τεχνικές λεπτομέρειες KV-botnet

Το Black Lotus έχει αναγνωρίσει δύο ομάδες δραστηριοτήτων, που χωρίζονται ως “KV” και “JDY”. Το πρώτο στοχεύει οντότητες υψηλής αξίας και πιθανόν να λειτουργεί χειροκίνητα, ενώ το δεύτερο εμπλέκεται σε ευρύτερη σάρωση χρησιμοποιώντας λιγότερο εξελιγμένες τεχνικές.

Δύο ξεχωριστά συμπλέγματα δραστηριότητας που συνδέονται με το KV-botnet

(Μονάδα φωτισμού)

Το botnet στοχεύει συσκευές στο τέλος του κύκλου ζωής τους που χρησιμοποιούνται από οντότητες SOHO (μικρό γραφείο, οικιακό γραφείο) που δεν διατηρούν μια σωστή στάση ασφαλείας. Οι υποστηριζόμενες αρχιτεκτονικές περιλαμβάνουν ARM, MIPS, MIPSEL, x86_64, i686, i486 και i386.

Οι επιθέσεις αρχικά επικεντρώθηκαν σε Cisco RV320s, δρομολογητές DrayTek Vigor και τείχη προστασίας NETGEAR ProSAFE, αλλά το κακόβουλο

λογισμικό

επεκτάθηκε αργότερα για να στοχεύσει επίσης κάμερες IP Axis όπως τα μοντέλα M1045-LW, M1065-LW και p1367-E.

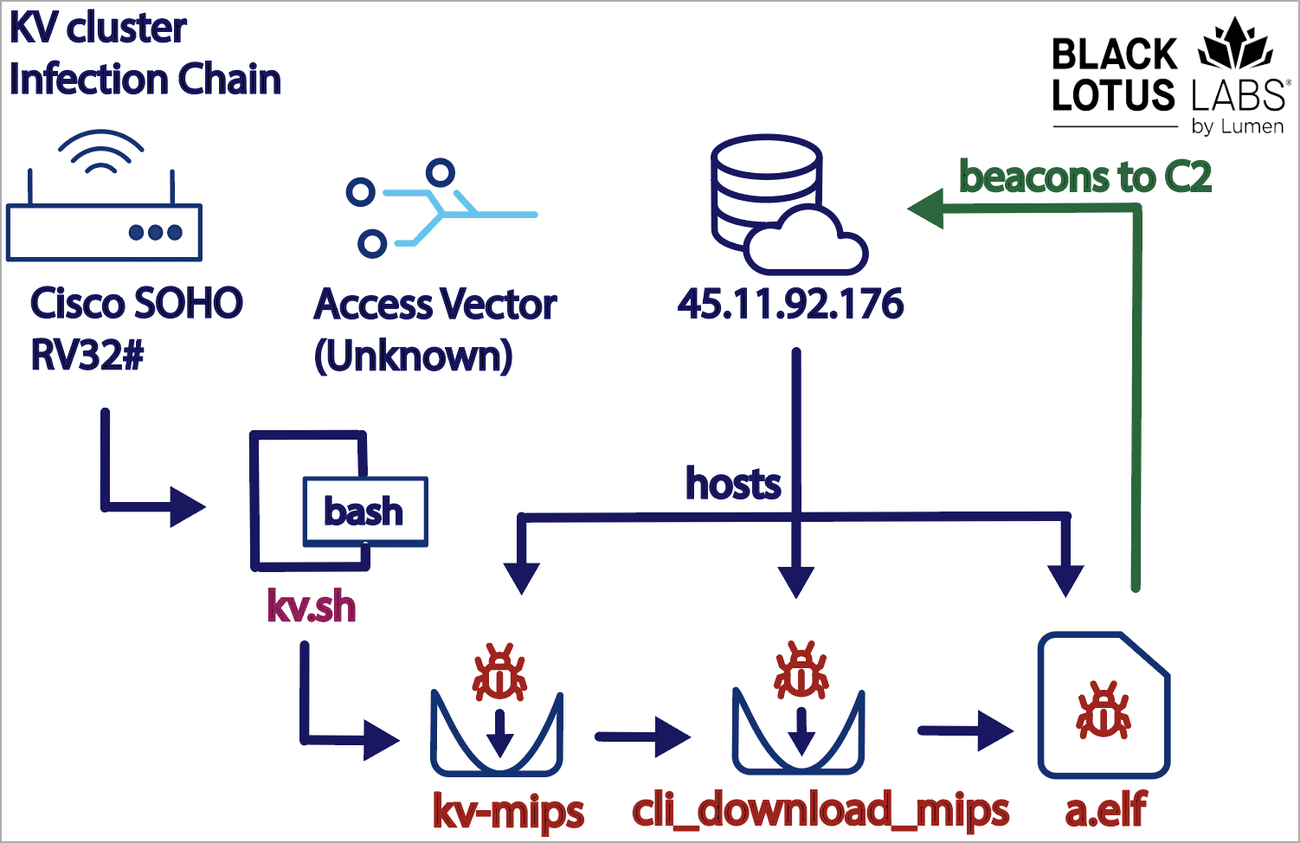

Το Volt Typhoon εμπλέκεται σε μια σύνθετη αλυσίδα μόλυνσης που περιλαμβάνει πολλαπλά αρχεία όπως σενάρια bash (kv.sh), σταματώντας συγκεκριμένες διαδικασίες και αφαιρώντας τα εργαλεία ασφαλείας που εκτελούνται στη μολυσμένη συσκευή.

Η αλυσίδα μόλυνσης KV (χειροκίνητη).

(Μονάδα φωτισμού)

Για να αποφύγει τον εντοπισμό, το bot δημιουργεί τυχαίες θύρες για

επικοινωνία

με τον διακομιστή C2 (εντολών και ελέγχου) και μεταμφιέζεται υιοθετώντας τα ονόματα των υπαρχουσών διεργασιών.

Επίσης, όλα τα εργαλεία βρίσκονται στη μνήμη, επομένως το bot είναι δύσκολο να εντοπιστεί, αν και αυτή η προσέγγιση επηρεάζει την ικανότητά του να παραμένει σε παραβιασμένες συσκευές.

Οι εντολές που λαμβάνει το KV-botnet από το C2 αφορούν την ενημέρωση των ρυθμίσεων επικοινωνίας, την εξαγωγή πληροφοριών κεντρικού υπολογιστή, την εκτέλεση μετάδοσης δεδομένων, τη δημιουργία συνδέσεων δικτύου, την εκτέλεση εργασιών κεντρικού υπολογιστή και άλλα.

“Ενώ δεν ανακαλύψαμε προκατασκευασμένες λειτουργίες στο αρχικό δυαδικό αρχείο για να επιτρέψουμε τη στόχευση του παρακείμενου LAN, υπήρχε η δυνατότητα δημιουργίας ενός απομακρυσμένου κελύφους στη συσκευή SOHO.”

εξηγεί το Black Lotus στην έκθεση

.

“Αυτή η δυνατότητα θα μπορούσε να είχε χρησιμοποιηθεί είτε για τη μη αυτόματη εκτέλεση εντολών είτε για την ανάκτηση μιας δευτερεύουσας μονάδας που δεν έχει ακόμη ανακαλυφθεί για τη στόχευση του παρακείμενου LAN.”

Κινεζική λειτουργία

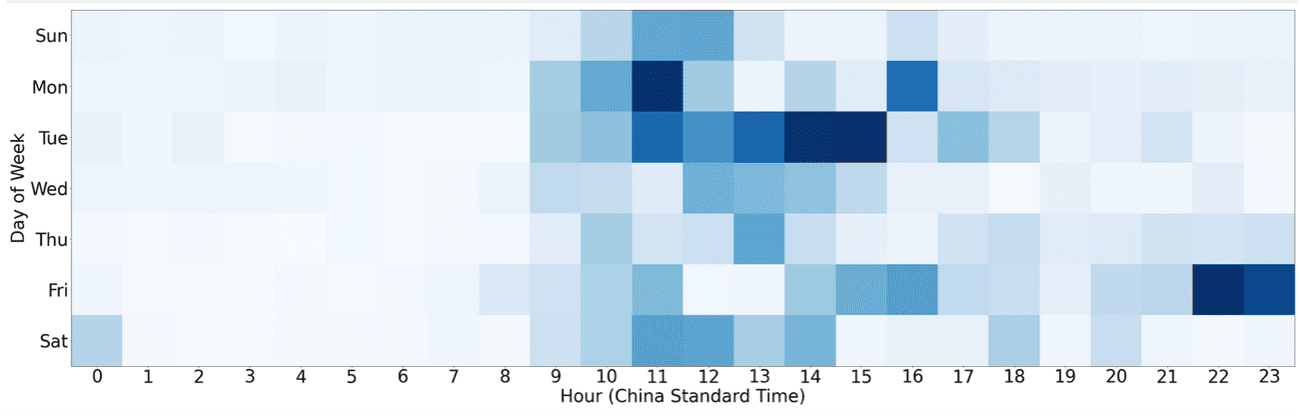

Η Black Lotus Labs συνδέει αυτό το botnet με το Volt Typhoon αφού εντόπισε επικαλύψεις σε διευθύνσεις IP, παρόμοιες τακτικές και χρόνους εργασίας που ευθυγραμμίζονται με την Τυπική ώρα της Κίνας.

Οι χρόνοι δραστηριότητας KV-botnet ευθυγραμμίζονται με τις ώρες εργασίας στην Κίνα

(Μονάδα φωτισμού)

Οι προηγμένες τεχνικές συσκότισης και τα κρυφά κανάλια μεταφοράς δεδομένων που παρατηρούνται σε επιθέσεις KV-botnet, όπως η χρήση στρωμάτων σήραγγας, επικαλύπτονται με προηγουμένως τεκμηριωμένες τακτικές Volt Typhoon, όπως και η επιλογή στόχου και το ενδιαφέρον σε συγκεκριμένες περιοχές και τύπους οργανισμών.

Επίσης, η έκθεση της Lumen αναφέρει μια ύποπτη μείωση στις λειτουργίες KV-botnet που συνέπεσε με τη δημόσια αποκάλυψη των δραστηριοτήτων Volt Typhoon

από την CISA τον Μάιο του 2023

.

Η Lumen δημοσίευσε δείκτες συμβιβασμού (IOC)

στο GitHub

συμπεριλαμβανομένων των κατακερματισμών κακόβουλου λογισμικού και των διευθύνσεων IP που σχετίζονται με το botnet.

VIA:

bleepingcomputer.com