Το κακόβουλο λογισμικό QakBot διανέμεται και πάλι σε καμπάνιες phishing μετά τη διακοπή του

botnet

από τις αρχές επιβολής του νόμου το καλοκαίρι.

Τον Αύγουστο, μια πολυεθνική επιχείρηση επιβολής του νόμου που ονομάζεται Operation Duck Hunt είχε πρόσβαση στους διακομιστές του διαχειριστή του QakBot και χαρτογράφησε την υποδομή του botnet.

Αφού απέκτησε πρόσβαση στα κλειδιά κρυπτογράφησης του botnet που χρησιμοποιούνται για την επικοινωνία κακόβουλου λογισμικού, το FBI μπόρεσε να παραβιάσει το botnet για να προωθήσει μια προσαρμοσμένη μονάδα DLL των Windows σε μολυσμένες συσκευές. Αυτό το DLL εκτέλεσε μια εντολή που τερματίζει το κακόβουλο λογισμικό QakBot, διακόπτοντας ουσιαστικά το botnet.

Ενώ μια υπηρεσία phishing που χρησιμοποιήθηκε για τη διανομή του κακόβουλου λογισμικού Qbot έχει

παρατηρηθεί δραστηριότητα

Από τη διακοπή, δεν υπήρξε διανομή του κακόβουλου λογισμικού QakBot μέχρι την περασμένη Δευτέρα, όταν ξεκίνησε η νέα εκστρατεία ηλεκτρονικού ψαρέματος.

Το QakBot επιστρέφει

Η Microsoft είναι

τώρα προειδοποίηση

ότι το QakBot διανέμεται ξανά σε μια εκστρατεία phishing που προσποιείται ότι είναι ένα email από έναν υπάλληλο της IRS.

Η Microsoft λέει ότι παρατήρησε για πρώτη φορά την επίθεση phishing στις 11 Δεκεμβρίου σε μια μικρή

καμπάνια

που στόχευε τον κλάδο της φιλοξενίας.

Στο μήνυμα ηλεκτρονικού ταχυδρομείου επισυνάπτεται ένα αρχείο PDF που προσποιείται ότι είναι μια λίστα προσκεκλημένων που λέει “Η προεπισκόπηση εγγράφου δεν είναι διαθέσιμη” και, στη συνέχεια, ζητά από τον χρήστη να πραγματοποιήσει λήψη του PDF για να το δει σωστά.

Ωστόσο, όταν κάνουν κλικ στο κουμπί λήψης, οι παραλήπτες θα κάνουν λήψη ενός MSI που, όταν εγκατασταθεί, εκκινεί το DLL κακόβουλου λογισμικού Qakbot στη μνήμη.

Η Microsoft λέει ότι το DLL δημιουργήθηκε στις 11 Δεκεμβρίου, την ίδια ημέρα που ξεκίνησε η εκστρατεία ηλεκτρονικού “ψαρέματος” και χρησιμοποιεί έναν κωδικό καμπάνιας “tchk06” και διακομιστές εντολών και ελέγχου στα 45.138.74.191:443 και 65.108.218.24:443.

«Το πιο αξιοσημείωτο είναι ότι το ωφέλιμο φορτίο Qakbot που παραδόθηκε διαμορφώθηκε με την έκδοση 0x500 που δεν είχε προηγουμένως εμφανιστεί», έγραψε η Microsoft στο Twitter, υποδεικνύοντας τη συνεχιζόμενη ανάπτυξη του κακόβουλου λογισμικού.

Ερευνητές ασφάλειας

Πιμ Τρούερμπαχ

και

Tommy Madjar

επιβεβαίωσαν επίσης ότι το ωφέλιμο φορτίο Qakbot που διανέμεται είναι νέο, με κάποιες μικρές αλλαγές.

Ο Trouerbach είπε στο BleepingComputer ότι υπάρχουν μικρές αλλαγές στο νέο QakBot DLL, συμπεριλαμβανομένης της χρήσης AES για την αποκρυπτογράφηση συμβολοσειρών αντί του XOR στην προηγούμενη έκδοση.

Επιπλέον, ο Trouerbach πιστεύει ότι η νέα έκδοση εξακολουθεί να αναπτύσσεται καθώς περιέχει μερικά ασυνήθιστα σφάλματα.

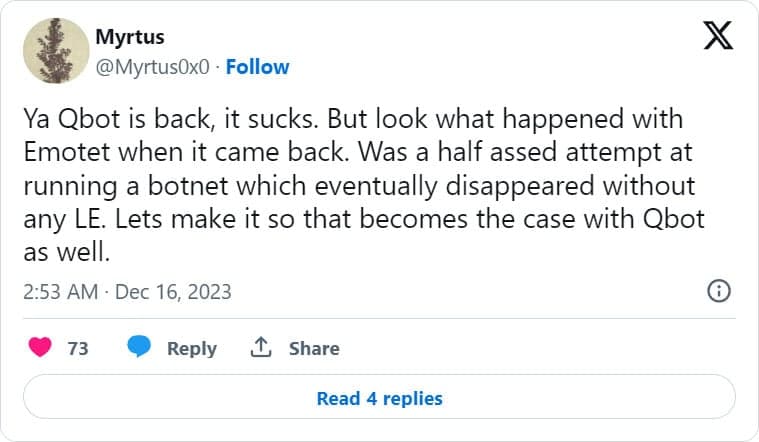

Όπως έγραψε ο Trouerbach στο Twitter, μετά τη διακοπή του

Emotet

από τις αρχές επιβολής του νόμου το 2021, οι ηθοποιοί των απειλών προσπάθησαν να αναβιώσουν το botnet τους με μικρή επιτυχία.

Αν και είναι πολύ νωρίς για να πούμε εάν το Qbot θα δυσκολευτεί να ανακτήσει το παλιό του μέγεθος, οι διαχειριστές και οι χρήστες πρέπει να είναι σε επιφυλακή για τα μηνύματα ηλεκτρονικού ψαρέματος της αλυσίδας απάντησης που χρησιμοποιούνται συνήθως για τη διανομή του κακόβουλου λογισμικού.

Τι είναι το κακόβουλο λογισμικό Qbot

Το QakBot, γνωστό και ως Qbot, ξεκίνησε ως τραπεζικός trojan το 2008, με προγραμματιστές κακόβουλου λογισμικού να το χρησιμοποιούν για να κλέψουν τραπεζικά διαπιστευτήρια, cookie ιστότοπου και πιστωτικές κάρτες για να διαπράξουν οικονομική απάτη.

Με την πάροδο του χρόνου, το κακόβουλο λογισμικό εξελίχθηκε σε υπηρεσία παράδοσης κακόβουλου λογισμικού, σε συνεργασία με άλλους παράγοντες απειλών για την παροχή αρχικής πρόσβασης σε δίκτυα για τη διεξ

αγωγή

επιθέσεων ransomware, κατασκοπείας ή κλοπής δεδομένων.

Το Qakbot διανέμεται μέσω καμπανιών ηλεκτρονικού ψαρέματος που χρησιμοποιούν μια ποικιλία από δέλεαρ, συμπεριλαμβανομένων των επιθέσεων email-αλυσίδων απάντησης, όταν οι φορείς απειλών χρησιμοποιούν ένα κλεμμένο νήμα email και στη συνέχεια απαντούν σε αυτό με το δικό τους μήνυμα και ένα συνημμένο κακόβουλο έγγραφο.

Αυτά τα μηνύματα ηλεκτρονικού ταχυδρομείου συνήθως περιλαμβάνουν κακόβουλα έγγραφα ως συνημμένα ή συνδέσμους για λήψη κακόβουλων αρχείων που εγκαθιστούν το κακόβουλο λογισμικό Qakbot στη συσκευή ενός χρήστη.

Αυτά τα έγγραφα αλλάζουν μεταξύ καμπανιών ηλεκτρονικού ψαρέματος και κυμαίνονται από έγγραφα Word ή Excel με κακόβουλες μακροεντολές, αρχεία OneNote με ενσωματωμένα αρχεία έως συνημμένα ISO με εκτελέσιμα αρχεία και συντομεύσεις των Windows. Ορισμένα από αυτά έχουν επίσης σχεδιαστεί για να εκμεταλλεύονται τρωτά σημεία

zero-day

στα Windows.

Μόλις εγκατασταθεί, το κακόβουλο λογισμικό θα εισάγει ένα DLL σε μια νόμιμη διαδικασία των Windows, όπως το wermgr.exe ή το AtBroker.exe, και θα εκτελείται αθόρυβα στο παρασκήνιο κατά την ανάπτυξη πρόσθετων ωφέλιμων φορτίων.

Στο παρελθόν, το Qakbot έχει συνεργαστεί με πολλαπλές λειτουργίες ransomware, συμπεριλαμβανομένων των Conti, ProLock, Egregor, REvil, RansomExx, MegaCortex και, πιο πρόσφατα, Black Basta και

BlackCat/ALPHV

.

VIA:

bleepingcomputer.com