Μια νέα καμπάνια κακόβουλου λογισμικού που εμφανίστηκε τον Μάρτιο του 2023 χρησιμοποίησε ενέσεις ιστού JavaScript για να προσπαθήσει να κλέψει τα τραπεζικά δεδομένα περισσότερων από 50.000 χρηστών 40 τραπεζών στη Βόρεια Αμερική, τη Νότια Αμερική, την

Ευρώπη

και την Ιαπωνία.

Η ομάδα ασφαλείας της IBM ανακάλυψε αυτήν την απειλή αποφυγής και ανέφερε ότι η καμπάνια ήταν υπό προετοιμασία τουλάχιστον από τον Δεκέμβριο του 2022, όταν αγοράστηκαν οι κακόβουλοι τομείς.

Οι επιθέσεις ξεδιπλώθηκαν μέσω σεναρίων που φορτώθηκαν από τον διακομιστή του εισβολέα, στοχεύοντας μια συγκεκριμένη δομή σελίδας που είναι κοινή σε πολλές τράπεζες για την υποκλοπή των διαπιστευτηρίων χρήστη και των κωδικών πρόσβασης μίας χρήσης (OTP).

Κατακτώντας τις παραπάνω πληροφορίες, οι εισβολείς μπορούν να συνδεθούν στον τραπεζικό λογαριασμό του θύματος, να τον κλειδώσουν αλλάζοντας τις ρυθμίσεις ασφαλείας και να πραγματοποιήσουν μη εξουσιοδοτημένες συναλλαγές.

Μια κρυφή αλυσίδα επίθεσης

Η επίθεση ξεκινά με την αρχική μόλυνση από κακόβουλο λογισμικό της

συσκευή

ς του θύματος.

έκθεση της IBM

δεν εμβαθύνει στις ιδιαιτερότητες αυτού του σταδίου, αλλά θα μπορούσε να είναι μέσω malvertizing, phishing κ.λπ.

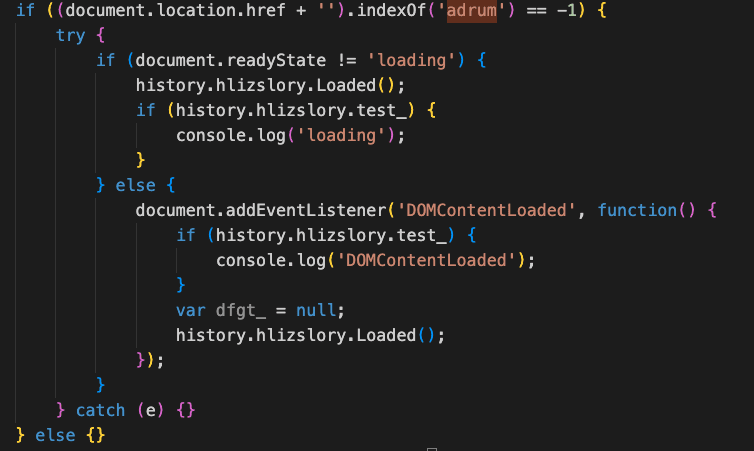

Μόλις το θύμα επισκεφτεί τους παραβιασμένους ή κακόβουλους ιστότοπους των εισβολέων, το κακόβουλο λογισμικό εισάγει μια νέα ετικέτα σεναρίου με ένα

χαρακτηριστικό

πηγής (‘src’) που δείχνει σε ένα σενάριο που φιλοξενείται εξωτερικά.

Το κακόβουλο ασαφές σενάριο φορτώνεται στο πρόγραμμα περιήγησης του θύματος για να τροποποιήσει το περιεχόμενο της ιστοσελίδας, να καταγράψει τα διαπιστευτήρια σύνδεσης και να υποκλέψει κωδικούς πρόσβασης μίας χρήσης (OTP).

Η IBM λέει ότι αυτό το επιπλέον βήμα είναι ασυνήθιστο, καθώς τα περισσότερα κακόβουλα προγράμματα εκτελούν ενέσεις ιστού απευθείας στην ιστοσελίδα.

Αυτή η νέα προσέγγιση καθιστά τις επιθέσεις πιο μυστικές, καθώς οι έλεγχοι στατικής ανάλυσης είναι απίθανο να επισημάνουν το απλούστερο σενάριο φόρτωσης ως κακόβουλο, ενώ εξακολουθεί να επιτρέπει τη δυναμική παράδοση περιεχομένου, επιτρέποντας στους εισβολείς να μεταβούν σε νέα ωφέλιμα φορτία δεύτερου σταδίου, εάν χρειάζεται.

Αξίζει επίσης να σημειωθεί ότι το κακόβουλο σενάριο μοιάζει με νόμιμα δίκτυα παράδοσης περιεχομένου JavaScript (CDN), χρησιμοποιώντας τομείς όπως cdnjs[.]com και unpkg[.]com, για να αποφύγετε τον εντοπισμό.

Επιπλέον

, το σενάριο εκτελεί ελέγχους για συγκεκριμένα προϊόντα ασφαλείας πριν από την εκτέλεση.

Έλεγχος προϊόντων ασφαλείας

(IBM)

Το σενάριο είναι δυναμικό, προσαρμόζει συνεχώς τη συμπεριφορά του στις οδηγίες του διακομιστή εντολών και ελέγχου, στέλνει ενημερώσεις και λαμβάνει συγκεκριμένες απαντήσεις που καθοδηγούν τη δραστηριότητά του στη συσκευή που έχει παραβιαστεί.

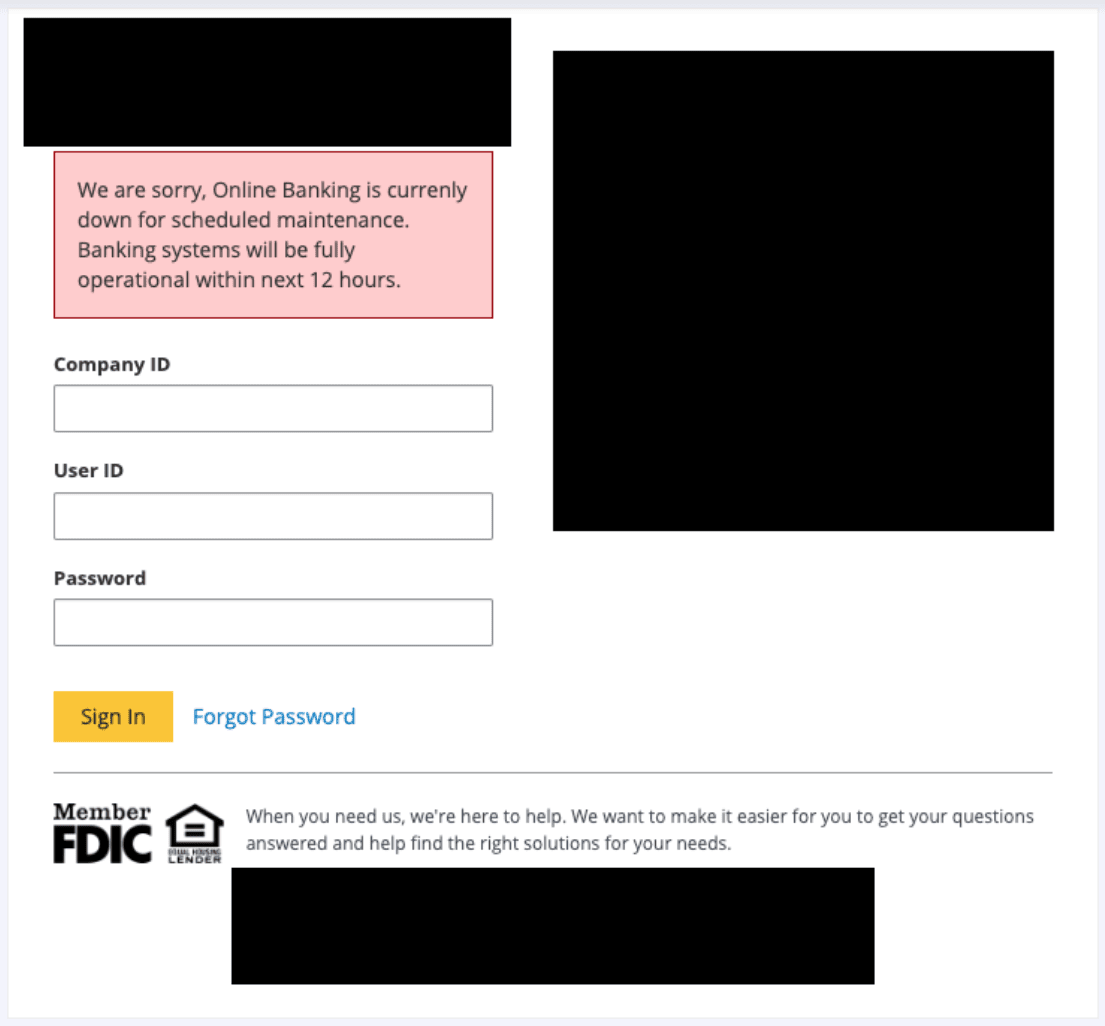

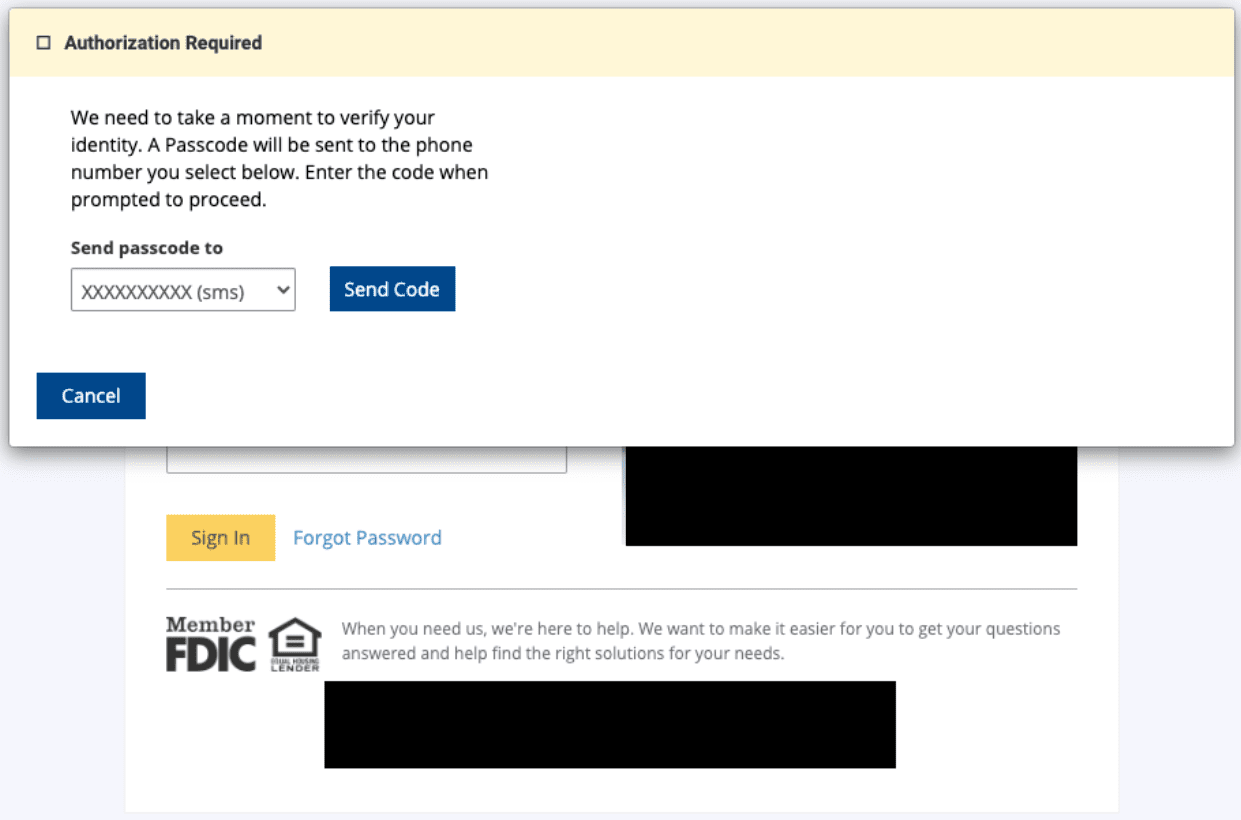

Έχει πολλαπλές καταστάσεις λειτουργίας που καθορίζονται από μια σημαία “mlink” που ορίζεται από τον διακομιστή, συμπεριλαμβανομένης της εισαγωγής προτροπών για αριθμούς τηλεφώνου ή διακριτικών OTP, εμφάνιση μηνυμάτων σφάλματος ή προσομοίωση φόρτωσης σελίδας, όλα αυτά αποτελούν μέρος της στρατηγικής του για κλοπή δεδομένων.

Ψεύτικο μήνυμα σφάλματος που δίνει στους εισβολείς χρόνο να χρησιμοποιήσουν κλεμμένα δεδομένα

(IBM)

Η IBM λέει ότι εννέα τιμές μεταβλητής “mlink” μπορούν να συνδυαστούν για να διατάξουν το σενάριο να εκτελεί συγκεκριμένες, διακριτές ενέργειες εξαγωγής δεδομένων, έτσι ώστε να υποστηρίζεται ένα διαφορετικό σύνολο εντολών.

Σελίδα σχεδιασμένη για να κλέβει OTP

(IBM)

Οι ερευνητές βρήκαν χαλαρές συνδέσεις μεταξύ αυτής της νέας καμπάνιας και του DanaBot, ενός αρθρωτού τραπεζικού trojan που κυκλοφορεί στη φύση από το 2018 και πρόσφατα διαδόθηκε μέσω κακόβουλης διαφήμισης της Αναζήτησης

Google

που προωθεί πλαστά προγράμματα εγκατάστασης Cisco Webex.

Σύμφωνα με την IBM, η καμπάνια βρίσκεται ακόμη σε εξέλιξη, επομένως συνιστάται αυξημένη επαγρύπνηση κατά τη χρήση διαδικτυακών πυλών τραπεζικών και εφαρμογών.

VIA:

bleepingcomputer.com