Σήμερα, η συμμορία ransomware Akira ισχυρίστηκε ότι παραβίασε το δίκτυο της Nissan Australia, το αυστραλιανό τμήμα της ιαπωνικής

αυτοκινητοβιομηχανία

ς Nissan.

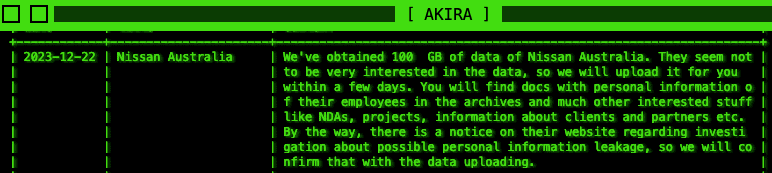

Σε μια νέα καταχώριση που προστέθηκε στο ιστολόγιο διαρ

ροής

ημερομηνίας της επιχείρησης στις 22 Δεκεμβρίου, η Akira λέει ότι οι χειριστές της φέρεται να έκλεψαν περίπου 100 GB εγγράφων από τα συστήματα της αυτοκινητοβιομηχανίας.

Οι εισβολείς απείλησαν να διαρρεύσουν ευαίσθητα επιχειρηματικά δεδομένα και δεδομένα πελατών στο Διαδίκτυο, καθώς οι διαπραγματεύσεις για τα λύτρα με τη Nissan απέτυχαν αφού η εταιρεία είτε αρνήθηκε να συμμετάσχει είτε πληρώσει τα λύτρα.

“Φαίνεται ότι δεν ενδιαφέρονται πολύ για τα δεδομένα, επομένως θα τα ανεβάσουμε για εσάς εντός λίγων ημερών”, λέει η ομάδα ransomware. “Θα βρείτε έγγραφα με προσωπικές πληροφορίες των υπαλλήλων τους στα αρχεία και πολλά άλλα ενδιαφέροντα όπως NDA, έργα, πληροφορίες για πελάτες και συνεργάτες κ.λπ.”

Το Akira εμφανίστηκε τον Μάρτιο του 2023 και τράβηξε την προσοχή αφού γρήγορα συγκέντρωσε μεγάλο αριθμό θυμάτων από διάφορους κλάδους της βιομηχανίας.

Τον Ιούνιο του 2023, οι χειριστές ransomware της Akira άρχισαν να αναπτύσσουν μια παραλλαγή Linux του

κρυπτο

γραφητή τους που έχει σχεδιαστεί για να στοχεύει εικονικές μηχανές VMware ESXi που χρησιμοποιούνται ευρέως σε εταιρικά περιβάλλοντα.

Σύμφωνα με διαπραγματεύσεις που είδαν το BleepingComputer, η ομάδα ransomware ζητά πληρωμές λύτρων από 200.000 $ έως εκατομμύρια δολάρια, ανάλογα με το μέγεθος του οργανισμού που παραβιάστηκε.

Ενώ κυκλοφόρησε ένα άλλο στέλεχος ransomware με το όνομα Akira

πριν από πέντε χρόνια

το 2017, οι δύο πράξεις είναι απίθανο να σχετίζονται.

Καταχώριση διαρροής δεδομένων Akira Nissan (BleepingComputer)

Η Nissan εξακολουθεί να εργάζεται για την αποκατάσταση συστημάτων

Ενώ η εταιρεία δεν έχει ακόμη αποδώσει μια κυβερνοεπίθεση που αποκαλύφθηκε στις 5 Δεκεμβρίου, πρόσθεσε μια νέα

ενημέρωση

στον ιστότοπό της σήμερα που επιβεβαιώνει ότι οι εισβολείς έχουν παραβιάσει ορισμένα από τα συστήματά της στην Αυστραλία και τη Νέα Ζηλανδία.

Η Nissan λέει ότι εξακολουθεί να διερευνά τον αντίκτυπο του συμβάντος και εάν έχει γίνει πρόσβαση σε προσωπικές πληροφορίες. Εργάζεται επίσης για την αποκατάσταση συστημάτων που επηρεάστηκαν από την επίθεση (μια διαδικασία που ξεκίνησε στις 5 Δεκεμβρίου, μετά την αποκάλυψη του περιστατικού.

“Δεν μπορούμε ακόμη να επιβεβαιώσουμε την έκταση του συμβάντος στον κυβερνοχώρο. Εργαζόμαστε με την παγκόσμια ομάδα αντιμετώπισης περιστατικών και ειδικούς στον τομέα της

κυβερνοασφάλεια

ς για να διερευνήσουμε το περιστατικό επειγόντως”, δήλωσε η Nissan.

“Ορισμένα συστήματα αντιπροσώπων θα επηρεαστούν, ωστόσο, η τοπική αντιπροσωπεία Nissan λειτουργεί. Μιλήστε απευθείας με τον τοπικό αντιπρόσωπο Nissan για να σας βοηθήσει με όλα τα ερωτήματα για το όχημα και το σέρβις.”

Αφού εντόπισε την παραβίαση, η Nissan ειδοποίησε τα Κέντρα Κυβερνοασφάλειας της Αυστραλίας και της Νέας Ζηλανδίας και τις σχετικές ρυθμιστικές αρχές προστασίας της ιδιωτικής ζωής και τις αρχές επιβολής του νόμου.

Πιθανώς λόγω του κινδύνου πρόσβασης ή κλοπής ορισμένων δεδομένων που είναι αποθηκευμένα στα παραβιασμένα συστήματα, η Nissan προειδοποίησε επίσης τους πελάτες να “να είναι σε επαγρύπνηση για οποιαδήποτε ασυνήθιστη ή ύποπτη διαδικτυακή δραστηριότητα”.

Η Nissan δεν έχει ακόμη απαντήσει σε αίτημα για σχόλια και πρόσθετες πληροφορίες σχετικά με το περιστατικό στον κυβερνοχώρο από την BleepingComputer.

//platform.twitter.com/widgets.js

VIA:

bleepingcomputer.com