Η Microsoft απενεργοποίησε ξανά το πρόγραμμα χειρισμού πρωτοκόλλου MSIX ms-appinstaller, αφού πολλές ομάδες απειλών με οικονομικά κίνητρα το έκαναν κατάχρηση για να μολύνουν χρήστες των Windows με

κακόβουλο λογισμικό

.

Οι επιτιθέμενοι εκμεταλλεύτηκαν το

CVE-2021-43890

Ευπάθεια πλαστογράφησης του Windows AppX Installer για την παράκαμψη μέτρων ασφαλείας που διαφορετικά θα προστατεύουν τους χρήστες των Windows από κακόβουλο λογισμικό, όπως το στοιχείο Defender SmartScreen anti-phishing και anti-malware και το ενσωματωμένο πρόγραμμα περιήγησης προειδοποιεί τους χρήστες σχετικά με τις λήψεις εκτελέσιμων αρχείων.

Η Microsoft λέει ότι οι φορείς απειλών χρησιμοποιούν τόσο κακόβουλες διαφημίσεις για δημοφιλές λογισμικό όσο και μηνύματα ηλεκτρονικού ψαρέματος της Microsoft Teams για να προωθήσουν υπογεγραμμένα κακόβουλα πακέτα εφαρμογών MSIX.

«Από τα μέσα Νοεμβρίου 2023, η Microsoft Threat Intelligence έχει παρατηρήσει παράγοντες απειλών, συμπεριλαμβανομένων παραγόντων με οικονομικά κίνητρα όπως οι Storm-0569, Storm-1113, Sangria Tempest και Storm-1674, χρησιμοποιώντας το

Σχέδιο URI ms-appinstaller

(App Installer) για τη διανομή κακόβουλου λογισμικού», η εταιρεία

είπε

.

“Η παρατηρούμενη δραστηριότητα παράγοντα απειλής καταχράται την τρέχουσα εφαρμογή του χειριστή πρωτοκόλλου ms-appinstaller ως φορέα πρόσβασης για κακόβουλο λογισμικό που μπορεί να οδηγήσει σε διανομή ransomware. Πολλοί εγκληματίες του κυβερνοχώρου πωλούν επίσης κιτ κακόβουλου λογισμικού ως υπηρεσία που καταχράται τη μορφή αρχείου MSIX και ms- Πρόγραμμα χειρισμού πρωτοκόλλου εγκατάστασης εφαρμογών.”

Η ομάδα χάκερ Sangria Tempest (γνωστός και ως FIN7) με οικονομικά κίνητρα

έχει συνδεθεί προηγουμένως

στο REvil και το Maze ransomware μετά την

εμπ

λοκή τους στις πλέον ανενεργές λειτουργίες ransomware BlackMatter και DarkSide.

Σε μια ιδιωτική αναφορά ανάλυσης απειλών της Microsoft που είδε το BleepingComputer, το FIN7 συνδέθηκε επίσης με επιθέσεις που στόχευαν διακομιστές εκτύπωσης PaperCut με ransomware Clop.

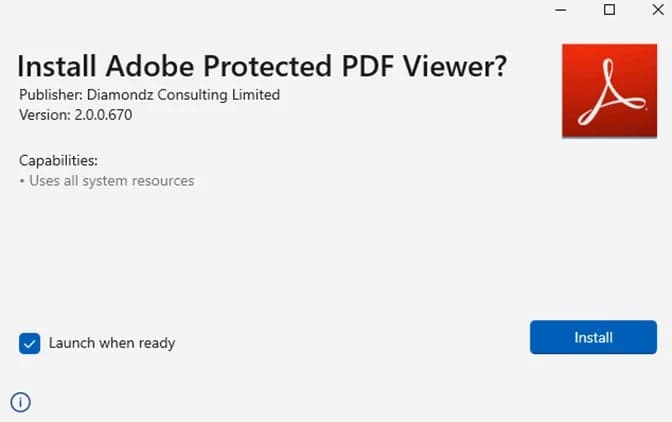

Το πρόγραμμα εγκατάστασης κακόβουλων εφαρμογών ώθησε σε αυτές τις επιθέσεις (Microsoft)

Επιθέσεις κακόβουλου λογισμικού Emotet και BazarLoader

Όπως ανέφερε η BleepingComputer πριν από δύο χρόνια, η Emotet χρησιμοποίησε επίσης κακόβουλα πακέτα Windows AppX Installer καμουφλαρισμένα ως λογισμικό Adobe PDF τον Δεκέμβριο του 2021 για να μολύνει τα συστήματα

Windows 10

και Windows 11.

Επιπλέον, η ευπάθεια πλαστογράφησης του AppX Installer έγινε αντικείμενο εκμετάλλευσης για τη διανομή του κακόβουλου λογισμικού BazarLoader χρησιμοποιώντας κακόβουλα πακέτα που φιλοξενούνται στο Microsoft Azure, χρησιμοποιώντας διευθύνσεις URL *.web.core.windows.net.

Η Microsoft απενεργοποίησε προηγουμένως τον χειριστή πρωτοκόλλου ms-appinstaller τον Φεβρουάριο του 2022 για να αποτρέψει την επίθεση του Emotet.

Δεδομένου ότι οι συσκευές που έχουν παραβιαστεί ως μέρος αυτών των επιθέσεων ενδέχεται επίσης να στοχεύονται με ransomware, ο Redmond απενεργοποίησε τον χειριστή πρωτοκόλλου ms-appinstaller για άλλη μια φορά νωρίτερα αυτόν τον μήνα.

Ενώ η Microsoft λέει ότι ήταν απενεργοποιημένη από προεπιλογή σήμερα, 28 Δεκεμβρίου 2023,

αναφέρουν άλλοι

ότι η αλλαγή απωθήθηκε νωρίτερα αυτό το μήνα. Ωστόσο, δεν είναι σαφές πότε και γιατί η Microsoft επανενεργοποίησε το Windows App Installer μεταξύ Φεβρουαρίου 2022 και Δεκεμβρίου 2023.

Σήμερα, η Microsoft συνέστησε την εγκατάσταση του ενημερωμένου κώδικα

Έκδοση 1.21.3421.0 ή μεταγενέστερη του προγράμματος εγκατάστασης εφαρμογής

να μπλοκάρει τις προσπάθειες εκμετάλλευσης.

Η εταιρεία επίσης

συμβούλευσε τους διαχειριστές

οι οποίοι δεν μπορούν να αναπτύξουν

αμέσως

την πιο πρόσφατη έκδοση του App Installer για να απενεργοποιήσουν το πρωτόκολλο ορίζοντας την Πολιτική ομάδας

EnableMSAppInstallerProtocol

προς την

Ατομα με ειδικές ανάγκες.

VIA:

bleepingcomputer.com