Οι χάκερ του Dark Pink συνεχίζουν να στοχεύουν κυβερνητικούς και στρατιωτικούς οργανισμούς

Related Posts

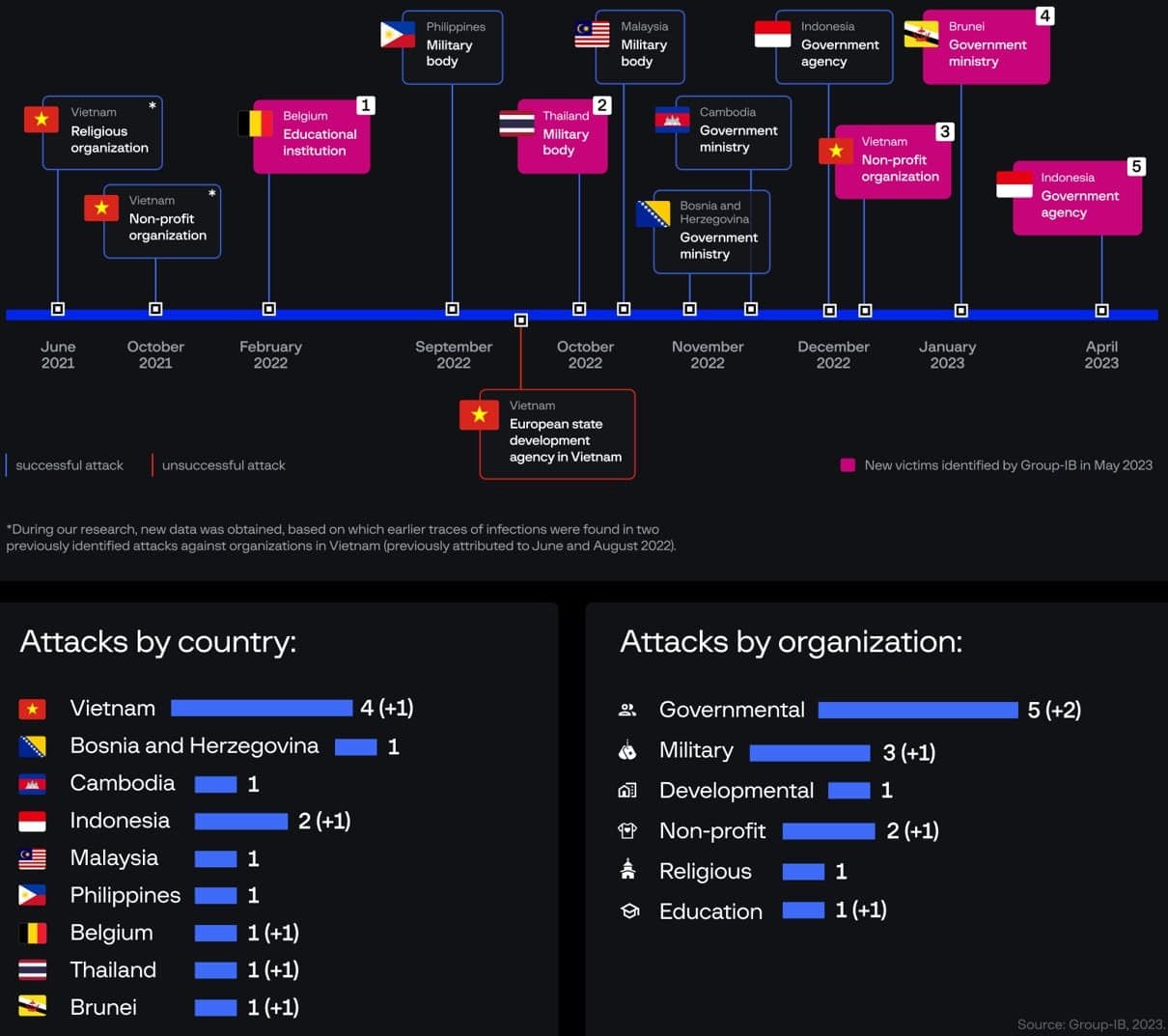

Η ομάδα hacking Dark Pink APT συνεχίζει να είναι πολύ ενεργή το 2023, παρατηρήθηκε ότι στοχεύει κυβερνητικούς, στρατιωτικούς και εκπαιδευτικούς οργανισμούς στην Ινδονησία, το Μπρουνέι και το Βιετνάμ.

Η ομάδα απειλών δραστηριοποιείται τουλάχιστον από τα μέσα του 2021, στοχεύοντας κυρίως οντότητες στην περιοχή Ασίας-Ειρηνικού, αλλά αποκαλύφθηκε για πρώτη φορά τον Ιανουάριο του 2023 από μια έκθεση του Group-IB.

Οι ερευνητές αναφέρουν ότι αφού ανέλυσαν σημάδια προηγούμενης δραστηριότητας από τον παράγοντα απειλών, τώρα ανακάλυψαν πρόσθετες παραβιάσεις εναντίον ενός εκπαιδευτικού ιδρύματος στο Βέλγιο και ενός στρατιωτικού φορέα στην Ταϊλάνδη.

Ταυτοποιήθηκαν τα θύματα του Dark Pink

(Group-IB)

Παρά την προηγούμενη έκθεση του Group-IB, το Dark Pink δεν έχει δείξει σημάδια επιβράδυνσης και η εταιρεία λέει ότι εντόπισε τουλάχιστον πέντε επιθέσεις που διέπραξε η ομάδα μετά τη δημοσίευση της προηγούμενης έκθεσης.

Στις πρόσφατες επιθέσεις, το Dark Pink παρουσίασε μια ανανεωμένη αλυσίδα επιθέσεων, εφάρμοσε διαφορετικούς μηχανισμούς επιμονής και ανέπτυξε νέα εργαλεία εξαγωγής δεδομένων, πιθανώς επιχειρώντας να αποφύγει τον εντοπισμό αποστασιοποιώντας τις λειτουργίες τους από τα δημόσια διαθέσιμα IoC (δείκτες συμβιβασμού).

Διήθηση και πλάγια κίνηση

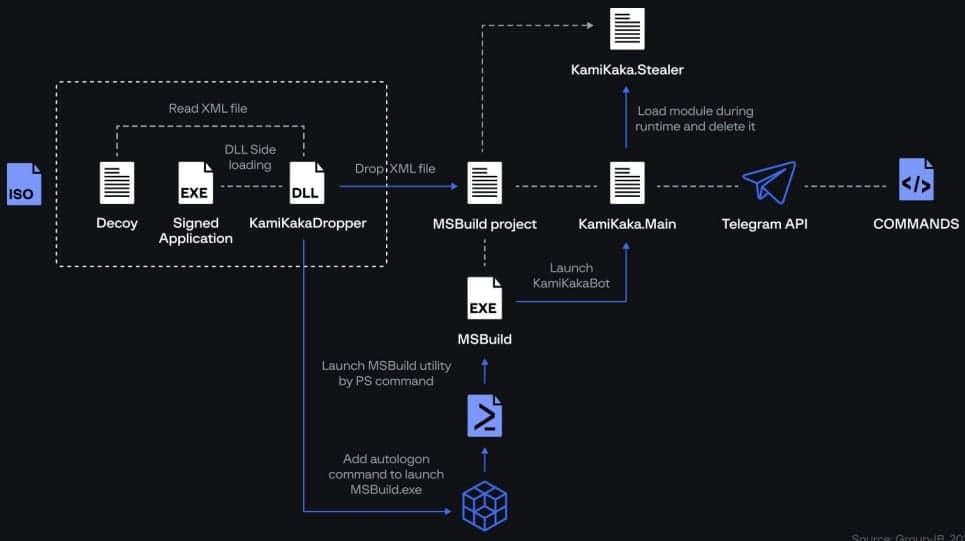

Οι επιθέσεις Dark Pink συνεχίζουν να βασίζονται σε αρχεία ISO που αποστέλλονται μέσω spear-phishing για αρχική μόλυνση, το οποίο χρησιμοποιεί πλευρική φόρτωση DLL για την εκκίνηση των υπογεγραμμένων backdoors του, «TelePowerBot» και «KamiKakaBot».

Πρόσφατη αλυσίδα επίθεσης

(Group-IB)

Ένα νέο στοιχείο είναι ότι οι εισβολείς έχουν πλέον χωρίσει τις λειτουργίες του KamiKakaBot σε δύο μέρη, δηλαδή τον έλεγχο συσκευών και την κλοπή δεδομένων.

Επίσης, το εμφύτευμα φορτώνεται πλέον από τη μνήμη, χωρίς να αγγίζει ποτέ το δίσκο. Αυτό βοηθά στην αποφυγή του εντοπισμού, καθώς τα εργαλεία προστασίας από ιούς δεν παρακολουθούν διαδικασίες που ξεκινούν στη μνήμη.

Το KamiKakaBot συνεχίζει να στοχεύει δεδομένα που είναι αποθηκευμένα σε προγράμματα περιήγησης ιστού και τα στέλνει στους εισβολείς μέσω Telegram. Επιπλέον, το backdoor μπορεί να κατεβάσει και να εκτελέσει αυθαίρετα σενάρια στη συσκευή που έχει παραβιαστεί.

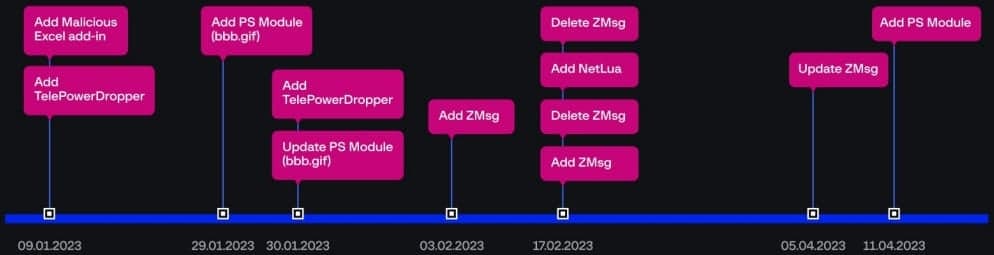

Το Group-IB ανακάλυψε ότι το Dark Pink χρησιμοποιεί ένα ιδιωτικό αποθετήριο GitHub για να φιλοξενήσει πρόσθετες μονάδες που έχουν ληφθεί από το κακόβουλο λογισμικό του σε παραβιασμένα συστήματα.

Οι ηθοποιοί απειλών πραγματοποίησαν μόνο 12 δεσμεύσεις σε αυτό το αποθετήριο καθ’ όλη τη διάρκεια του 2023, κυρίως για να προσθέσουν ή να ενημερώσουν τα droppers κακόβουλου λογισμικού, τα σενάρια PowerShell, το πρόγραμμα κλοπής πληροφοριών ZMsg και το εργαλείο κλιμάκωσης προνομίων Netlua.

Δεσμεύσεις που εκτελούνται από τον ηθοποιό απειλών

(Group-IB)

Ένα από αυτά τα σενάρια PowerShell είναι κρίσιμης σημασίας για τη στρατηγική πλευρικής κίνησης του Dark Pink, βοηθώντας στον εντοπισμό και την αλληλεπίδραση με μετοχές SMB εντός του δικτύου.

Το σενάριο ανακτά ένα αρχείο ZIP από το GitHub, το αποθηκεύει σε έναν τοπικό κατάλογο και, στη συνέχεια, δημιουργεί αρχεία LNK σε κάθε κοινόχρηστο στοιχείο SMB που συνδέεται με το κακόβουλο εκτελέσιμο αρχείο στο αρχείο.

Όταν αυτά τα αρχεία LNK ανοίγουν, εκκινούν το κακόβουλο εκτελέσιμο αρχείο, προάγοντας τη διάδοση του Dark Pink στο δίκτυο και επεκτείνοντας την εμβέλειά τους σε πρόσθετα συστήματα.

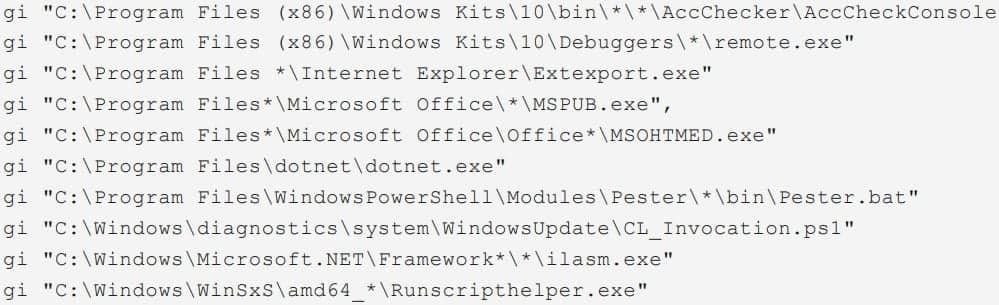

Το Dark Pink χρησιμοποιεί επίσης εντολές PowerShell για να εκτελέσει ελέγχους για την παρουσία νόμιμου λογισμικού και εργαλείων ανάπτυξης στη συσκευή που έχει παραβιαστεί, τα οποία μπορούν να χρησιμοποιήσουν για τις λειτουργίες τους.

Αυτά τα εργαλεία περιλαμβάνουν τα “AccCheckConsole.exe”, “remote.exe”, “Extexport.exe”, “MSPUB.exe” και “MSOHTMED.exe”, τα οποία μπορούν να αξιοποιηθούν για εκτέλεση διακομιστή μεσολάβησης, λήψη πρόσθετων ωφέλιμων φορτίων και άλλα.

Ωστόσο, η Group-IB σημειώνει ότι δεν έχει δει παραδείγματα κατάχρησης αυτών των εργαλείων στις παρατηρούμενες επιθέσεις.

Εντολές ελέγχου αρχείων

(Group-IB)

Νέες τακτικές κλοπής δεδομένων

Το Group-IB αναφέρει ότι το Dark Pink επιδεικνύει τώρα ποικιλία στη μέθοδο εξαγωγής δεδομένων, υπερβαίνοντας την αποστολή αρχείων ZIP σε κανάλια Telegram.

Σε ορισμένες περιπτώσεις που είδαν οι αναλυτές, οι εισβολείς χρησιμοποίησαν μεταφορτώσεις DropBox, ενώ σε άλλες χρησιμοποίησαν εξαγωγή HTTP χρησιμοποιώντας ένα προσωρινό τελικό σημείο που δημιουργήθηκε με την υπηρεσία “Webhook.site” ή διακομιστές Windows.

Τα σενάρια που αναφέρθηκαν προηγουμένως διαθέτουν επίσης τη δυνατότητα εξαγωγής δεδομένων δημιουργώντας νέα αντικείμενα WebClient για αποστολή αρχείων σε μια εξωτερική διεύθυνση χρησιμοποιώντας τη μέθοδο PUT μετά τον καθορισμό της θέσης των αρχείων προορισμού στον υπολογιστή που έχει παραβιαστεί.

Το Group-IB καταλήγει στο συμπέρασμα ότι οι παράγοντες της απειλής του Dark Pink δεν αποθαρρύνονται από την προηγούμενη έκθεσή τους και είναι απίθανο να σταματήσουν τώρα.

Πιθανότατα, οι εισβολείς θα συνεχίσουν να ενημερώνουν τα εργαλεία τους και να διαφοροποιούν τις μεθόδους τους όσο το δυνατόν περισσότερο.