Ερευνητές δημιούργησαν έναν αποκρυπτογραφητή που εκμεταλλεύεται ένα ελάττωμα στο ransomware Black Basta, επιτρέποντας στα θύματα να ανακτήσουν τα αρχεία τους δωρεάν.

Ο αποκρυπτογραφητής επιτρέπει στα θύματα του Black Basta από τον Νοέμβριο του 2022 έως αυτόν τον μήνα να ανακτήσουν ενδεχομένως τα αρχεία τους δωρεάν. Ωστόσο, η BleepingComputer έμαθε ότι οι προγραμματιστές του Black Basta διόρθωσαν το σφάλμα στη ρουτίνα κρυπτογράφησης πριν από περίπου μία εβδομάδα, αποτρέποντας τη χρήση αυτής της τεχνικής αποκρυπτογράφησης σε νεότερες επιθέσεις.

Το ελάττωμα του Black Basta

Ο αποκρυπτογραφητής «Black Basta Buster» προέρχεται από το Security Research Labs (SRLabs), το οποίο βρήκε αδυναμία στον αλγόριθμο κρυπτογράφησης που χρησιμοποιείται από τους κρυπτογραφητές της συμμορίας ransomware που επιτρέπει την ανακάλυψη της ροής κλειδιού ChaCha που χρησιμοποιείται για την κρυπτογράφηση XOR ενός αρχείου.

“Η ανάλυσή μας προτείνει ότι τα αρχεία μπορούν να ανακτηθούν εάν είναι γνωστό το απλό κείμενο των 64 κρυπτογραφημένων byte. Το αν ένα αρχείο είναι πλήρως ή μερικώς ανακτήσιμο εξαρτάται από το μέγεθος του αρχείου”, εξηγεί η εγγραφή στη μέθοδο στο

Αποθετήριο GitHub της SRLabs

.

“Δεν είναι δυνατή η ανάκτηση αρχείων κάτω των 5000 byte. Για αρχεία μεγέθους μεταξύ 5000 byte και 1 GB, είναι δυνατή η πλήρης ανάκτηση. Για αρχεία μεγαλύτερα από 1 GB, τα πρώτα 5000 byte θα χαθούν αλλά τα υπόλοιπα μπορούν να ανακτηθούν.”

Όταν το Black Basta κρυπτογραφεί ένα αρχείο, κάνει XOR το

περιεχόμενο

χρησιμοποιώντας μια ροή κλειδιών 64 byte που δημιουργήθηκε χρησιμοποιώντας τον αλγόριθμο XChaCha20. Ωστόσο, όταν χρησιμοποιείτε έναν κρυπτογράφηση ροής για την κρυπτογράφηση ενός αρχείου του οποίου τα byte περιέχουν μόνο μηδενικά, το ίδιο το κλειδί XOR εγγράφεται στο αρχείο, επιτρέποντας την ανάκτηση του κλειδιού κρυπτογράφησης.

Ειδικός ransomware

Michael Gillespie

είπε στο BleepingComputer ότι ο Black Basta είχε ένα σφάλμα όπου επαναχρησιμοποίησαν την ίδια ροή κλειδιών κατά την κρυπτογράφηση, με αποτέλεσμα όλα τα κομμάτια δεδομένων των 64 byte που περιείχαν μόνο μηδενικά να μετατραπούν στο συμμετρικό κλειδί των 64 byte. Αυτό το κλειδί μπορεί στη συνέχεια να εξαχθεί και να χρησιμοποιηθεί για την αποκρυπτογράφηση ολόκληρου του αρχείου.

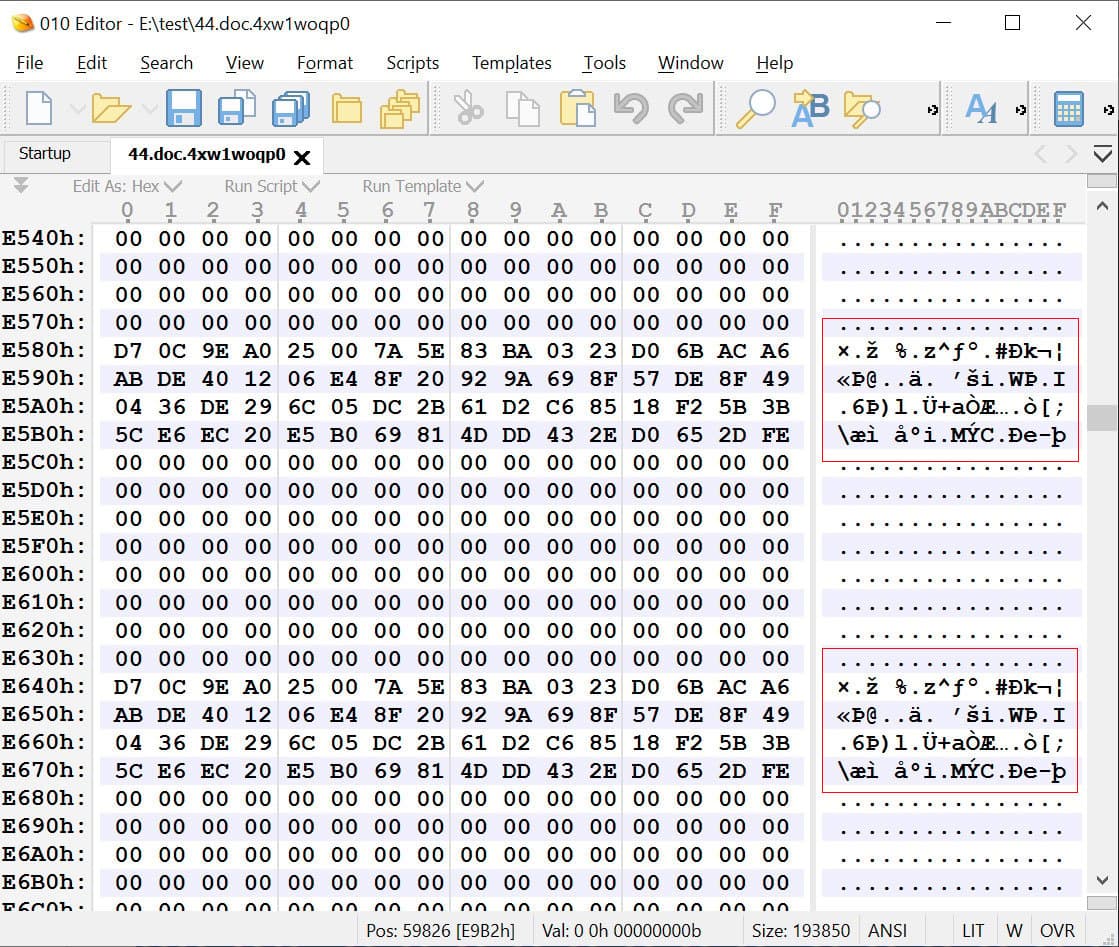

Αυτό φαίνεται από την παρακάτω εικόνα, όπου δύο κομμάτια 64 byte «μηδενικών» ήταν XOR και τώρα περιέχουν τη ροή κλειδιών που χρησιμοποιείται για την κρυπτογράφηση του αρχείου.

Κρυπτογραφημένο αρχείο Black Basta που δείχνει το κλειδί κρυπτογράφησης

Πηγή: BleepingComputer

Ενώ η αποκρυπτογράφηση μικρότερων αρχείων μπορεί να μην είναι δυνατή, μεγαλύτερα αρχεία όπως οι δίσκοι εικονικών μηχανών μπορούν συνήθως να αποκρυπτογραφηθούν, καθώς περιέχουν μεγάλο αριθμό τμημάτων «μηδενικών byte».

“Οι εικονικές εικόνες δίσκου, ωστόσο, έχουν μεγάλες πιθανότητες να ανακτηθούν, επειδή τα πραγματικά διαμερίσματα και τα συστήματα αρχείων τους τείνουν να ξεκινούν αργότερα”, εξηγεί η SRLabs.

“Έτσι το ransomware κατέστρεψε τον πίνακα διαμερισμάτων MBR ή GPT, αλλά εργαλεία όπως “

δοκιμαστικό δίσκο

“συχνά μπορεί να ανακτήσει ή να τα ξαναδημιουργήσει.”

Για αρχεία που δεν περιέχουν μεγάλα κομμάτια δεδομένων μηδενικών byte, η SRLabs λέει ότι μπορεί να είναι ακόμα δυνατή η ανάκτηση αρχείων εάν έχετε μια παλαιότερη μη κρυπτογραφημένη έκδοση με παρόμοια δεδομένα.

Η BleepingComputer ενημερώθηκε ότι ορισμένες εταιρείες DFIR γνώριζαν το ελάττωμα και το χρησιμοποιούσαν για μήνες, αποκρυπτογραφώντας τους

υπολογιστές

των πελατών τους χωρίς να χρειάζεται να πληρώσουν λύτρα.

Ο αποκρυπτογραφητής Black Basta Buster

Οι ερευνητές στο SRLabs κυκλοφόρησαν έναν αποκρυπτογραφητή που ονομάζεται

Black Basta Buster

που αποτελείται από μια συλλογή σεναρίων python που σας βοηθούν στην αποκρυπτογράφηση αρχείων κάτω από διαφορετικά σενάρια.

Ωστόσο, οι ερευνητές δημιούργησαν ένα σενάριο που ονομάζεται «decryptauto.py» που επιχειρεί να πραγματοποιήσει αυτόματη ανάκτηση του κλειδιού και στη συνέχεια να το χρησιμοποιήσει για να αποκρυπτογραφήσει το αρχείο.

Η BleepingComputer κρυπτογραφούσε τα αρχεία σε μια εικονική μηχανή με κρυπτογράφηση Black Basta από τον Απρίλιο του

2023

για να δοκιμάσει τον αποκρυπτογραφητή.

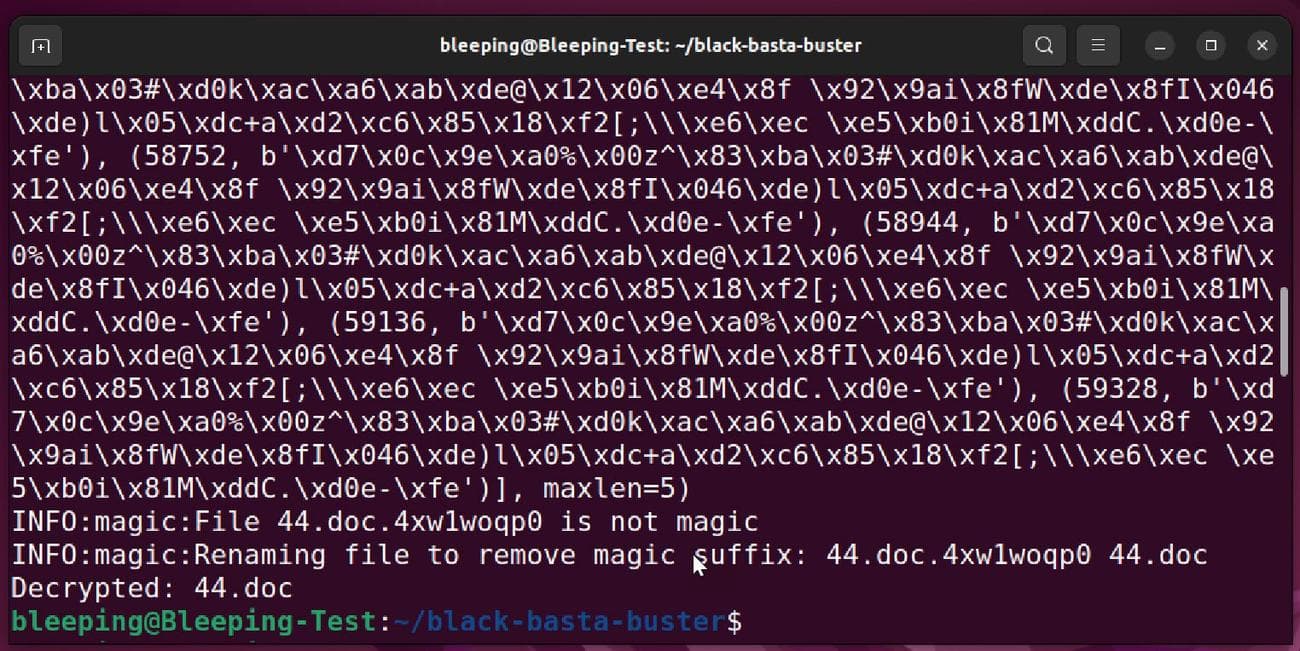

Όταν χρησιμοποιήσαμε το σενάριο decryptauto.py, ανακτούσε αυτόματα τη ροή κλειδιών και αποκρυπτογραφούσε το αρχείο μας, όπως φαίνεται παρακάτω.

Το Black Basta Buster αποκρυπτογραφεί ένα αρχείο

Πηγή: BleepingComputer

Ωστόσο, όπως αναφέρθηκε προηγουμένως, αυτός ο αποκρυπτογραφητής λειτουργεί μόνο σε εκδόσεις Black Basta από τον Νοέμβριο του 2022 και μέχρι πριν από μία εβδομάδα. Επιπλέον, οι προηγούμενες εκδόσεις που προσάρτησαν την επέκταση .basta σε κρυπτογραφημένα αρχεία αντί για μια τυχαία επέκταση αρχείου δεν μπορούν να αποκρυπτογραφηθούν χρησιμοποιώντας αυτό το εργαλείο.

Ο αποκρυπτογραφητής λειτουργεί μόνο σε ένα αρχείο τη φορά, επομένως εάν θέλετε να αποκρυπτογραφήσετε ολόκληρους φακέλους, πρέπει να χρησιμοποιήσετε ένα σενάριο φλοιού ή την εντολή «εύρεση», όπως φαίνεται παρακάτω. Απλώς φροντίστε να αντικαταστήσετε την επέκταση και τις διαδρομές αρχείου, όπως απαιτείται.

find . -name "*.4xw1woqp0" -exec ../black-basta-buster/decryptauto.py "{}" ;

Ενώ τα νέα θύματα του Black Basta δεν θα μπορούν πλέον να ανακτήσουν τα αρχεία τους δωρεάν, τα παλαιότερα θύματα μπορεί να είναι πιο τυχερά αν άντεχαν για αποκρυπτογράφηση.

Ποιος είναι ο Black Basta;

Η συμμορία ransomware Black Basta ξεκίνησε τη λειτουργία της τον Απρίλιο του 2022 και έγινε η νεότερη συμμορία εγκλήματος στον κυβερνοχώρο που διεξάγει επιθέσεις διπλού εκβιασμού σε εταιρικά θύματα.

Μέχρι τον Ιούνιο του 2022, η Black Basta είχε συνεργαστεί με την επιχείρηση κακόβουλου λογισμικού QBot (QakBot) για να απορρίψει το Cobalt Strike για απομακρυσμένη πρόσβαση σε εταιρικά δίκτυα. Στη συνέχεια, ο Black Basta θα χρησιμοποιούσε αυτούς τους φάρους για να εξαπλωθεί πλευρικά σε άλλες συσκευές στο δίκτυο, να κλέψει δεδομένα και τελικά να αναπτύξει κρυπτογραφητές.

Όπως και άλλες λειτουργίες ransomware με στόχευση επιχειρήσεων, ο Black Basta δημιούργησε έναν κρυπτογράφηση Linux για να στοχεύσει εικονικές μηχανές

VMware

ESXi που εκτελούνται σε διακομιστές Linux.

Οι ερευνητές έχουν επίσης συνδέσει τη συμμορία ransomware με την ομάδα

hacking

FIN7, μια συμμορία εγκλήματος στον κυβερνοχώρο με οικονομικά κίνητρα, γνωστή και ως Carbanak.

Από την έναρξή του, οι παράγοντες της απειλής ήταν υπεύθυνοι για μια σειρά επιθέσεων, συμπεριλαμβανομένων εκείνων στο

κεφαλή

American Dental Association, Sobeys, Knauf και Yellow Pages Canada.

Πρόσφατα, η επιχείρηση ransomware επιτέθηκε στη Δημόσια Βιβλιοθήκη του Τορόντο, το μεγαλύτερο σύστημα δημόσιων βιβλιοθηκών του Καναδά.

VIA:

bleepingcomputer.com