Λεπτομέρειες CrowdStrike Το Spyboy Terminator είπε ότι θα σκοτώσει το Microsoft Defender, το Avast και άλλα EDR

Related Posts

Ο Andrew Harris, ο οποίος είναι ο Παγκόσμιος Ανώτερος Διευθυντής στο CrowdStrike, μοιράστηκε λεπτομέρειες σχετικά με το “Terminator”, ένα εργαλείο δολοφονίας Endpoint Detection and Response (EDR) που προωθείται από έναν ηθοποιό απειλών που ονομάζεται “Spyboy”, στο Russian Anonymous Marketplace ( ΑΝΑΒΑΘΜΙΔΑ). Η εκστρατεία φαίνεται ότι ξεκίνησε τον περασμένο μήνα, γύρω στις 21 Μαΐου.

Ο συγγραφέας Spyboy, ισχυρίζεται ότι αυτό το εργαλείο Terminator είναι σε θέση να απενεργοποιήσει με επιτυχία είκοσι τρία στοιχεία ελέγχου EDR και προστασίας από ιούς. Αυτά περιλαμβάνουν προϊόντα από τις Microsoft, Sophos, CrowdStrike, AVG, Avast, ESET, Kaspersky, Mcafee, BitDefender, Malwarebytes και άλλα. Το λογισμικό πωλείται από 300 $ (μία παράκαμψη) έως 3.000 $ (όλα σε ένα παράκαμψη).

Το CrowdStrike σημειώνει ότι το εργαλείο αποφυγής του Terminator EDR δημιουργεί ένα νόμιμο, υπογεγραμμένο αρχείο προγράμματος οδήγησης Zemana Anti-Malware, το οποίο χρησιμοποιείται για την πιθανή εκμετάλλευση μιας ευπάθειας ασφαλείας που παρακολουθείται με το αναγνωριστικό “

CVE-2021-31728

Ωστόσο, απαιτεί αυξημένα δικαιώματα και αποδοχή ελέγχου λογαριασμού χρήστη (UAC). Μόνο το Elastic εντοπίζει το αρχείο ως κακόβουλο, ενώ το αρχείο δεν εντοπίζεται από άλλους 70 προμηθευτές σύμφωνα με

VirusTotal

.

Ο Harris λέει ότι το εργαλείο λειτουργεί με τρόπο παρόμοιο με τον τρόπο με τον οποίο το Bring Your Own Vulnerable Driver (BYOVD) απενεργοποιεί τα στοιχεία ασφαλείας που υπάρχουν στο σύστημα:

Τη στιγμή της σύνταξης, το λογισμικό Terminator απαιτεί δικαιώματα διαχειριστή και αποδοχή των στοιχείων ελέγχου λογαριασμού χρήστη (UAC) για να λειτουργήσει σωστά. Μόλις εκτελεστεί με το κατάλληλο επίπεδο προνομίων, το δυαδικό αρχείο θα γράψει ένα νόμιμο, υπογεγραμμένο αρχείο προγράμματος οδήγησης — Zemana Anti-Malware — στο

C:WindowsSystem32drivers

ντοσιέ. Στο αρχείο προγράμματος οδήγησης δίνεται ένα τυχαίο όνομα μεταξύ 4 και 10 χαρακτήρων.Αυτή η τεχνική είναι παρόμοια με άλλες καμπάνιες Bring Your Own Driver (BYOD) που παρατηρήθηκε ότι χρησιμοποιούνται από φορείς απειλών τα τελευταία χρόνια.

Υπό κανονικές συνθήκες, ο οδηγός θα ονομαζόταν

zamguard64.sys

ή

zam64.sys

. Ο οδηγός είναι υπογεγραμμένος από την “Zemana Ltd.” και έχει το ακόλουθο αποτύπωμα:

96A7749D856CB49DE32005BCDD8621F38E2B4C05

.Μόλις εγγραφεί στο δίσκο, το λογισμικό φορτώνει το πρόγραμμα οδήγησης και έχει παρατηρηθεί ότι τερματίζει τις διαδικασίες λειτουργίας χρήστη του λογισμικού AV και EDR.

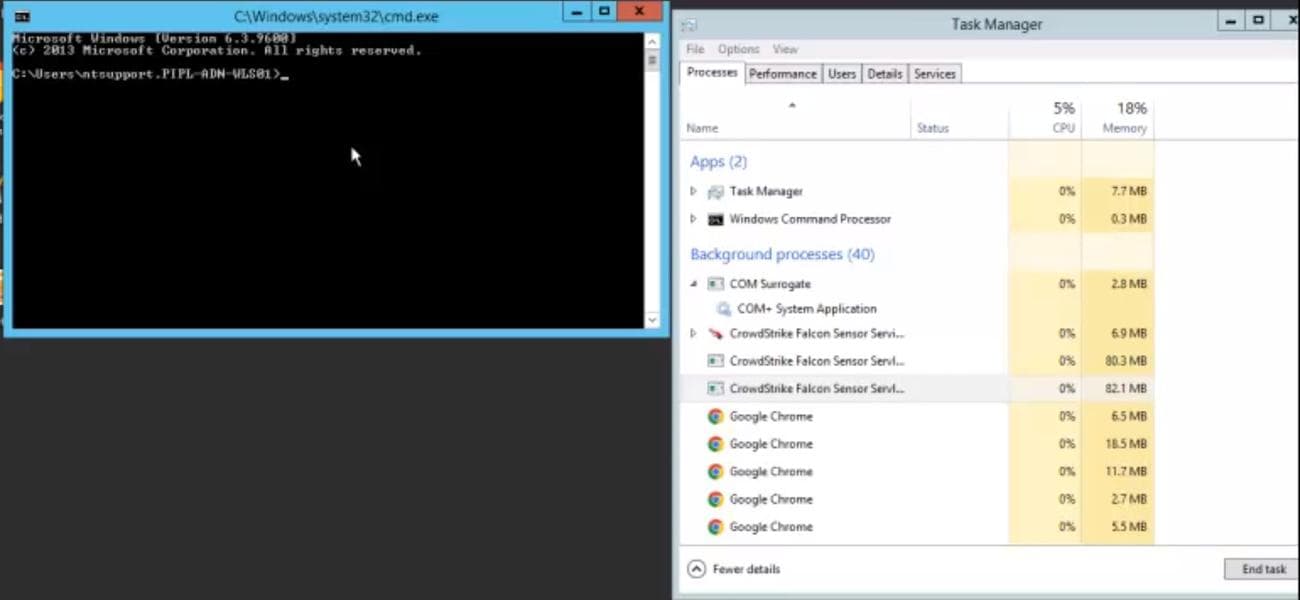

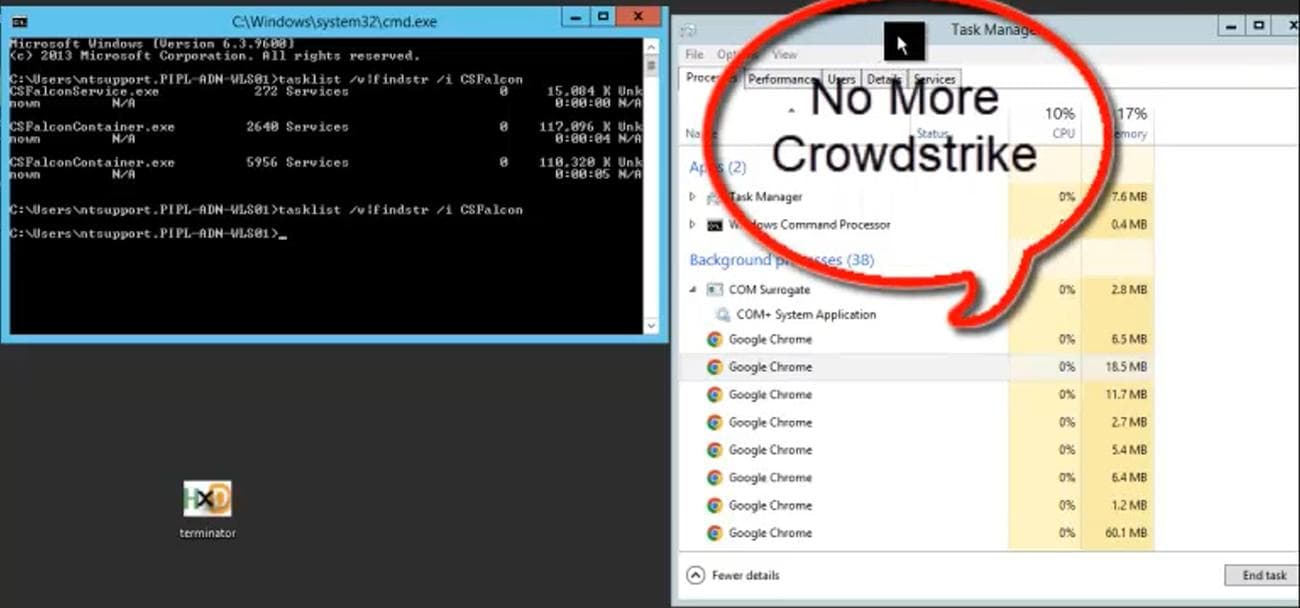

Σε ένα demo, ο ηθοποιός των απειλών έδειξε ότι το CrowdStike Falcon EDR απενεργοποιήθηκε επιτυχώς με τη βοήθεια του Terminator. Η εικόνα στα αριστερά (κάτω) δείχνει το Falcon να τρέχει ακόμα ενώ η δεξιά εικόνα δείχνει ότι η διαδικασία Falcon τερματίστηκε.

Μπορείτε να βρείτε περισσότερες τεχνικές λεπτομέρειες για τον δολοφόνο του Spyboy’s Terminator EDR στην ανάρτηση του Andrew Harris στο

Reddit

(μέσω Soufiane στο

Κελάδημα

).

_story-750x428.jpg)