Δύο τρωτά σημεία που επηρεάζουν την προσθήκη POST SMTP Mailer

WordPress

, ένα εργαλείο παράδοσης email που χρησιμοποιείται από 300.000 ιστότοπους, θα μπορούσαν να βοηθήσουν τους εισβολείς να λάβουν τον πλήρη έλεγχο του ελέγχου ταυτότητας ενός ιστότοπου.

Το

ν προηγούμενο μήνα,

Wordfence

Οι ερευνητές ασφαλείας Ulysses Saicha και Sean Murphy ανακάλυψαν δύο τρωτά σημεία στην προσθήκη και τα ανέφεραν στον προμηθευτή.

Το πρώτο, παρακολουθείται ως

CVE-2023-6875

, είναι ένα κρίσιμο ελάττωμα παράκαμψης εξουσιοδότησης που προκύπτει από ένα ζήτημα «ταχυδακτυλουργίας» στο τελικό σημείο REST της

εφαρμογή

ς σύνδεσης. Το πρόβλημα επηρεάζει όλες τις εκδόσεις της προσθήκης έως την έκδοση 2.8.7

Ένας εισβολέας χωρίς έλεγχο ταυτότητας θα μπορούσε να το εκμεταλλευτεί για να επαναφέρει το κλειδί API και να προβάλει ευαίσθητες πληροφορίες καταγραφής, συμπεριλαμβανομένων των email επαναφοράς κωδικού πρόσβασης.

Συγκεκριμένα, ο εισβολέας μπορεί να εκμεταλλευτεί μια λειτουργία που σχετίζεται με την εφαρμογή για κινητά για να ορίσει ένα έγκυρο διακριτικό με μηδενική τιμή για το κλειδί ελέγχου ταυτότητας μέσω ενός αιτήματος.

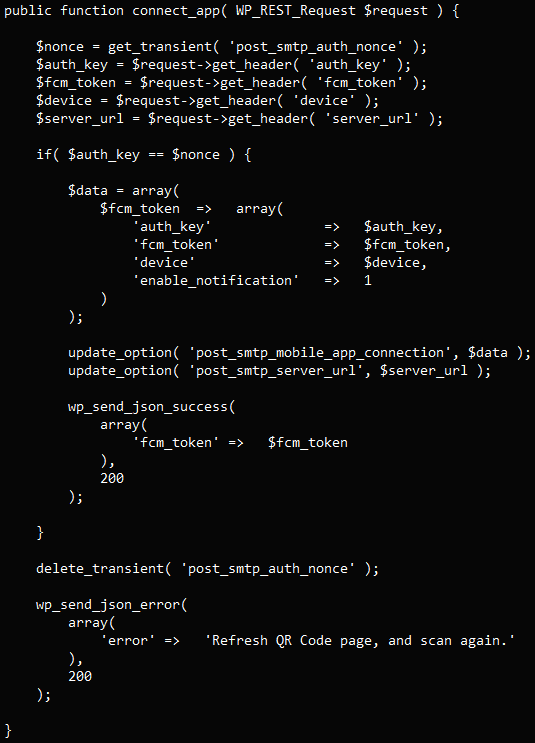

Ευάλωτος κώδικας που χειρίζεται το αίτημα API

(Wordfence)

Στη συνέχεια, ο εισβολέας ενεργοποιεί μια επαναφορά κωδικού πρόσβασης για τον διαχειριστή του ιστότοπου και, στη συνέχεια, αποκτά πρόσβαση στο κλειδί μέσα από την εφαρμογή, αλλάζοντας το και κλειδώνοντας τον νόμιμο χρήστη από τον λογαριασμό.

Με δικαιώματα διαχειριστή, ο εισβολέας έχει πλήρη πρόσβαση και μπορεί να εγκαταστήσει κερκόπορτες, να τροποποιήσει προσθήκες και θέματα, να επεξεργαστεί και να δημοσιεύσει περιεχόμενο ή να ανακατευθύνει τους χρήστες σε κακόβουλους προορισμούς.

Η δεύτερη ευπάθεια, είναι ένα πρόβλημα δέσμης ενεργειών μεταξύ τοποθεσιών (XSS) που προσδιορίζεται ως CVE-2023-7027 που προκύπτει από ανεπαρκή απολύμανση εισόδου και διαφυγή εξόδου.

Το ελάττωμα επηρεάζει το POST SMPT έως την έκδοση 2.8.7 και θα μπορούσε να επιτρέψει στους εισβολείς να εισάγουν αυθαίρετα σενάρια στις ιστοσελίδες του επηρεαζόμενου ιστότοπου.

Το Wordfence επικοινώνησε για πρώτη φορά με τον πωλητή σχετικά με το κρίσιμο ελάττωμα στις 8 Δεκεμβρίου 2023 και μετά την υποβολή της αναφοράς ακολούθησαν μια εκμετάλλευση απόδειξης της ιδέας (PoC) στις 15 Δεκεμβρίου.

Το ζήτημα XSS αναφέρθηκε στις 19 Δεκεμβρίου 2023 και ένα PoC κοινοποιήθηκε την επόμενη μέρα.

Ο προμηθευτής της προσθήκης δημοσίευσε την 1η Ιανουαρίου 2024 την έκδοση 2.8.8 του POST SMPT που περιλαμβάνει επιδιορθώσεις ασφαλείας και για τα δύο ζητήματα.

Βασισμένο στο

στατιστικά από wordpress.org

, υπάρχουν περίπου 150.000 ιστότοποι που εκτελούν μια ευάλωτη έκδοση της προσθήκης που είναι χαμηλότερη από 2.8. Από τα υπόλοιπα μισά που έχουν εγκατεστημένη την έκδοση 2.8 και νεότερη, χιλιάδες είναι πιθανότατα ευάλωτα, αν σκεφτεί κανείς ότι η

πλατφόρμα

αναφέρει περίπου 100.000 λήψεις από την κυκλοφορία της

ενημέρωση

ς κώδικα.

VIA:

bleepingcomputer.com