Το GitHub περιστράφηκε κλειδιά που ενδέχεται να εκτίθενται από

μι

α ευπάθεια που διορθώθηκε τον Δεκέμβριο, η οποία θα μπορούσε να επιτρέψει σ

του

ς εισβολείς να έχουν πρόσβαση στα διαπιστευτήρια εντός των κοντέινερ παρ

αγωγή

ς μέσω μεταβλητών περιβάλλοντος.

Αυτή η μη ασφαλής ευπάθεια ανάκλασης (παρακολουθείται ως

CVE-2024-0200

) μπορεί να επιτρέψει στους εισβολείς να αποκτήσουν απομακρυσμένη εκτέλεση κώδικα σε μη επιδιορθωμένους διακομιστές.

Επιδιορθώθηκε επίσης την Τρίτη στις εκδόσεις 3.8.13, 3.9.8, 3.10.5 και 3.11.3 του GitHub Enterprise Server (GHES), με την εταιρεία να προτρέπει όλους τους πελάτες να εγκαταστήσουν την ενημέρωση ασφαλείας το συντομότερο δυνατό.

Ενώ επιτρέπει στους φορείς απειλής να αποκτήσουν πρόσβαση σε μεταβλητές περιβάλλοντος ενός κοντέινερ παραγωγής, συμπεριλαμβανομένων των διαπιστευτηρίων, η επιτυχής εκμετάλλευση απαιτεί έλεγχο ταυτότητας με

ρόλος ιδιοκτήτη του οργανισμού

(με πρόσβαση διαχειριστή στον οργανισμό).

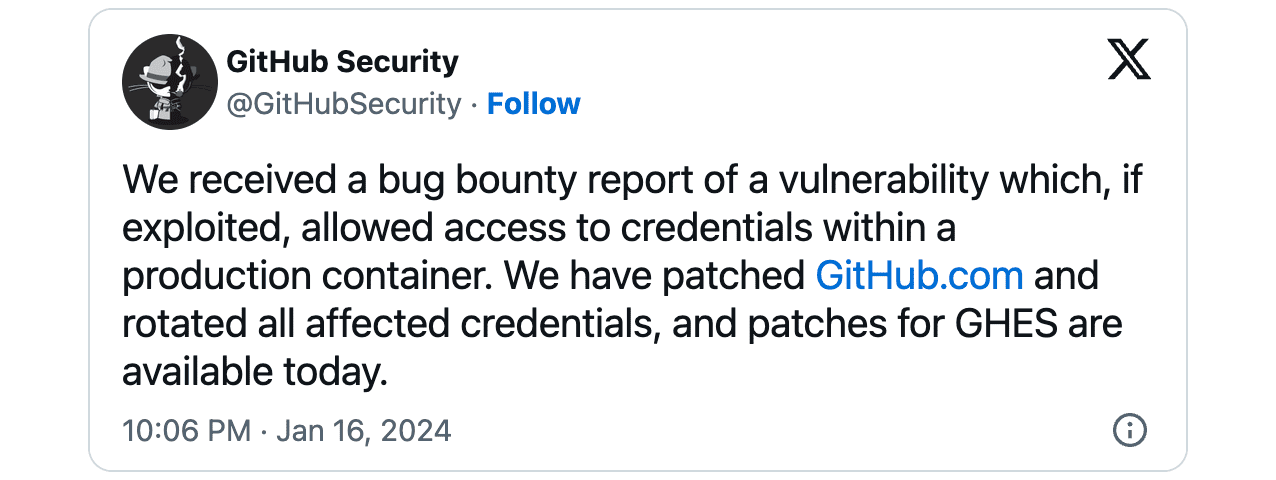

“Στις 26 Δεκεμβρίου 2023, το GitHub έλαβε μια αναφορά μέσω του Προγράμματός μας

Bug Bounty

που δείχνει μια ευπάθεια η οποία, εάν εκμεταλλευόταν, επέτρεπε την πρόσβαση σε διαπιστευτήρια μέσα σε ένα κοντέινερ παραγωγής. Διορθώσαμε αυτήν την ευπάθεια στο GitHub.com την ίδια ημέρα και αρχίσαμε να εναλλάσσουμε όλα τα δυνητικά εκτεθειμένα πιστοποιητικό,”

είπε

Github Αντιπρόεδρος και Αναπληρωτής Διευθυντής Ασφαλείας Jacob DePriest.

«Μετά τη διεξαγωγή μιας πλήρους έρευνας, αξιολογούμε με μεγάλη σιγουριά, με βάση τη μοναδικότητα αυτού του ζητήματος και την ανάλυση της τηλεμετρίας και της καταγραφής μας, ότι αυτή η ευπάθεια δεν έχει προηγουμένως βρεθεί και αξιοποιηθεί».

Ενώ η απαίτηση ρόλου ιδιοκτήτη του οργανισμού είναι ένας σημαντικός μετριωτικός παράγοντας και ο αντίκτυπος της ευπάθειας περιορίζεται στον ερευνητή που βρήκε και ανέφερε το ζήτημα μέσω του Προγράμματος Bug Bounty του GitHub, ο DePriest λέει ότι τα διαπιστευτήρια εξακολουθούσαν να εναλλάσσονται σύμφωνα με τις διαδικασίες ασφαλείας και «από μια πληθώρα Προσοχή.”

Αν και τα περισσότερα από τα κλειδιά που περιστράφηκαν από το GitHub τον Δεκέμβριο δεν απαιτούν ενέργεια πελάτη, όσοι χρησιμοποιούν το κλειδί υπογραφής δέσμευσης και τα κλειδιά GitHub Actions, GitHub Codespaces και Dependabot κλειδιά κρυπτογράφησης πελατών θα πρέπει να εισαγάγουν τα νέα δημόσια κλειδιά.

”Συνιστούμε ανεπιφύλακτα να τραβάτε τακτικά τα δημόσια κλειδιά από το API για να διασφαλίσετε ότι χρησιμοποιείτε τα πιο πρόσφατα δεδομένα από το GitHub. Αυτό θα επιτρέψει επίσης την απρόσκοπτη υιοθέτηση νέων κλειδιών στο μέλλον”, δήλωσε ο DePriest.

Το GitHub διόρθωσε επίσης μια δεύτερη ευπάθεια έγχυσης εντολών Enterprise Server υψηλής σοβαρότητας (

CVE-2024-0507

) που θα επέτρεπε στους εισβολείς που χρησιμοποιούν λογαριασμό χρήστη της Κονσόλας Διαχείρισης με ρόλο συντάκτη να κλιμακώσουν τα προνόμια.

Αυτή δεν είναι η πρώτη φορά που η εταιρεία αναγκάστηκε να κάνει εναλλαγή ή να ανακαλέσει εκτεθειμένα ή κλεμμένα μυστικά τον περασμένο χρόνο.

Για παράδειγμα, περιστράφηκε επίσης το ιδιωτικό κλειδί SSH του GitHub.com τον περασμένο Μάρτιο, αφού εκτέθηκε κατά λάθος και “συνοπτικά” μέσω ενός δημόσιου αποθετηρίου GitHub, επηρεάζοντας τις λειτουργίες Git μέσω SSH χρησιμοποιώντας RSA.

Το περιστατικό συνέβη εβδομάδες αφότου η εταιρεία άρχισε να δημοσιεύει τη σάρωση μυστικών για όλα τα δημόσια αποθετήρια, τα οποία θα έπρεπε να είχαν πιάσει το εκτεθειμένο κλειδί, καθώς υποστηρίζει κλειδιά API, κωδικούς πρόσβασης λογαριασμού, διακριτικά ελέγχου ταυτότητας και άλλες ειδοποιήσεις εμπιστευτικών δεδομένων.

Μήνες νωρίτερα, το GitHub χρειάστηκε επίσης να ανακαλέσει τα πιστοποιητικά υπογραφής κώδικα για τις εφαρμογές

Desktop

και Atom του, αφού άγνωστοι εισβολείς τα έκλεψαν αφού παραβίασαν τα αποθετήρια ανάπτυξης και κυκλοφόρησης σχεδιασμού της εταιρείας τον Δεκέμβριο του 2022.

VIA:

bleepingcomputer.com