Οι ερευνητές ασφαλείας διαπίστωσαν ότι οι μολύνσεις από λογισμικό υποκλοπής υψηλού προφίλ Pegasus, Reign και Predator θα μπορούσαν να ανακαλυφθούν σε παραβιασμένες κινητές

συσκευές

Apple, ελέγχοντας το Shutdown.log, ένα αρχείο καταγραφής συστήματος που αποθηκεύει συμβάντα

επα

νεκκίνησης.

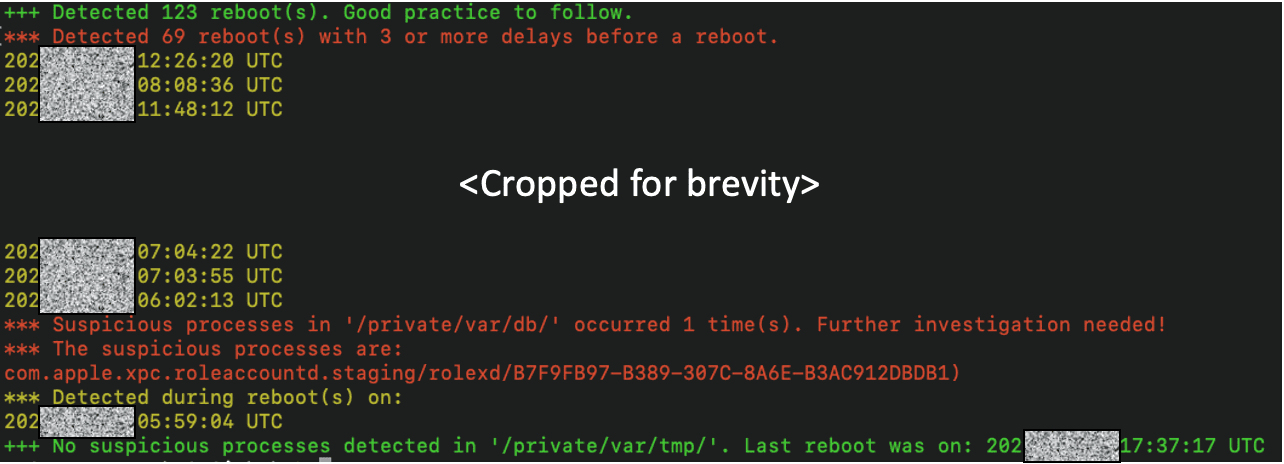

Η Kaspersky κυκλοφόρησε σενάρια Python για να βοηθήσει στην αυτοματοποίηση της διαδικασίας ανάλυσης του αρχείου Shutdown.log και στην αναγνώριση πιθανών ενδείξεων μόλυνσης από κακόβουλο λογισμικό με τρόπο που είναι εύκολο να αξιολογηθεί.

Το Shutdown.log γράφεται κατά την επανεκκίνηση της

συσκευή

ς και καταγράφει το χρόνο που χρειάζεται για να τερματιστεί μια διαδικασία και το αναγνωριστικό τους (PID).

Σενάρια iShutdown

Το κακόβουλο λογισμικό που έχει μετρήσιμη επίδραση στην επανεκκίνηση της συσκευής λόγω της έγχυσης της διαδικασίας και του χειρισμού που εκτελεί, αφήνει ψηφιακά εγκληματολογικά τεχνουργήματα που επικυρώνουν τον συμβιβασμό.

Σε σύγκριση με τυπικές τεχνικές όπως η εξέταση

κρυπτο

γραφημένου αντιγράφου ασφαλείας iOS ή κίνησης δικτύου, το αρχείο Shutdown.log παρέχει μια πολύ πιο εύκολη μέθοδο ανάλυσης, λένε οι ερευνητές.

Η Kaspersky έχει

δημοσίευσε τρία σενάρια Python

ονομάζεται iShutdown και επιτρέπει στους ερευνητές να ελέγχουν τα δεδομένα επανεκκίνησης από το αρχείο καταγραφής τερματισμού λειτουργίας iOS:

-

iShutdown_detect.py

– αναλύει το αρχείο Sysdiagnose που περιέχει το αρχείο καταγραφής -

iShutdown_parse.py

– εξάγει τα τεχνουργήματα του Shutdown.log από το αρχείο tar -

iShutdown_stats.py

– εξάγει τα στατιστικά της επανεκκίνησης από το αρχείο καταγραφής

Επειδή το αρχείο Shutdown.log μπορεί να γράψει δεδομένα που περιέχουν ενδείξεις μόλυνσης μόνο εάν πραγματοποιηθεί επανεκκίνηση μετά τον συμβιβασμό, η Kaspersky συνιστά να επανεκκινείτε συχνά τη μόλυνση της συσκευής.

“Πόσο συχνά, μπορείτε να ρωτήσετε; Λοιπόν, εξαρτάται! Εξαρτάται από το προφίλ απειλής του χρήστη, κάθε λίγες ώρες, κάθε μέρα ή ίσως γύρω από “σημαντικά συμβάντα”. Θα το αφήσουμε ως ανοιχτή ερώτηση” –

Kaspersky

Το αποθετήριο GitHub της Kaspersky περιέχει οδηγίες για τον τρόπο χρήσης των σεναρίων Python, καθώς και παραδείγματα εξόδων. Ωστόσο, απαιτείται κάποια εξοικείωση με τους δείκτες Python, iOS, εξόδου τερματικού και κακόβουλου λογισμικού για να αξιολογηθούν σωστά τα αποτελέσματα.

Διαδικασίες επισήμανσης εξόδου που καθυστερούν τη διαδικασία επανεκκίνησης

(Kaspersky)

Τα

αρχεία

Sysdiagnose είναι αρχεία .tar.gz 200-400 MB που χρησιμοποιούνται για την αντιμετώπιση προβλημάτων συσκευών iOS και iPadOS, τα οποία περιέχουν πληροφορίες σχετικά με τη συμπεριφορά του λογισμικού, τις επικοινωνίες δικτύου και άλλα.

Η Kaspersky χρησιμοποίησε αρχικά τη μέθοδο για να αναλύσει iPhone που είχαν μολυνθεί με λογισμικό υποκλοπής Pegasus και έλαβε την ένδειξη μόλυνσης στο αρχείο καταγραφής, η οποία επιβεβαιώθηκε χρησιμοποιώντας το

Εργαλείο MVT

που αναπτύχθηκε από τη Διεθνή Αμνηστία.

“Δεδομένου ότι επιβεβαιώσαμε τη συνέπεια αυτής της συμπεριφοράς με τις άλλες μολύνσεις Pegasus που αναλύσαμε, πιστεύουμε ότι θα χρησιμεύσει ως αξιόπιστο ιατροδικαστικό τεχνούργημα για την υποστήριξη της ανάλυσης λοιμώξεων” – Kaspersky

Οι ερευνητές σημειώνουν ότι η μέθοδός τους αποτυγχάνει εάν ο χρήστης δεν επανεκκινήσει τη συσκευή την ημέρα της μόλυνσης. Μια άλλη παρατήρηση είναι ότι το αρχείο καταγραφής καταχωρείται όταν καθυστερεί μια επανεκκίνηση, όπως στην περίπτωση μιας διαδικασίας που σχετίζεται με το Pegasus που εμποδίζει τη διαδικασία.

Αν και αυτό μπορεί να συμβεί σε μη μολυσμένα τηλέφωνα, οι ερευνητές της Kaspersky πιστεύουν ότι περισσότερες από τέσσερις καθυστερήσεις, οι οποίες θεωρούνται υπερβολικές, είναι μια ανωμαλία του ημερολογίου που πρέπει να διερευνηθεί.

Κατά τη δοκιμή της μεθόδου σε iPhone που έχει μολυνθεί με

Reign spyware

οι ερευνητές παρατήρησαν ότι η εκτέλεση κακόβουλου λογισμικού προήλθε από το “/private/var/db/”, την ίδια διαδρομή όπως στην περίπτωση του Pegasus.

Μια παρόμοια διαδρομή που είναι ορατή στο αρχείο καταγραφής Shurdown χρησιμοποιείται επίσης συχνά από το

Predator spyware

που στόχευε νομοθέτες και δημοσιογράφους.

Με βάση αυτό, οι ερευνητές της Kaspersky πιστεύουν ότι η χρήση του “αρχείου καταγραφής μπορεί να βοηθήσει στον εντοπισμό μολύνσεων από αυτές τις οικογένειες κακόβουλου λογισμικού”, με την προϋπόθεση ότι ο στόχος επανεκκινεί αρκετά συχνά το τηλέφωνό τους.

VIA:

bleepingcomputer.com