Ένα μέχρι πρό

τι

νος άγνωστο συνδικάτο για το έγκλημα στον κυβερνοχώρο με το όνομα «Bigpanzi» κερδίζει σημαντικά χρήματα μολύνοντας αποκωδικοποιητές Android TV και eCos σε όλο τον κόσμο

του

λάχιστον από το 2015.

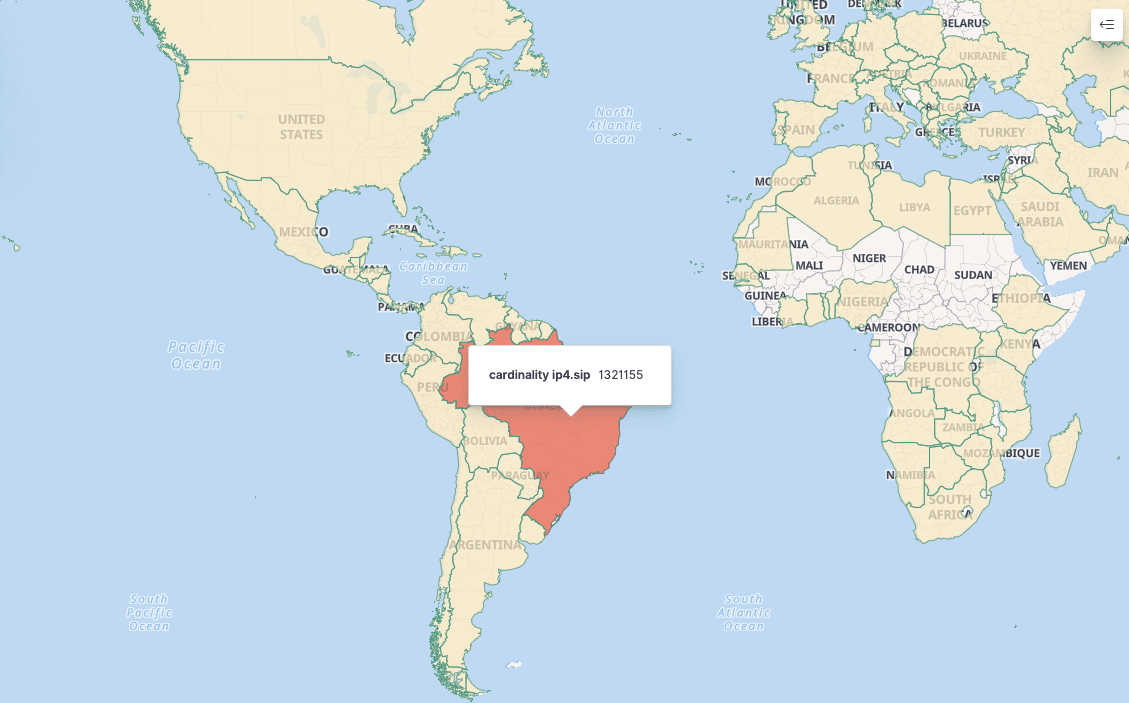

Η Qianxin Xlabs που εδρεύει στο Πεκίνο αναφέρει ότι η ομάδα απειλών ελέγχει ένα botnet μεγάλης κλίμακας περίπου 170.000 ενεργών ρομπότ καθημερινά. Ωστόσο, οι

ερευνητές

έχουν δει 1,3 εκατομμύρια μοναδικές διευθύνσεις IP που σχετίζονται με το botnet από τον Αύγουστο, οι περισσότερες στη Βραζιλία.

Το

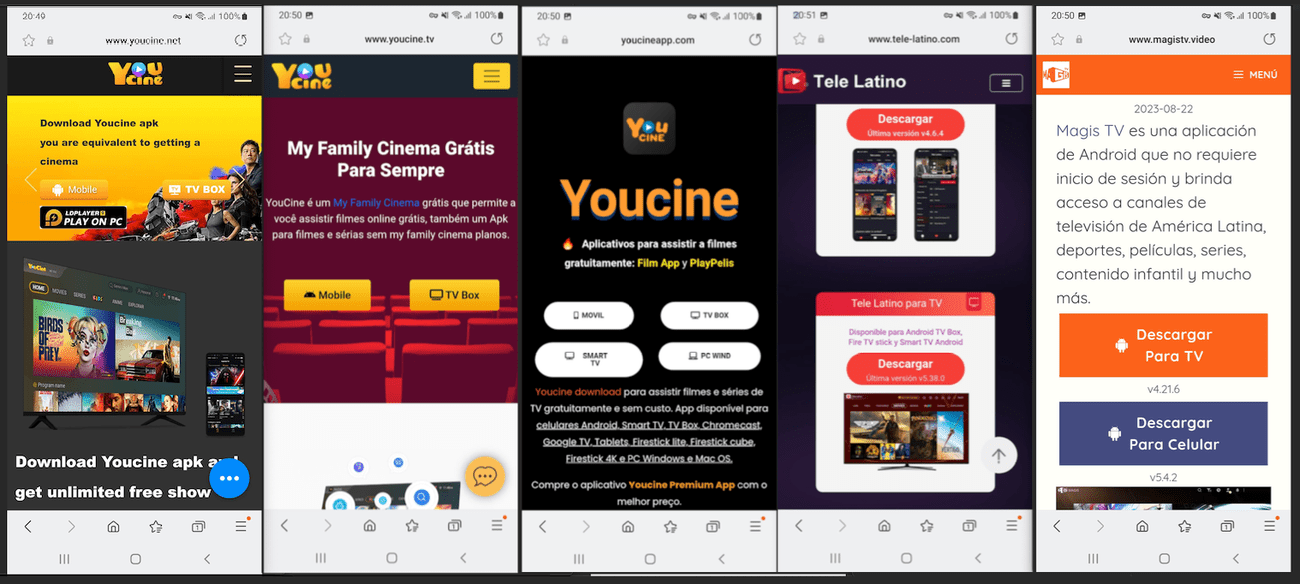

Bigpanzi μολύνει τις συσκευές μέσω ενημερώσεων υλικολογισμικού ή εφαρμογών με οπίσθια πόρτα που οι χρήστες εξαπατούν να εγκαταστήσουν οι ίδιοι, όπως τονίστηκε σε μια αναφορά του Σεπτεμβρίου 2023 από τον Dr. Web.

Κακόβουλες εφαρμογές που μεταφέρουν ωφέλιμα φορτία κακόβουλου λογισμικού

Πηγή: Xlabs

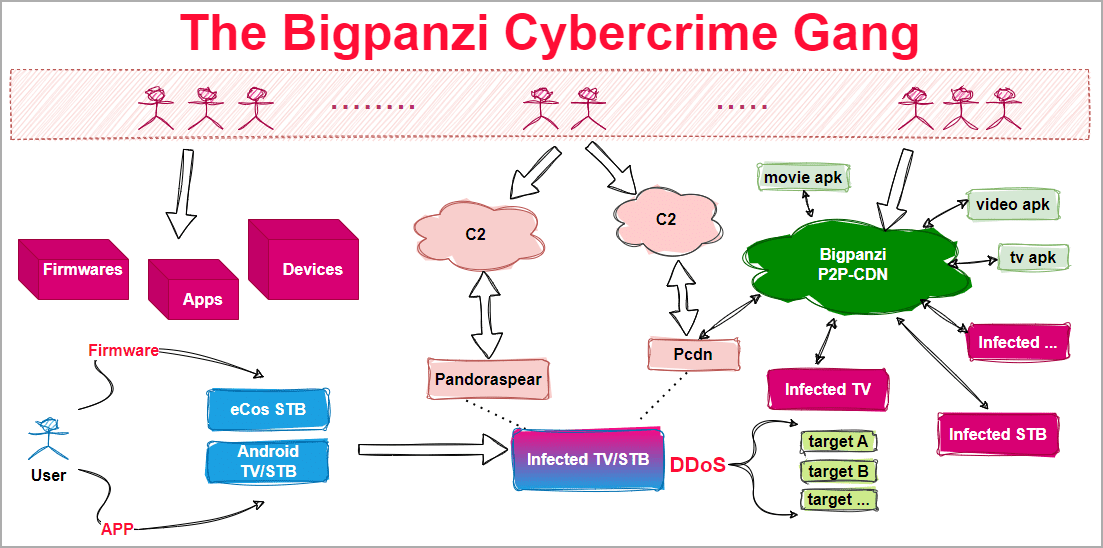

Οι εγκληματίες του κυβερνοχώρου δημιουργούν έσοδα από αυτές τις μολύνσεις μετατρέποντας τις συσκευές σε κόμβους για παράνομες πλατφόρμες ροής μέσων, δίκτυα μεσολάβησης κίνησης, κατανεμημένα σμήνη άρνησης υπηρεσίας (DDoS) και παροχή περιεχομένου OTT.

Διάγραμμα λειτουργιών Bigpanzi

Πηγή: Xlabs

Προσαρμοσμένο κακόβουλο λογισμικό της Bigpanzi

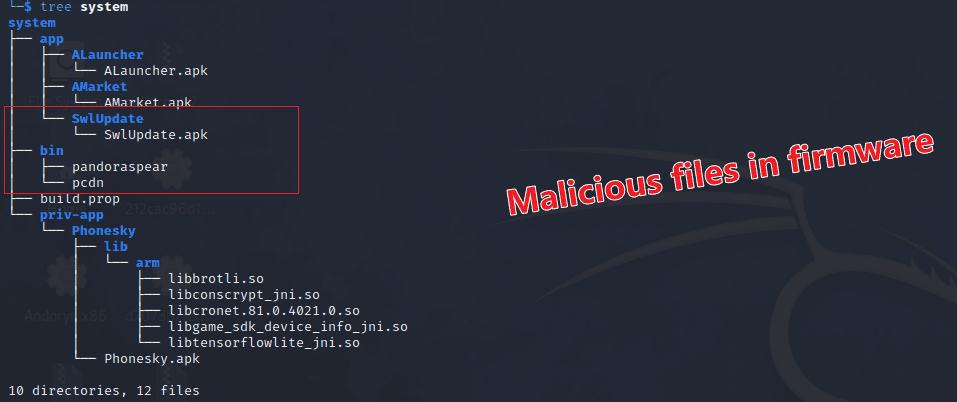

Η αναφορά του Xlabs εστιάζει στο «pandoraspear» και το «pcdn», δύο εργαλεία κακόβουλου λογισμικού που χρησιμοποιεί η Bigpanzi στις δραστηριότητές της.

Τα δύο ωφέλιμα φορτία κακόβουλου λογισμικού στην εικόνα κακόβουλου υλικολογισμικού

Πηγή: Xlabs

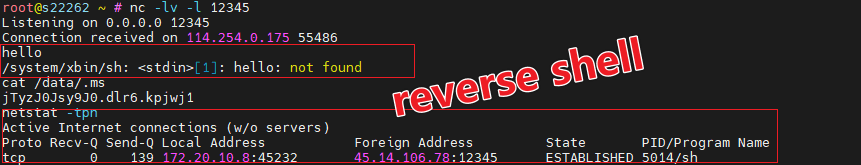

Το Pandoraspear λειτουργεί ως trojan backdoor, παραβιάζει τις ρυθμίσεις DNS, δημιουργεί

επικοινωνία

εντολών και ελέγχου (C2) και εκτελεί εντολές που λαμβάνονται από τον διακομιστή C2.

Το κακόβουλο λογισμικό υποστηρίζει μια ποικιλία εντολών που του επιτρέπουν να χειρίζεται τις ρυθμίσεις DNS, να ξεκινά επιθέσεις DDoS, να ενημερώνεται, να δημιουργεί αντίστροφα κελύφη, να διαχειρίζεται την επικοινωνία του με το C2 και να εκτελεί αυθαίρετες εντολές του λειτουργικού συστήματος.

Εγκατάσταση αντίστροφου κελύφους σε μολυσμένη συσκευή

Πηγή: Xlabs

Το Pandoraspear χρησιμοποιεί εξελιγμένες τεχνικές όπως τροποποιημένο κέλυφος UPX, δυναμική σύνδεση, μεταγλώττιση OLLVM και μηχανισμούς κατά του εντοπισμού σφαλμάτων για να αποφύγει τον εντοπισμό.

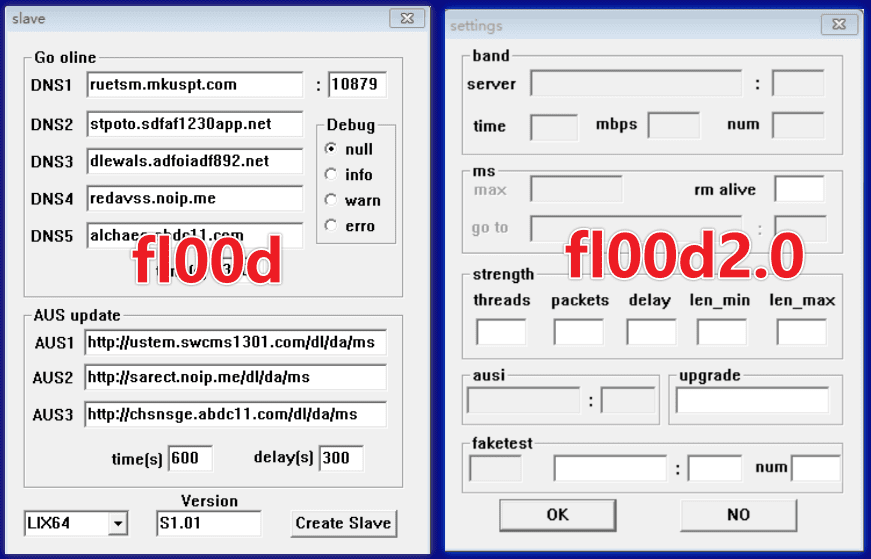

Το PCdn χρησιμοποιείται για τη δημιουργία ενός δικτύου διανομής περιεχομένου peer-to-peer (P2P) σε μολυσμένες συσκευές και διαθέτει δυνατότητες DDoS για να οπλίζει συσκευές.

Το ενσωματωμένο σύνολο εργαλείων DDoS του PCdn

Πηγή: Xlabs

Κλίμακα λειτουργιών

Η Xlabs απέκτησε μια εικόνα για την κλίμακα του botnet αφού κατέλαβε δύο τομείς C2 που χρησιμοποιούσαν οι επιτιθέμενοι και διεξήγαγε μια επταήμερη παρατήρηση.

Οι αναλυτές αναφέρουν ότι το botnet Bigpanzi έχει 170.000 καθημερινά bot σε ώρες αιχμής και έχει παρατηρήσει πάνω από 1,3 εκατομμύρια διακριτές IP από τον Αύγουστο.

Πάνω από 1,3 εκατομμύρια κόμβοι εντοπίστηκαν στη Βραζιλία

Πηγή: Xlabs

Ωστόσο, λόγω των παραβιασμένων TV box που δεν είναι ταυτόχρονα ενεργά ανά πάσα στιγμή και των περιορισμών ορατότητας των αναλυτών στον κυβερνοχώρο, θεωρείται αναπόφευκτο το μέγεθος του botnet να είναι μεγαλύτερο.

«Τα τελευταία οκτώ χρόνια, η Bigpanzi λειτουργεί κρυφά, συγκεντρώνοντας σιωπηλά πλούτο από τη σκιά».

διαβάζει η έκθεση Xlabs

.

“Με την πρόοδο των εργασιών τους, υπήρξε σημαντικός πολλαπλασιασμός δειγμάτων, ονομάτων τομέα και διευθύνσεων IP.”

«Μπροστά σε ένα τόσο μεγάλο και περίπλοκο δίκτυο, τα ευρήματά μας αντιπροσωπεύουν μόνο την κορυφή του παγόβουνου όσον αφορά το τι περιλαμβάνει το Bigpanzi».

Τα τεχνουργήματα στο αναλυθέν δείγμα pcdn οδήγησαν τους Κινέζους ερευνητές σε ένα ύποπτο κανάλι στο YouTube που ελέγχεται από μια εταιρεία.

Ωστόσο, η έκθεση Xlabs δεν έχει αποκαλύψει ακόμη λεπτομέρειες απόδοσης, προφανώς επιφυλάσσοντας αυτές για τις ισχύουσες αρχές επιβολής του νόμου.

VIA:

bleepingcomputer.com