Η Microsoft λέει ότι μια ομάδα κρατικών χάκερ που υποστηρίζονται από το Ιράν στοχεύουν υψηλού προφίλ υπαλλήλους ερευνητικών οργανισμών και πανεπιστημίων σε όλη την Ευρώπη και τις Ηνωμένες Πολιτείες σε επιθέσεις ψαρέματος (spearphishing) που προωθούν

νέο

κακόβουλο λογισμικό backdoor.

Οι επιτιθέμενοι, μια υποομάδα της διαβόητης ιρανικής ομάδας κυβερνοκατασκοπείας APT35 (επίσης γνωστή ως Charming Kitten and Phosphorus) που συνδέεται με το Σώμα των Φρουρών της Ισλαμικής Επανάστασης (IRGC), έστειλαν προσαρμοσμένα και δύσκολα ανιχνεύσιμα μηνύματα ηλεκτρονικού ψαρέματος μέσω λογαριασμών που είχαν παραβιαστεί στο παρελθόν.

«Από τον Νοέμβριο του 2023, η Microsoft έχει παρατηρήσει ένα ξεχωριστό υποσύνολο του Mint Sandstorm (PHOSPHORUS) που στοχεύει άτομα υψηλού προφίλ που εργάζονται σε θέματα Μέσης Ανατολής σε πανεπιστήμια και ερευνητικούς οργανισμούς στο Βέλγιο, τη Γαλλία, τη Γάζα, το Ισραήλ, το Ηνωμένο Βασίλειο και τις Ηνωμένες Πολιτείες, “Microsoft

είπε

.

“Σε αυτήν την καμπάνια, η Mint Sandstorm χρησιμοποίησε εξατομικευμένα θέλγητρα ηλεκτρονικού “ψαρέματος” σε μια προσπάθεια να σχεδιάσει κοινωνικά στόχους για τη λήψη κακόβουλων αρχείων. Σε μερικές περιπτώσεις, η Microsoft παρατήρησε νέα

εμπ

ορικά εργαλεία μετά την εισβολή, συμπεριλαμβανομένης της χρήσης μιας νέας, προσαρμοσμένης κερκόπορτας που ονομάζεται MediaPl.”

Το κακόβουλο λογισμικό MediaPl χρησιμοποιεί κρυπτογραφημένα κανάλια επικοινωνίας για την ανταλλαγή πληροφοριών με τον διακομιστή εντολών και ελέγχου (C2) και έχει σχεδιαστεί για να μεταμφιέζεται ως Windows Media Player για να αποφύγει τον εντοπισμό.

Οι επικοινωνίες μεταξύ του MediaPl και του διακομιστή C2 χρησιμοποιούν κρυπτογράφηση AES CBC και κωδικοποίηση Base64 και η παραλλαγή που ανακαλύφθηκε σε παραβιασμένες συσκευές συνοδεύεται από τη δυνατότητα αυτόματου τερματισμού, προσωρινής διακοπής, επανάληψης των επικοινωνιών C2 και εκτέλεσης εντολών C2 χρησιμοποιώντας τη λειτουργία _popen.

Ένα δεύτερο κακόβουλο λογισμικό backdoor που βασίζεται στο PowerShell, γνωστό ως MischiefTut, βοηθά στην απόρριψη πρόσθετων κακόβουλων εργαλείων και παρέχει δυνατότητες αναγνώρισης, επιτρέποντας στους παράγοντες

απε

ιλής να εκτελούν εντολές στα χακαρισμένα συστήματα και να στέλνουν την έξοδο σε διακομιστές που ελέγχονται από τους εισβολείς.

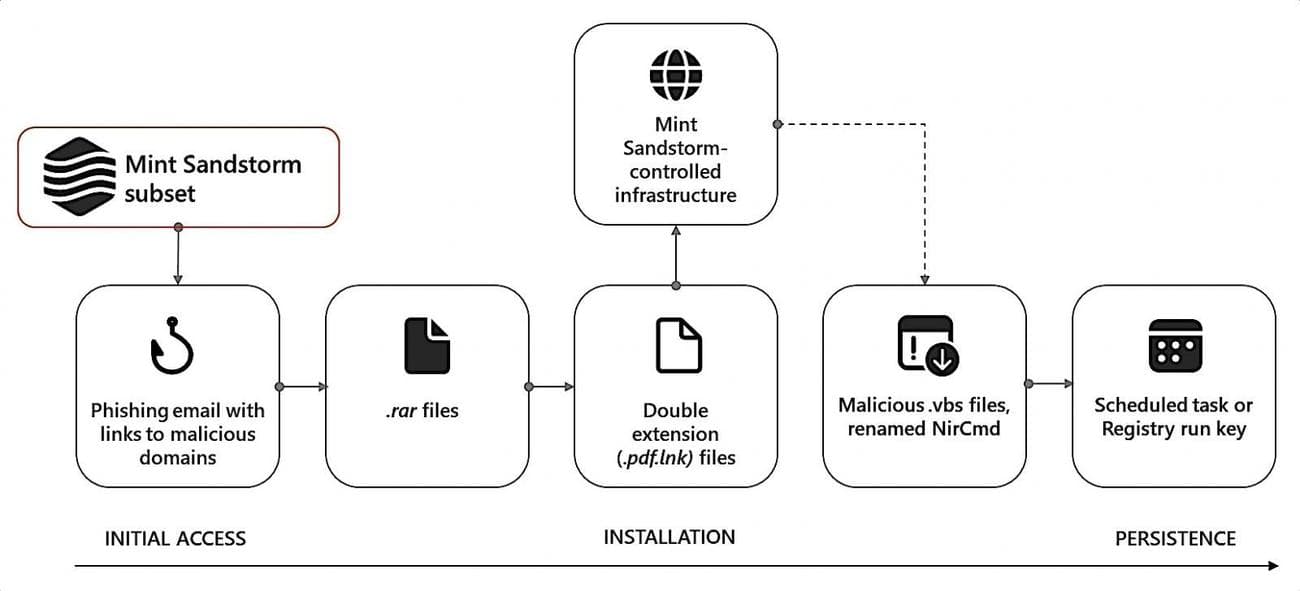

Αλυσίδα επίθεσης πίσω από την τρέχουσα καμπάνια APT35 (Microsoft)

Αυτό το υποσύνολο APT35 εστιάζει στην επίθεση και την κλοπή ευαίσθητων δεδομένων από τα παραβιασμένα συστήματα στόχων υψηλής αξίας. Είναι γνωστό ότι στο παρελθόν στόχευε ερευνητές, καθηγητές, δημοσιογράφους και άλλα άτομα με γνώση ζητημάτων ασφάλειας και πολιτικής που ευθυγραμμίζονται με τα ιρανικά συμφέροντα.

«Αυτά τα άτομα, που συνεργάζονται ή έχουν τη δυνατότητα να επηρεάσουν τις κοινότητες πληροφοριών και πολιτικής, είναι ελκυστικοί στόχοι για αντιπάλους που επιδιώκουν να συλλέξουν πληροφορίες για τα κράτη που χρηματοδοτούν τη δραστηριότητά τους, όπως η Ισλαμική Δημοκρατία του Ιράν», δήλωσε η Microsoft.

“Με βάση τις ταυτότητες των στόχων που παρατηρήθηκαν σε αυτήν την εκστρατεία και τη χρήση δολωμάτων που σχετίζονται με τον πόλεμο

Ισραήλ-Χαμάς

, είναι πιθανό αυτή η εκστρατεία να είναι μια προσπάθεια συγκέντρωσης προοπτικών για γεγονότα που σχετίζονται με τον πόλεμο από άτομα σε όλο το ιδεολογικό φάσμα.”

Από τον Μάρτιο του 2021 έως τον Ιούνιο του 2022, το APT35 παρείχε οπίσθια πόρτα σε τουλάχιστον 34 εταιρείες με προηγουμένως άγνωστο κακόβουλο λογισμικό χορηγών σε μια καμπάνια που στόχευε κυβερνητικούς και οργανισμούς υγειονομικής περίθαλψης, καθώς και εταιρείες στις χρηματοοικονομικές υπηρεσίες, τη μηχανική, τη βιομηχανία, την τεχνολογία, το δίκαιο, τις τηλεπικοινωνίες και άλλους κλάδους κλάδους.

Η ιρανική ομάδα hacking χρησιμοποίησε επίσης κακόβουλο λογισμικό NokNok που δεν είχε ξαναδεί σε επιθέσεις εναντίον συστημάτων macOS, ένα άλλο backdoor που έχει σχεδιαστεί για τη συλλογή, την κρυπτογράφηση και την εξ

αγωγή

δεδομένων από παραβιασμένους Mac.

Μια άλλη ιρανική ομάδα απειλών που παρακολουθείται ως APT33 (γνωστός και ως Refined Kitten ή Holmium) παραβίασε αμυντικούς οργανισμούς σε εκτεταμένες επιθέσεις με σπρέι κωδικών πρόσβασης που στοχεύουν χιλιάδες οργανισμούς παγκοσμίως από τον Φεβρουάριο του 2023 και επίσης πρόσφατα εθεάθη να προσπαθεί να παραβιάσει τους αμυντικούς εργολάβους με νέο κακόβουλο λογισμικό FalseFont.

VIA:

bleepingcomputer.com