Μια νέα καμπάνια που στοχεύει ευάλωτες

υπηρεσίες

Docker αναπτύσσει ένα XMRig miner και την εφαρμογή προβολής 9hits σε παραβιασμένους κεντρικούς υπολογιστές, επιτρέποντας μια διπλή στρατηγική δημιουργίας εσόδων.

Το 9hits είναι μια πλατφόρμα ανταλλαγής επισκεψιμότητας ιστού όπου τα μέλη μπορούν να οδηγήσουν την επισκεψιμότητα ο ένας σ

του

ς ιστότοπους του άλλου.

Αυτή η επισκεψιμότητα δημιουργείται από μια εφαρμογή προβολής 9 επισκέψεων που είναι εγκατεστημένη σ

τι

ς συσκευές των μελών, η οποία χρησιμοποιεί μια παρουσία χωρίς κεφάλι

Chrome

για να επισκέπτεται ιστότοπους που ζητούνται από άλλα μέλη. Σε αντάλλαγμα, αυτοί οι χρήστες κερδίζουν πιστώσεις, οι οποίες μπορούν να χρησιμοποιηθούν για την πληρωμή της επισκεψιμότητας στους δικούς τους ιστότοπους.

Σε μια καμπάνια που ανακάλυψε η Cado Security, οι εισβολείς αναπτύσσουν την εφαρμογή προβολής 9 επισκέψεων σε παραβιασμένους κεντρικούς υπολογιστές Docker για να δημιουργήσουν πιστώσεις για τον εαυτό τους, εκμεταλλευόμενοι τους πόρους αυτών των συστημάτων για να οδηγήσουν την επισκεψιμότητα ως μέρος του συστήματος ανταλλαγής επισκεψιμότητας 9 επισκέψεων.

“Αυτή είναι η πρώτη τεκμηριωμένη περίπτωση κακόβουλου λογισμικού που αναπτύσσει την εφαρμογή 9hits ως ωφέλιμο φορτίο”, εξηγεί μια αναφορά από

Cado Security

κοινόχρηστο με BleepingComputer.

Λεπτομέρειες επίθεσης

Αν και δεν είναι σαφές πώς οι φορείς απειλών βρίσκουν συστήματα για παραβίαση, ο Cado πιστεύει ότι οι εισβολείς πιθανότατα χρησιμοποιούν ένα προϊόν σάρωσης δικτύου όπως το Shodan για να ανακαλύψουν ευάλωτους διακομιστές και να τους παραβιάσουν για να αναπτύξουν κακόβουλα κοντέινερ μέσω του Docker API.

Τα κοντέινερ βρίσκονται σε εικόνες που προέρχονται από το Dockerhub για να μειωθεί η υποψία. Το σενάριο διανομής που καταγράφεται στο Cado’s Docker honeypot χρησιμοποιεί το Docker’s CLI για να ορίσει τη μεταβλητή DOCKER_HOST και χρησιμοποιεί τυπικές κλήσεις API για να τραβήξει και να εκτελέσει τα κοντέινερ.

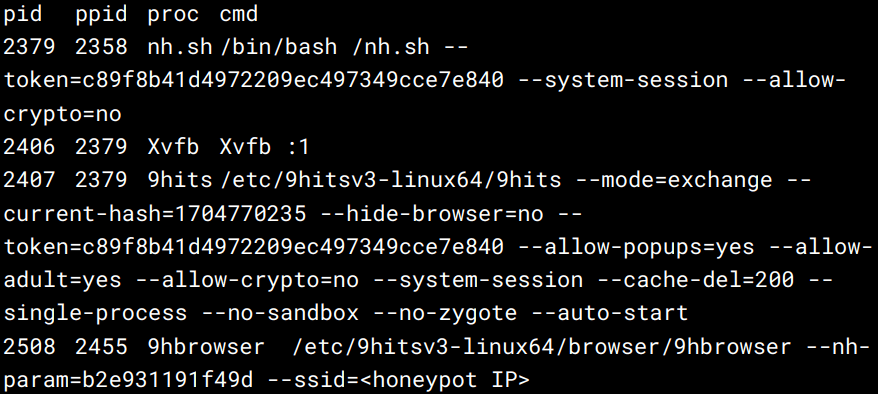

Το κοντέινερ 9hits εκτελεί ένα σενάριο (nh.sh) με ένα διακριτικό περιόδου λειτουργίας, επιτρέποντάς του να ελέγχει την ταυτότητα και να δημιουργεί πιστώσεις για τον εισβολέα επισκεπτόμενος μια λίστα ιστότοπων.

Το σύστημα διακριτικών συνεδρίας έχει σχεδιαστεί για να λειτουργεί με ασφάλεια, ακόμη και σε μη αξιόπιστα περιβάλλοντα, επιτρέποντας στον εισβολέα να δημιουργήσει κέρδος χωρίς να κινδυνεύει να αποκλειστεί.

Διαδικασίες που εκτελούνται από το κοντέινερ 9 επισκέψεων

(Cado)

Οι εισβολείς έχουν θέσει συγκεκριμένα επιχειρήματα για την εφαρμογή 9hits, όπως να επιτρέπονται αναδυόμενα παράθυρα ή να επισκέπτονται ιστότοπους για ενηλίκους, αλλά να απαγορεύουν ιστότοπους που σχετίζονται με κρυπτονομίσματα.

Το άλλο κοντέινερ εκτελεί έναν εξορύκτη XMRig που εξορύσσει κρυπτονόμισμα Monero για τον εισβολέα, χρησιμοποιώντας τους πόρους του συστήματος cloud.

Ο εξορύκτης συνδέεται με μια ιδιωτική πισίνα εξόρυξης, καθιστώντας αδύνατη την ανίχνευση της κλίμακας ή των κερδών της καμπάνιας. Ο Cado σημειώνει ότι ο τομέας που χρησιμοποιείται για την ομάδα εξόρυξης υποδηλώνει ότι ο εισβολέας μπορεί να χρησιμοποιήσει δυναμικές υπηρεσίες DNS για να διατηρήσει τον έλεγχο.

“Ο κύριος αντίκτυπος αυτής της καμπάνιας σε παραβιασμένους κεντρικούς υπολογιστές είναι η εξάντληση πόρων, καθώς το XMRig miner θα χρησιμοποιήσει όλους τους διαθέσιμους πόρους CPU που μπορεί, ενώ τα 9 hits θα χρησιμοποιούν μεγάλο εύρος ζώνης, μνήμη και ό,τι λίγο CPU απομένει.”

σχολιάζει η Cado Security στην έκθεση

.

“Το αποτέλεσμα αυτού είναι ότι οι νόμιμοι φόρτοι εργασίας σε μολυσμένους διακομιστές δεν θα μπορούν να λειτουργήσουν όπως αναμένεται.”

Η καμπάνια που ανακάλυψε ο Cado δείχνει ότι οι φορείς απειλών εξερευνούν συνεχώς εναλλακτικά κανάλια δημιουργίας εσόδων πέρα από παραδοσιακές μεθόδους όπως η κρυπτονομία, η διαφοροποίηση των επιθέσεών τους και οι πιο κρυφές οδούς.

Οι πλατφόρμες που καταχρώνται από παράγοντες απειλών, όπως τα 9hits, χρειάζονται αυστηρότερους ελέγχους ασφαλείας και πολιτικές για την αποτροπή μη εξουσιοδοτημένης χρήσης των εφαρμογών τους που μπορεί να προκαλέσει οικονομική ζημιά και αναστάτωση σε οργανισμούς.

Οι οντότητες που επενδύουν σε περιβάλλοντα υπολογιστικού νέφους καλούνται να περιηγηθούν σε ένα περίπλοκο τοπίο.

Για να επιτευχθεί αυτό απαιτείται η χρήση μοντέλων μηδενικής αξιοπιστίας, Πλατφόρμες προστασίας φόρτου εργασίας στο Cloud (CWPP) και

Διαχείριση

στάσης ασφαλείας στο σύννεφο (CSPM) για τη βελτίωση της ορατότητας, τη διαχείριση διαμορφώσεων και την προστασία των εκτεθειμένων στοιχείων.

VIA:

bleepingcomputer.com