Μια κινεζική ομάδα

hacking

εκμεταλλεύεται μια κρίσιμη ευπάθεια διακομιστή vCenter (CVE-2023-34048) ως μηδενική ημέρα

του

λάχιστον από τα τέλη του 2021.

Το ελάττωμα επιδιορθώθηκε τον Οκτώβριο, με τη VMware να επιβεβαιώνει αυτήν την Τετάρτη ότι γνωρίζει την εκμετάλλευση του CVE-2023-34048 in-the-wild, αν και δεν μοιράστηκε άλλες λεπτομέρειες σχετικά με τις επιθέσεις.

Ωστόσο, όπως αποκάλυψε

σήμερα

η εταιρεία ασφαλείας Mandiant, η ευπάθεια χρησιμοποιήθηκε από την κινεζική ομάδα κατασκοπείας στον κυβερνοχώρο UNC3886 ως μέρος μιας εκστρατείας που είχε αναφερθεί προηγουμένως, η οποία εκτέθηκε τον Ιούνιο του 2023.

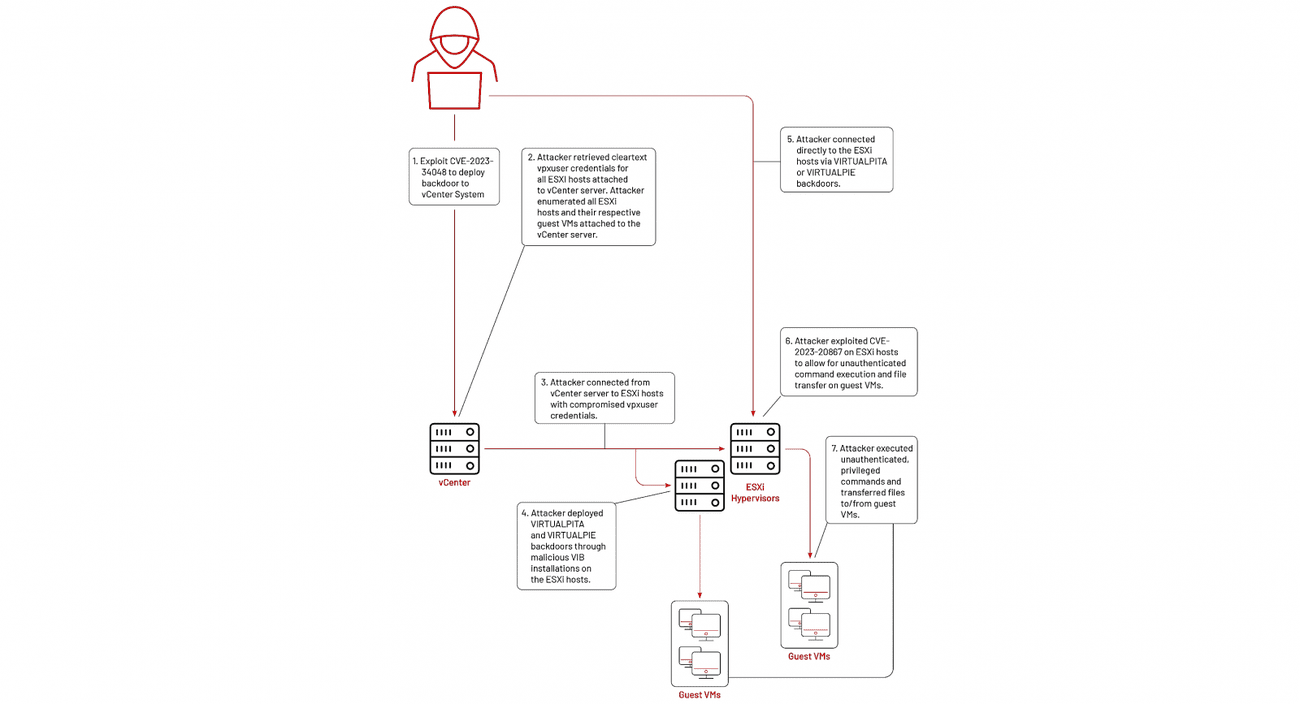

Οι κυβερνοκατάσκοποι το χρησιμοποίησαν για να παραβιάσουν τους διακομιστές vCenter των στόχων τους και να παραβιάσουν τα διαπιστευτήρια για να αναπτύξουν τις κερκόπορτες VirtualPita και VirtualPie σε κεντρικούς υπολογιστές ESXi μέσω κακόβουλα δημιουργημένων πακέτα εγκατάστασης vSphere (VIB).

Στο επόμενο στάδιο, εκμεταλλεύτηκαν το

CVE-2023-20867

Ο έλεγχος ταυτότητας του VMware Tools παρακάμπτει το ελάττωμα για να κλιμακώσει τα προνόμια, να συλλέξει αρχεία και να τα εκμεταλλευτεί από εικονικά μηχανήματα επισκέπτη.

Ενώ, μέχρι τώρα, η Mandiant δεν γνώριζε πώς οι εισβολείς απέκτησαν προνομιακή πρόσβαση στους διακομιστές vCenter των θυμάτων, η σύνδεση έγινε εμφανής στα τέλη του 2023 από ένα συντριβή υπηρεσίας VMware vmdird λίγα λεπτά πριν από την ανάπτυξη των backdoors που ταιριάζουν στενά με την εκμετάλλευση CVE-2023-34048 .

αλυσίδα επίθεσης UNC3886 (Mandiant)

“Ενώ δημοσίως αναφέρθηκε και διορθώθηκε τον Οκτώβριο του 2023, η Mandiant παρατήρησε αυτές τις συντριβές σε πολλές περιπτώσεις UNC3886 από τα τέλη του 2021 έως τις αρχές του 2022, αφήνοντας ένα παράθυρο περίπου ενάμιση έτους ότι αυτός ο εισβολέας είχε πρόσβαση σε αυτήν την ευπάθεια,” Mandiant

είπε

την Παρασκευή.

«Τα περισσότερα περιβάλλοντα όπου παρατηρήθηκαν αυτές οι συντριβές είχαν διατηρηθεί οι εγγραφές στο αρχείο καταγραφής, αλλά οι ίδιες οι χωματερές πυρήνα «vmdird» αφαιρέθηκαν.

“Οι προεπιλεγμένες διαμορφώσεις του VMware διατηρούν τα core dumps για αόριστο χρονικό διάστημα στο σύστημα, υποδηλώνοντας ότι τα core dumps αφαιρέθηκαν σκόπιμα από τον εισβολέα σε μια προσπάθεια να καλύψουν τα ίχνη τους.”

Το UNC3886 είναι γνωστό ότι εστιάζει σε οργανισμούς στους τομείς της άμυνας, της κυβέρνησης, των τηλεπικοινωνιών και της τεχνολογίας στις

Ηνωμένες Πολιτείες

και στην περιοχή APJ.

Οι αγαπημένοι στόχοι των Κινέζων κυβερνοκατασκόπων είναι ελαττώματα ασφαλείας zero-day σε πλατφόρμες τείχους προστασίας και εικονικοποίησης που δεν διαθέτουν δυνατότητες ανίχνευσης και απόκρισης τελικού σημείου (EDR) που θα διευκόλυνε τον εντοπισμό και τον αποκλεισμό των επιθέσεων τους.

Τον Μάρτιο, η Mandiant αποκάλυψε ότι έκανε επίσης κατάχρηση ενός Fortinet zero-day (CVE-2022-41328) στην ίδια καμπάνια για να θέσει σε κίνδυνο τις

συσκευές

τείχους προστασίας FortiGate και να εγκαταστήσει άγνωστες κερκόπορτες Castletap και Thincrust.

«Η επίθεση είναι εξαιρετικά στοχευμένη, με κάποιες νύξεις προτιμώμενων κυβερνητικών ή κυβερνητικών στόχων», δήλωσε τότε η Fortinet.

“Το exploit απαιτεί βαθιά κατανόηση του FortiOS και του υποκείμενου υλικού. Τα προσαρμοσμένα εμφυτεύματα δείχνουν ότι ο ηθοποιός έχει προηγμένες δυνατότητες, συμπεριλαμβανομένης της αντίστροφης μηχανικής διαφόρων τμημάτων του FortiOS.”

VIA:

bleepingcomputer.com