Μια λειτουργία ransomware που αποκαλύφθηκε πρόσφατα με το όνομα «Kasseika» εντάχθηκε στη λέσχη των παραγόντων

απε

ιλών που χρησιμοποιεί τις τακτικές Bring Your Own Vulnerable Driver (BYOVD) για να απενεργοποιήσει το

λογισμικό

προστασίας από ιούς πριν από την κρυπτογράφηση αρχείων.

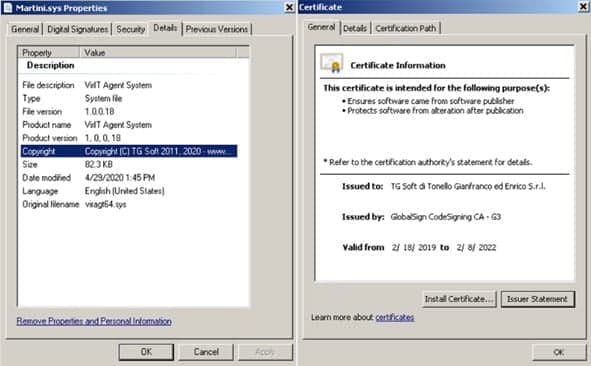

Η Kasseika καταχράται το πρόγραμμα οδήγησης Martini (Martini.sys/viragt64.sys), μέρος του συστήματος VirtIT Agent της TG Soft, για να απενεργοποιήσει τα προϊόντα προστασίας από ιούς που προστατεύουν το στοχευμένο σύστημα.

Σύμφωνα με

Trend Micro

της οποίας οι αναλυτές

ανακαλύφθηκε για πρώτη φορά

και εξέτασε το Kasseika τον Δεκέμβριο του

2023

, το νέο στέλεχος ransomware διαθέτει πολλές αλυσίδες επίθεσης και ομοιότητες πηγαίου κώδικα με το BlackMatter.

Καθώς ο πηγαίος κώδικας του BlackMatter δεν έχει διαρρεύσει ποτέ δημόσια μετά τον τερματισμό του στα τέλη του 2021, το Kasseika πιθανότατα κατασκευάστηκε από πρώην μέλη της ομάδας απειλών ή έμπειρους ηθοποιούς ransomware που αγόρασαν τον κώδικά του.

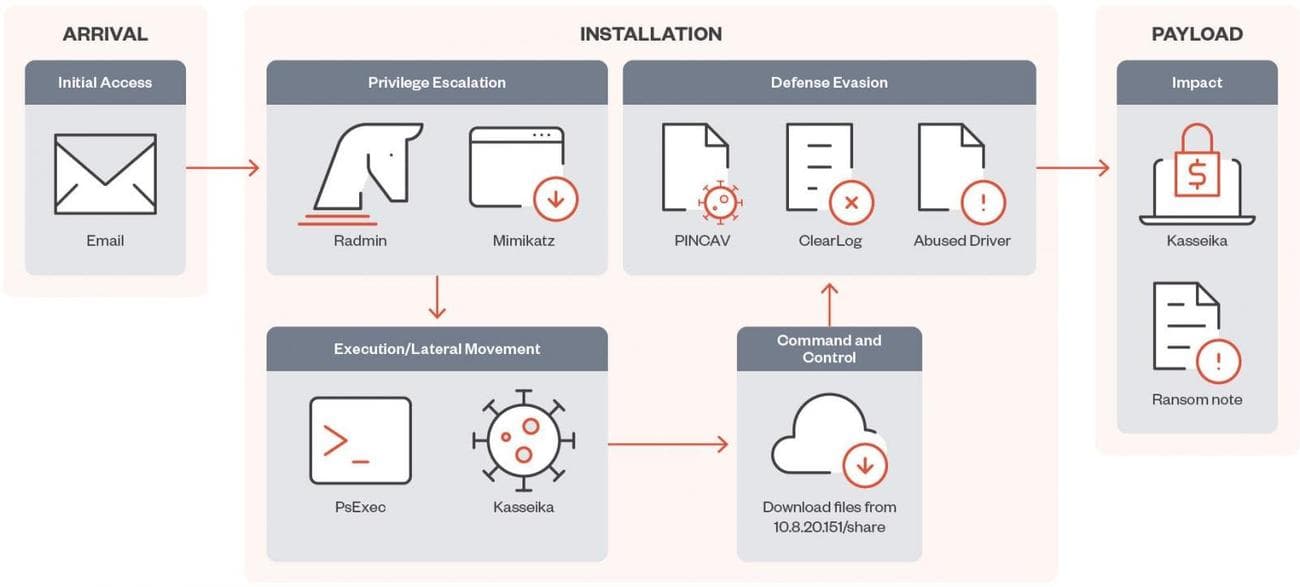

Αλυσίδα επίθεσης Kasseika

Οι επιθέσεις Kasseika ξεκινούν με ένα email ηλεκτρονικού ψαρέματος που αποστέλλεται στους υπαλλήλους του στοχευόμενου οργανισμού, επιχειρώντας να κλέψουν τα διαπιστευτήρια του λογαριασμού τους, τα οποία στη συνέχεια θα χρησιμοποιηθούν για την αρχική πρόσβαση στο εταιρικό δίκτυο.

Στη συνέχεια, οι χειριστές Kasseika κάνουν κατάχρηση του εργαλείου Windows PsExec για να εκτελέσουν κακόβουλα αρχεία .bat στο μολυσμένο σύστημα και σε άλλα στα οποία έχουν πρόσβαση μέσω πλευρικής κίνησης.

Το αρχείο δέσμης ελέγχει για την παρουσία μιας διαδικασίας με το όνομα “Martini.exe” και την τερματίζει για να αποφευχθούν παρεμβολές. Στη συνέχεια, κατεβάζει το ευάλωτο πρόγραμμα οδήγησης «Martini.sys» στο μηχάνημα.

Ψηφιακά υπογεγραμμένο ευάλωτο πρόγραμμα οδήγησης

Πηγή: Trend Micro

Η παρουσία αυτού του οδηγού είναι ζωτικής σημασίας στην αλυσίδα επίθεσης, καθώς η Kasseika δεν θα προχωρήσει περαιτέρω εάν αποτύχει η δημιουργία υπηρεσίας «Martini» ή εάν το «Martini.sys» δεν βρεθεί στο σύστημα.

Χρησιμοποιώντας επιθέσεις BYOVD, γνωστό και ως εκμεταλλεύοντας ελαττώματα στο φορτωμένο πρόγραμμα οδήγησης, το κακόβουλο λογισμικό αποκτά τα προνόμια να

τερματίστε 991 διεργασίες

από μια λίστα με έντυπη κωδικοποίηση, πολλά από τα οποία αντιστοιχούν σε προϊόντα προστασίας από ιούς, εργαλεία ασφαλείας, εργαλεία ανάλυσης και βοηθητικά προγράμματα συστήματος.

Το Kasseika τελικά εκτελεί το Martini.exe για να τερματίσει τις διαδικασίες AV και στη συνέχεια εκκινεί το κύριο δυαδικό ransomware (smartscreen_protected.exe). Μετά από αυτό, εκτελεί ένα σενάριο «clear.bat» για να αφαιρέσει τα ίχνη επίθεσης.

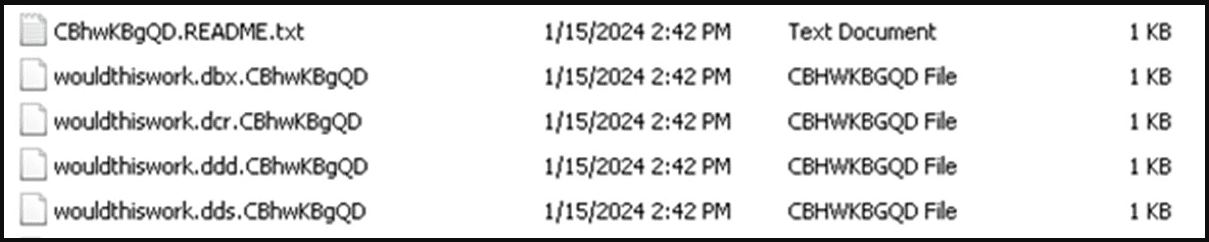

Το ransomware χρησιμοποιεί τους αλγόριθμους κρυπτογράφησης ChaCha20 και RSA για την κρυπτογράφηση των αρχείων-στόχων, προσθέτοντας μια ψευδοτυχαία συμβολοσειρά στα ονόματα αρχείων, παρόμοια με το BlackMatter.

Αρχεία κρυπτογραφημένα από Kasseika

Πηγή: Trend Micro

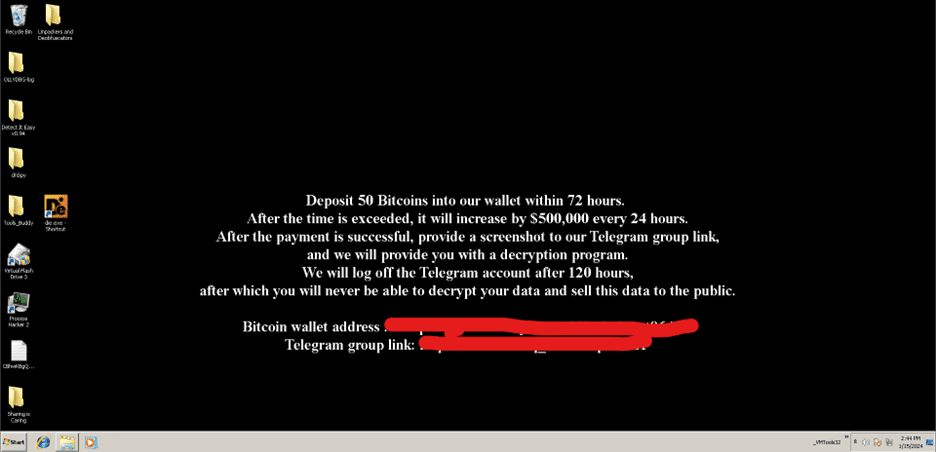

Το Kasseika ρίχνει ένα σημείωμα λύτρων σε κάθε κατάλογο που έχει κρυπτογραφήσει και αλλάζει επίσης την ταπετσαρία του υπολογιστή για να εμφανίσει μια σημείωση σχετικά με την επίθεση.

Διάγραμμα αλυσίδας επίθεσης Kasseika

Πηγή: Trend Micro

Τέλος, η Kasseika εκκαθαρίζει τα αρχεία καταγραφής συμβάντων συστήματος μετά την κρυπτογράφηση, χρησιμοποιώντας εντολές όπως το ‘wevutil.exe’ για να διαγράψει τα ίχνη των δραστηριοτήτων του και να κάνει την ανάλυση ασφαλείας πιο δύσκολη.

Στις επιθέσεις που είδε η Trend Micro, τα θύματα έλαβαν 72 ώρες για να καταθέσουν 50

Bitcoin

(2.000.000 $), με άλλα 500.000 $ να προστίθενται κάθε 24 ώρες καθυστέρησης στην επίλυση.

Σημείωση λύτρων Kasseika ως ταπετσαρία των Windows

Πηγή: Trend Micro

Τα θύματα αναμένεται να δημοσιεύσουν ένα στιγμιότυπο οθόνης της απόδειξης πληρωμής σε μια ιδιωτική ομάδα

Telegram

για να λάβουν έναν αποκρυπτογραφητή, με τη μέγιστη προθεσμία να το πράξουν στις 120 ώρες (5 ημέρες).

Η Trend Micro δημοσίευσε δείκτες συμβιβασμού (IoC) που σχετίζονται με την απειλή Kasseika ξεχωριστά στο

αυτό το αρχείο κειμένου

.

VIA:

bleepingcomputer.com