Η Ομάδα Αντιμετώπισης Έκτακτης Ανάγκης Υπολογιστών στην Ουκρανία (CERT-UA) προειδοποιεί για μια εκστρατεία κακόβουλου λογισμικού PurpleFox που έχει μολύνει τουλάχιστον 2.000 υπολογιστές στη χώρα.

Ο ακριβής αντίκτυπος αυτής της εκτεταμένης μόλυνσης και αν έχει επηρεάσει κρατικούς οργανισμούς ή υπολογιστές κανονικών ανθρώπων δεν έχει προσδιοριστεί, αλλά η υπηρεσία μοιράστηκε λεπτομερείς πληροφορίες σχετικά με τον εντοπισμό των μολύνσεων και την κατάργηση του κακόβουλου λογισμικού.

Το PurpleFox (ή «DirtyMoe») είναι ένα σπονδυλωτό κακόβουλο

λογισμικό

botnet των Windows που εντοπίστηκε για πρώτη φορά το 2018 και συνοδεύεται από μια μονάδα rootkit που του επιτρέπει να κρύβεται και να παραμένει μεταξύ των επανεκκινήσεων της συσκευής.

Μπορεί να χρησιμοποιηθεί ως πρόγραμμα λήψης που εισάγει πιο ισχυρά ωφέλιμα φορτία δεύτερου σταδίου σε παραβιασμένα συστή

ματ

α, προσφέρει στους χειριστές του δυνατότητες backdoor και μπορεί επίσης να λειτουργήσει ως bot κατανεμημένης άρνησης υπηρεσίας (DDoS).

Τον Οκτώβριο του 2021, οι ερευνητές παρατήρησαν ότι οι νέες εκδόσεις του PurpleFox άλλαξαν στη χρήση του WebSocket για επικοινωνίες εντολών και ελέγχου (C2) για stealth. Τον Ιανουάριο του 2022, μια

καμπάνια

διέδωσε το κακόβουλο λογισμικό με το πρόσχημα μιας εφαρμογής για υπολογιστές Telegram.

Ουκρανικό κύμα μόλυνσης

Το CERT-UA χρησιμοποίησε IoC που κοινοποιήθηκαν από την Avast και την TrendMicro για τον εντοπισμό μολύνσεων από κακόβουλο λογισμικό PurpleFox σε υπολογιστές της Ουκρανίας, παρακολουθώντας τη δραστηριότητα με το αναγνωριστικό “UAC-0027”.

«Στη διαδικασία λεπτομερούς μελέτης της απειλής στον κυβερνοχώρο, διεξήχθη έρευνα σε δείγματα κακόβουλου λογισμικού που ελήφθησαν, εντοπίστηκαν τα χαρακτηριστικά της λειτουργικής υποδομής των διακομιστών ελέγχου και περισσότεροι από 2000 μολυσμένοι υπολογιστές στο ουκρανικό τμήμα του διαδικτύου ανακαλύφθηκαν», εξηγεί

CERT-UA

σε μια μηχανική προειδοποίηση ασφαλείας.

Το CERT-UA λέει ότι το PurpleFox συνήθως μολύνει τα συστήματα όταν τα θύματα εκκινούν προγράμματα εγκατάστασης MSI και τονίζει τις δυνατότητές του αυτοδιάδοσης χρησιμοποιώντας εκμεταλλεύσεις για γνωστά ελαττώματα και ωμή επιβολή κωδικού πρόσβασης.

Ο οργανισμός συνιστά την απομόνωση συστημάτων που εκτελούν ξεπερασμένες εκδόσεις λειτουργικού συστήματος και λογισμικό χρησιμοποιώντας VLAN ή τμηματοποίηση φυσικού δικτύου με φιλτράρισμα εισερχόμενων/εξερχομένων για την αποφυγή εξάπλωσης.

Το CERT-UA παρακολούθησε μολυσμένους κεντρικούς υπολογιστές μεταξύ 20 και 31 Ιανουαρίου 2024, εντοπίζοντας 486 διευθύνσεις IP διακομιστή ενδιάμεσων ελέγχων, οι περισσότεροι από τους οποίους βρίσκονται στην Κίνα.

Το CERT-UA σημειώνει ότι η αφαίρεση του PurpleFox είναι δύσκολη λόγω της χρήσης ενός rootkit, αλλά εξακολουθούν να υπάρχουν αποτελεσματικές μέθοδοι που μπορούν να βοηθήσουν στον εντοπισμό και την εκρίζωση του κακόβουλου λογισμικού.

Πρώτον, για να ανακαλύψουν μολύνσεις PurpleFox, συνιστάται στους χρήστες να κάνουν τα εξής:

- Εξετάστε τις συνδέσεις δικτύου σε θύρες “υψηλής” (10000+) χρησιμοποιώντας τη λίστα διευθύνσεων IP στο παράρτημα της αναφοράς.

- Χρησιμοποιήστε το regedit.exe για να ελέγξετε για τις ακόλουθες τιμές μητρώου:

- WindowsXP: HKEY_LOCAL_MACHINEControlSet001ServicesAC0[0-9]

- Windows7: HKEY_LOCAL_MACHINESoftwareMicrosoftDirectPlay8Direct3D

- Αναλύστε τη σύνδεση “Εφαρμογή” στο πρόγραμμα προβολής συμβάντων για αναγνωριστικά συμβάντων 1040 και 1042, πηγή: “MsiInstaller”

-

Επιλέξτε “C:Program

Files

” για φακέλους με τυχαία ονόματα, π.χ. “C:Program FilesdvhvA” -

Επαληθεύστε τη συνεχή εκτέλεση του κακόβουλου λογισμικού, το οποίο χρησιμοποιεί υπηρεσίες και αποθηκεύει

αρχεία

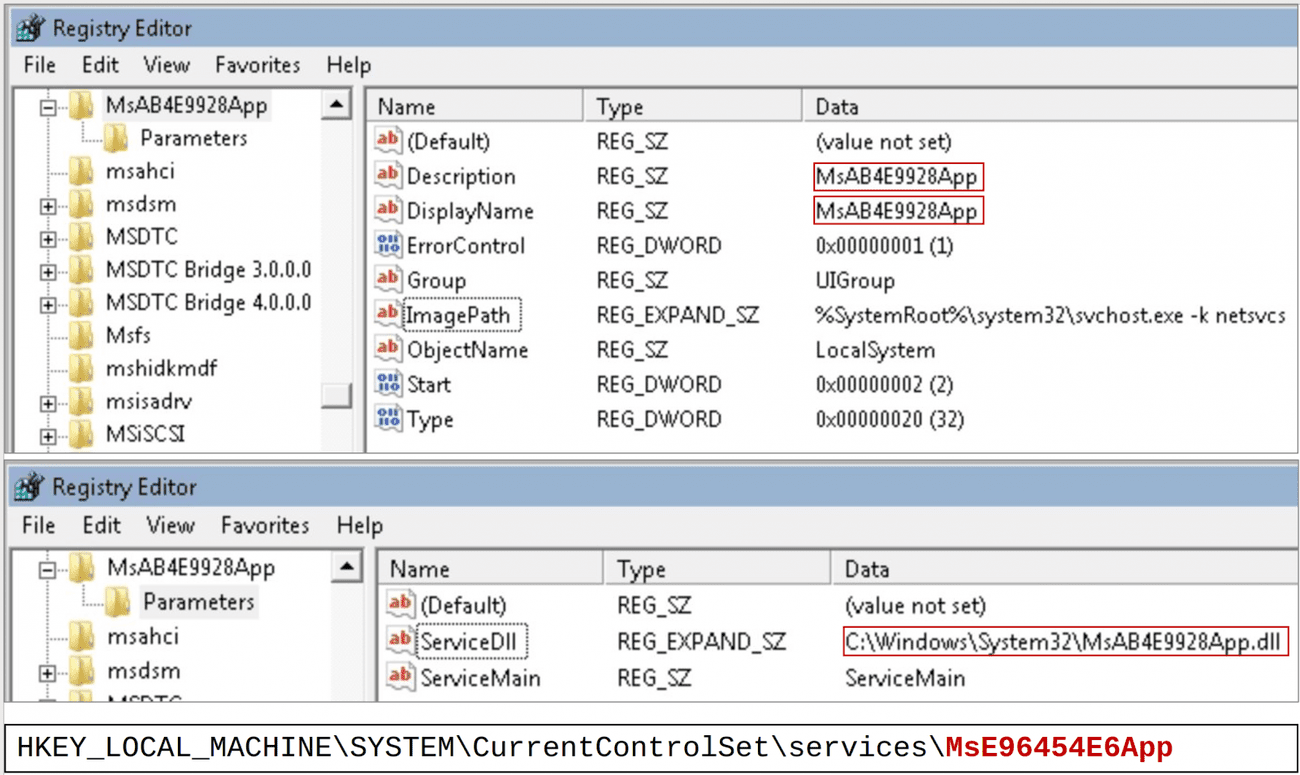

σε συγκεκριμένους καταλόγους, που εμποδίζεται από εντοπισμό/κατάργηση ενός rootkit. Οι βασικές τοποθεσίες είναι: - HKEY_LOCAL_MACHINESystemControlSet001servicesMsXXXXXXXXApp

- C:WindowsSystem32MsXXXXXXXXApp.dll

- C:WindowsAppPatchDBXXXXXXXXMK.sdb, RCXXXXXXXXMS.sdb, TKXXXXXXXXMS.sdb

- (όπου XXXXXXXX είναι τυχαίο [A-F0-9]{8} ακολουθία, π.χ. “MsBA4B6B3AApp.dll”)

Προστέθηκαν υπηρεσίες για επιμονή

(CERT-UA)

Εάν οποιοδήποτε από τα παραπάνω υποδηλώνει μόλυνση από το PurpleFox, το CERT-UA προτείνει είτε να χρησιμοποιήσετε το Avast Free AV για να εκτελέσετε μια σάρωση “SMART” και να απομακρυνθείτε όλες οι μονάδες ή να εκτελέσετε τα ακόλουθα βήματα:

- Εκκινήστε από το LiveUSB ή συνδέστε τη μολυσμένη μονάδα δίσκου σε άλλον υπολογιστή

- Διαγράψτε μη αυτόματα τις λειτουργικές μονάδες “MsXXXXXXXXXApp.dll” και “.sdb”.

- Εκκινήστε κανονικά και αφαιρέστε την υπηρεσία από το μητρώο

Για λειτουργίες δίσκου:

- Χρησιμοποιήστε lsblk και fdisk -lu /dev/sda για να αναγνωρίσετε κατατμήσεις

- Τοποθετήστε το διαμέρισμα συστήματος σε λειτουργία ανάγνωσης-εγγραφής: mount -orw,offset=$((512*206848)) /dev/sda /mnt/

- Αναζήτηση και κατάργηση αρχείων στα /mnt/Windows/AppPatch και /mnt/Windows/System32 (π.χ. ls -lat /mnt/Windows/AppPatch/ και rm -rf /mnt/Windows/AppPatch/RC2EE39E00MS.sdb)

- Αποπροσάρτηση με umount /mnt/

Μετά τον καθαρισμό, για να αποφύγετε την εκ νέου μόλυνση από το PurpleFox, κάτι που είναι πολύ πιθανό εάν εξακολουθούν να υπάρχουν μολυσμένα μηχανήματα στο ίδιο δίκτυο, ενεργοποιήστε το τείχος προστασίας στα Windows και δημιουργήστε έναν κανόνα για τον αποκλεισμό της εισερχόμενης κίνησης από τις θύρες 135, 137, 139 και 445.

VIA:

bleepingcomputer.com