Ένα

νέο

κακόβουλο λογισμικό που κλέβει κωδικό πρόσβασης με το όνομα Ov3r_Stealer εξαπλώνεται μέσω ψεύτικων αγγελιών εργασίας στο Facebook, με στόχο να κλέψει διαπιστευτήρια λογαριασμού και κρυπτονομίσματα.

Οι ψεύτικες διαφημίσεις εργασίας προορίζονται για θέσεις διαχείρισης και οδηγούν τους χρήστες σε μια διεύθυνση URL Discord όπου ένα σενάριο PowerShell κατεβάζει το ωφέλιμο φορτίο κακόβουλου λογισμικού από ένα αποθετήριο

GitHub

.

Αναλυτές στο

Trustwave

που ανακάλυψε την εκστρατεία κακόβουλου λογισμικού σημείωσε ότι, αν και καμία από τις τακτικές της δεν είναι πρωτότυπη, παραμένει σοβαρή

απε

ιλή για πολλά πιθανά θύματα, δεδομένης της δημοτικότητας του Facebook ως πλατφόρμας μέσων κοινωνικής δικτύωσης.

Ov3r_Stealer αλυσίδα μόλυνσης

Τα θύματα παρασύρονται μέσω μιας διαφήμισης εργασίας στο Facebook που τα προσκαλεί να υποβάλουν αίτηση για μια θέση Account Manager στην ψηφιακή διαφήμιση.

Κακόβουλη αγγελία εργασίας στο Facebook

Πηγή: Trustwave

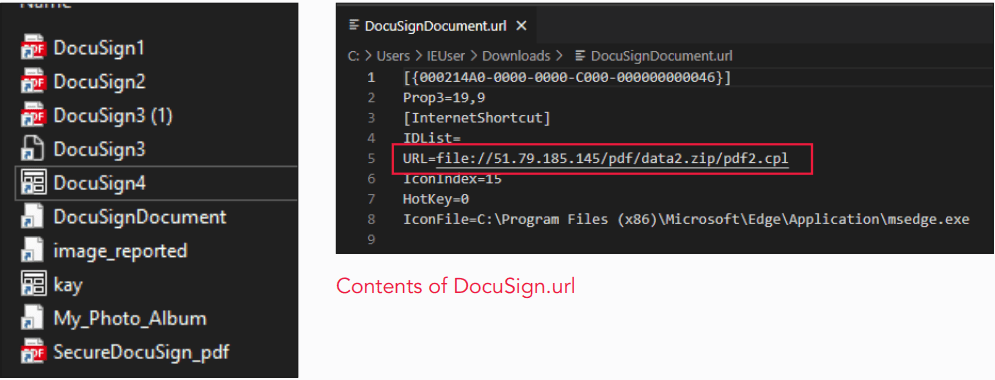

Η διαφήμιση συνδέεται με ένα αρχείο PDF που φιλοξενείται στο OneDrive και το οποίο υποτίθεται ότι περιέχει τις λεπτομέρειες της εργασίας, αλλά κάνοντας κλικ σε αυτό ενεργοποιεί μια ανακατεύθυνση Discord CDN που κατεβάζει ένα αρχείο με το όνομα “pdf2.cpl”.

Αυτό το αρχείο μεταμφιέζεται για να φαίνεται σαν έγγραφο DocuSign, αλλά στην πραγματικότητα, είναι ένα ωφέλιμο φορτίο PowerShell που εκμεταλλεύεται το αρχείο του Πίνακα Ελέγχου των Windows για εκτέλεση.

Το αρχείο DocuSign ανακτά το σενάριο PowerShell

Πηγή: Trustwave

Σε αυτό το στάδιο, το Trustwave παρατήρησε τέσσερις διαφορετικές μεθόδους φόρτωσης κακόβουλου λογισμικού, και συγκεκριμένα:

- κακόβουλα αρχεία του Πίνακα Ελέγχου (CPL) που εκτελούν απομακρυσμένα σενάρια PowerShell,

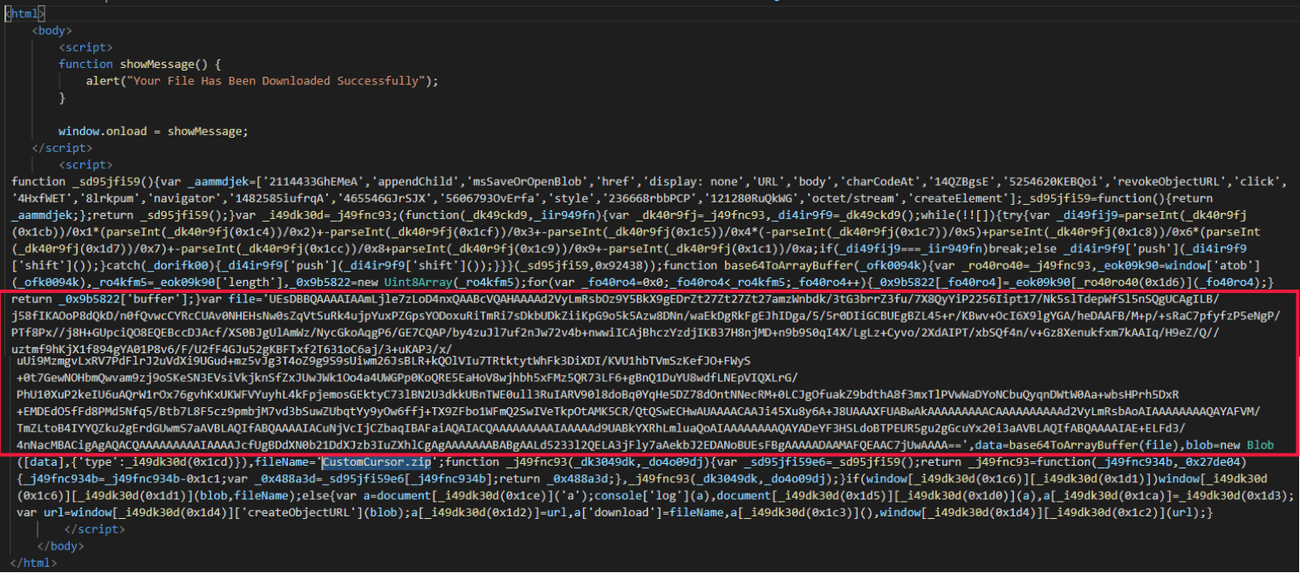

- οπλισμένα αρχεία HTML (λαθραία HTML) που περιέχουν αρχεία ZIP με κωδικοποίηση βάσης 64 με κακόβουλο περιεχόμενο,

- Τα αρχεία LNK μεταμφιεσμένα σε αρχεία κειμένου αλλά στην πραγματικότητα λειτουργούν ως συντομεύσεις λήψης,

- Αρχεία SVG που περιέχουν ενσωματωμένα αρχεία .RAR (SVG smuggling).

Κωδικοποιημένο αρχείο ZIP

Πηγή: Trustwave

Το τελικό ωφέλιμο φορτίο αποτελείται από τρία αρχεία: ένα νόμιμο εκτελέσιμο αρχείο των Windows (WerFaultSecure.exe), ένα DLL που χρησιμοποιείται για πλευρική φόρτωση DLL (Wer.dll) και ένα έγγραφο που περιέχει τον κακόβουλο κώδικα (Secure.pdf).

Το Trustwave αναφέρει ότι μόλις εκτελεστεί, το κακόβουλο λογισμικό δημιουργεί επιμονή χρησιμοποιώντας εντολές που προσθέτουν μια προγραμματισμένη εργασία με το όνομα “Licensing2”, η οποία εκτελείται σε μολυσμένους υπολογιστές κάθε 90 λεπτά.

Κλοπ

ή και διήθηση

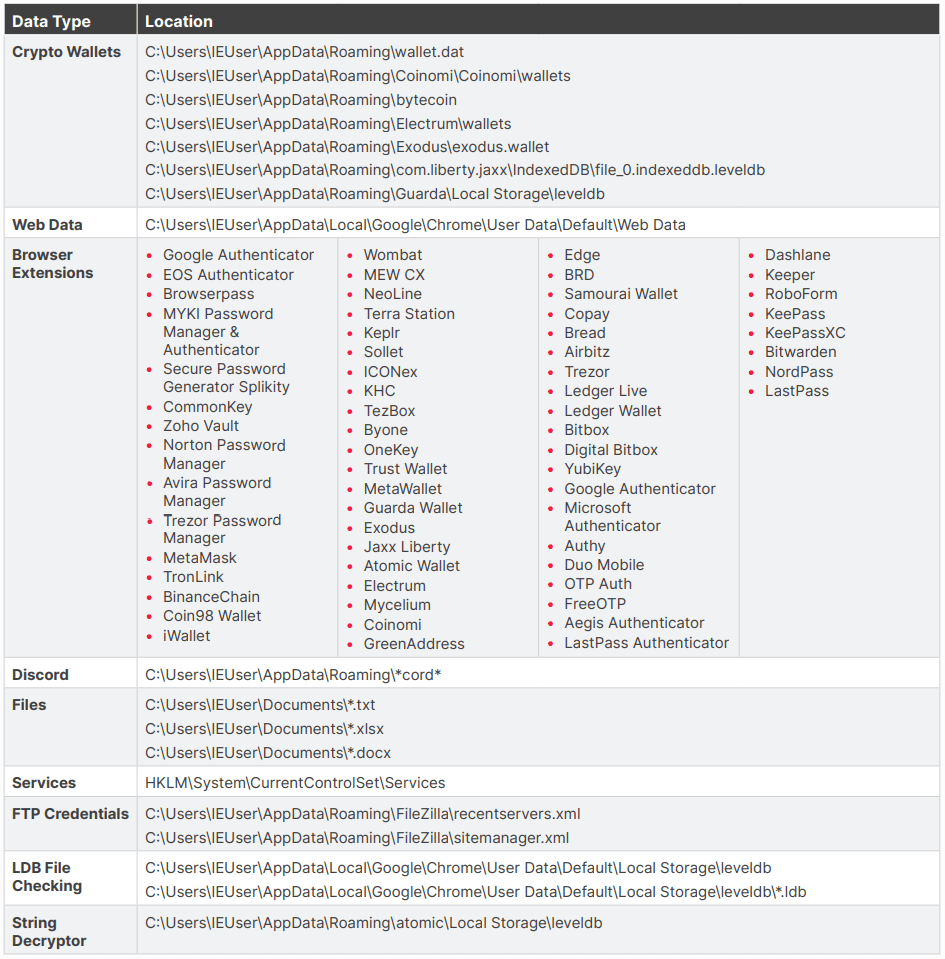

Το Ov3r_Stealer επιχειρεί να υποκλέψει δεδομένα από ένα ευρύ φάσμα εφαρμογών, συμπεριλαμβανομένων εφαρμογών πορτοφολιού κρυπτονομισμάτων, προγραμμάτων περιήγησης ιστού, επεκτάσεων προγράμματος περιήγησης, Discord, Filezilla και πολλών άλλων.

Επιπλέον, το κακόβουλο λογισμικό επιθεωρεί τη διαμόρφωση των υπηρεσιών συστήματος στο μητρώο των Windows, πιθανώς για να εντοπίσει πιθανούς στόχους και μπορεί να αναζητήσει αρχεία εγγράφων σε τοπικούς καταλόγους.

Παρακάτω είναι η πλήρης λίστα εφαρμογών και καταλόγων που εξετάζει το Ov3r_Stealer για πολύτιμες καταχωρήσεις που μπορεί να διεισδύσει.

Στοχευμένα δεδομένα

Πηγή: Trustwave

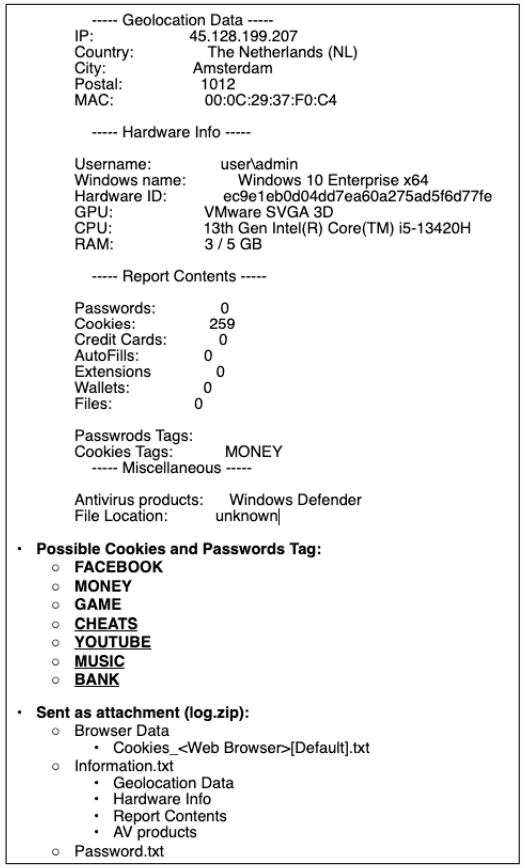

Το κακόβουλο λογισμικό συλλέγει όποιες πληροφορίες μπορεί να βρει στον μολυσμένο υπολογιστή κάθε 90 λεπτά και τις στέλνει σε ένα bot Telegram, συμπεριλαμβανομένων των πληροφοριών γεωγραφικής θέσης του θύματος και μιας περίληψης των κλεμμένων δεδομένων.

Έκθεση κλεμμένων δεδομένων

Πηγή: Trustwave

Ov3r_Stealer προέλευση

Η Trustwave βρήκε συνδέσμους μεταξύ του καναλιού Telegram με συγκεκριμένα ονόματα χρηστών που εμφανίζονται σε φόρουμ που σχετίζονται με το σπάσιμο λογισμικού και σχετικές κοινότητες.

Επιπλέον, οι ερευνητές σημειώνουν ομοιότητες κώδικα μεταξύ του Ov3r_Stealer και του Phemedrone, ενός C# stealer, το οποίο μπορεί να είχε χρησιμοποιηθεί ως βάση για το νέο κακόβουλο λογισμικό.

Η Trustwave λέει ότι εντόπισε βίντεο επίδειξης της λειτουργίας του κακόβουλου λογισμικού, υποδεικνύοντας πιθανώς ότι οι παράγοντες της απειλής προσπάθησαν να προσελκύσουν αγοραστές ή συνεργάτες.

Αυτά τα βίντεο δημοσιεύτηκαν από λογαριασμούς που μιλούν βιετναμέζικα και ρωσικά ενώ χρησιμοποιούν επίσης τη γαλλική σημαία, επομένως η εθνικότητα του ηθοποιού απειλής είναι αδιευκρίνιστη.

VIA:

bleepingcomputer.com