Η Microsoft επιδιορθώνει σήμερα ένα Windows Defender SmartScreen zero-day το οποίο εκμεταλλεύεται στην άγρια φύση μια ομάδα απειλών με οικονομικά κίνητρα για την ανάπτυξη

του

DarkMe Remote Access trojan (RAT).

Η ομάδα hacking (

που

παρακολουθείται ως Water Hydra και DarkCasino) εντοπίστηκε χρησιμοποιώντας το zero-day (CVE-2024-21412) σε επιθέσεις την παραμονή της Πρωτοχρονιάς από ερευνητές ασφαλείας της Trend Micro.

“Ένας εισβολέας χωρίς έλεγχο ταυτότητας θα μπορούσε να στείλει στον στοχευμένο χρήστη ένα ειδικά διαμορφωμένο αρχείο που έχει σχεδιαστεί για να παρακάμπτει τους εμφανιζόμενους ελέγχους ασφαλείας”, η Microsoft

είπε

σε γνωμοδότηση ασφαλείας που εκδόθηκε σήμερα.

“Ωστόσο, ο εισβολέας δεν θα είχε κανέναν τρόπο να αναγκάσει έναν χρήστη να δει το περιεχόμενο που ελέγχεται από τον εισβολέα. Αντίθετα, ο εισβολέας θα πρέπει να τον πείσει να αναλάβει δράση κάνοντας κλικ στον σύνδεσμο του αρχείου.”

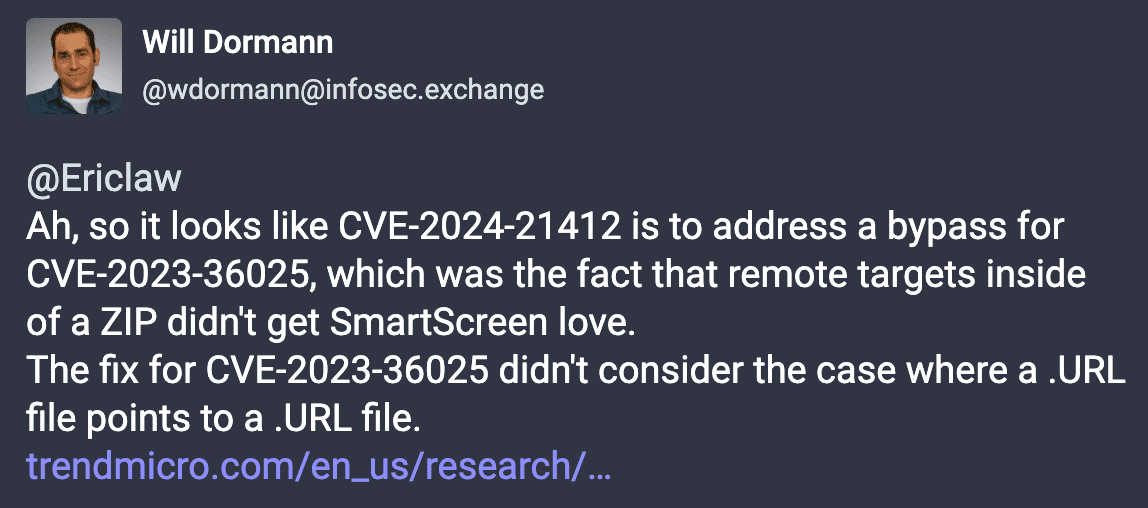

Ο ερευνητής ασφάλειας της Trend Micro, Peter Girnus, που πιστώθηκε για την αναφορά αυτής της μηδενικής ημέρας, αποκάλυψε ότι το ελάττωμα CVE-2024-21412 παρακάμπτει μια άλλη ευπάθεια του Defender SmartScreen (CVE-2023-36025).

Το CVE-2023-36025 διορθώθηκε κατά τη διάρκεια της

ενημέρωση

ς κώδικα Τρίτης Νοεμβρίου 2023 και, όπως αποκάλυψε η Trend Micro τον περασμένο μήνα, έγινε επίσης εκμετάλλευση για να παρακάμψει τα μηνύματα ασφαλείας των Windows κατά το άνοιγμα αρχείων URL για την ανάπτυξη του κακόβουλου λογισμικού κλοπής πληροφοριών Phededrone.

Το Zero-day χρησιμοποιείται για τη στόχευση εμπόρων χρηματοπιστωτικών αγορών

Το zero-day που διορθώθηκε σήμερα η Microsoft χρησιμοποιήθηκε σε επιθέσεις που στόχευαν “εμπόρους συναλλάγματος που συμμετέχουν στην αγορά συναλλαγών συναλλάγματος υψηλού πονταρίσματος”, με πιθανό τελικό στόχο την κλοπή δεδομένων ή την ανάπτυξη

ransomware

σε μεταγενέστερο στάδιο.

“Στα τέλη Δεκεμβρίου 2023, αρχίσαμε να παρακολουθούμε μια καμπάνια από τον όμιλο Water Hydra που περιείχε παρόμοια εργαλεία, τακτικές και διαδικασίες (TTP) που αφορούσαν την κατάχρηση συντομεύσεων διαδικτύου (.URL) και στοιχείων Κατανεμημένης Συγγραφής και Εκδόσεων (WebDAV) μέσω Διαδικτύου. ”

Εξήγησε η Trend Micro

.

“Καταλήξαμε ότι η κλήση μιας συντόμευσης σε μια άλλη συντόμευση ήταν αρκετή για να αποφύγει το SmartScreen, το οποίο απέτυχε να εφαρμόσει σωστά το Mark-of-the-Web (MotW), ένα κρίσιμο στοιχείο των Windows που ειδοποιεί τους χρήστες όταν ανοίγουν ή εκτελούν αρχεία από μη αξιόπιστη πηγή.”

Το Water Hydra εκμεταλλεύτηκε το CVE-2024-21412 για να στοχεύσει φόρουμ συναλλαγών συναλλάγματος και κανάλια Telegram για συναλλαγές μετοχών σε επιθέσεις spearphishing, προωθώντας ένα κακόβουλο γράφημα μετοχών που συνδέεται με έναν παραβιασμένο ιστότοπο πληροφοριών συναλλαγών από τη Ρωσία (fxbulls[.]ru) πλαστοπροσωπία μιας πλατφόρμας μεσιτών forex (fxbulls[.]com).

Ο στόχος των εισβολέων ήταν να ξεγελάσουν στοχευμένους εμπόρους ώστε να εγκαταστήσουν το κακόβουλο λογισμικό DarkMe μέσω της κοινωνικής μηχανικής.

Οι τακτικές που χρησιμοποίησαν περιλαμβάνουν την ανάρτηση μηνυμάτων στα Αγγλικά και τα Ρωσικά που ζητούν ή προσφέρουν καθοδήγηση συναλλαγών και διαδίδουν πλαστές μετοχές και χρηματοοικονομικά εργαλεία που σχετίζονται με την τεχνική ανάλυση γραφημάτων και τα εργαλεία δεικτών γραφημάτων.

Διατίθεται πλήρης λίστα δεικτών συμβιβασμού (IoC) για αυτήν την πρόσφατα παρατηρηθείσα καμπάνια κακόβουλου λογισμικού DarkMe

εδώ

.

Οι χάκερ του Water Hydra έχουν εκμεταλλευτεί άλλες ευπάθειες zero-day στο παρελθόν. Για παράδειγμα, χρησιμοποίησαν μια ευπάθεια υψηλής σοβαρότητας (CVE-2023-38831) στο λογισμικό WinRAR που χρησιμοποιείται από περισσότερους από 500 εκατομμύρια χρήστες για να παραβιάσουν λογαριασμούς συναλλαγών αρκετούς μήνες πριν από τη διάθεση μιας ενημέρωσης κώδικα.

Άλλοι προμηθευτές αργότερα συνέδεσαν την εκμετάλλευση του CVE-2023-38831 με πολλαπλές

ομάδες

hacking που υποστηρίζονται από την κυβέρνηση, συμπεριλαμβανομένων των Sandworm, APT28, APT40, DarkPink (

NSFOCUS

), και η Konni (

Knownsec

) ομάδες απειλών από τη Ρωσία, την Κίνα και τη Βόρεια Κορέα.

VIA:

bleepingcomputer.com