Ο προγραμματιστής του κακόβουλου λογισμικού

Qakbot

, ή κάποιος με πρόσβαση στον πηγαίο κώδικα, φαίνεται να πειραματίζεται με νέες εκδόσεις, καθώς νέα

δείγματα

έχουν παρατηρηθεί σε καμπάνιες ηλεκτρονικού ταχυδρομείου από τα μέσα Δεκεμβρίου.

Μία από τις παραλλαγές που παρατηρήθηκαν χρησιμοποιεί στα Windows ένα ψεύτικο πρόγραμμα εγκατάστασης για ένα προϊόν της Adobe για να εξαπατήσει τον χρήστη ώστε να αναπτύξει το κακόβουλο λογισμικό.

Ονομάζεται επίσης QBot, το κακόβουλο λογισμικό έχει χρησιμεύσει για πολλά χρόνια ως φορτωτής για διάφορα κακόβουλα ωφέλιμα φορτία, συμπεριλαμβανομένου του ransowmare, που παραδίδεται στα θύματα κυρίως μέσω email.

Μέχρι την κατάργησή του τον περασμένο Αύγουστο, το QBot είχε μολύνει πάνω από 700.000 συστήματα και σε μόλις 18 μήνες προκάλεσε οικονομικές ζημιές που εκτιμώνται σε περισσότερα από 58 εκατομμύρια δολάρια.

Με την κωδική ονομασία Duck Hunt, η επιχείρηση δεν περιελάμβανε συλλήψεις και πολλοί

ερευνητές

ασφαλείας πίστευαν ότι οι προγραμματιστές του Qakbot θα ξαναχτίσουν την υποδομή τους και θα

επα

νεκκινούσαν τις καμπάνιες διανομής.

Πέρυσι,

Η Cisco Talos ανέφερε

σε μια καμπάνια Qakbot που είχε ξεκινήσει πριν από την κατάργηση και ήταν ακόμα ενεργή στις αρχές Οκτωβρίου. Οι ερευνητές πιστεύουν ότι αυτό ήταν δυνατό επειδή οι αρχές επιβολής του νόμου διέκοψαν μόνο τους διακομιστές εντολών και ελέγχου του κακόβουλου λογισμικού και όχι την υποδομή παράδοσης ανεπιθύμητων

μηνυμάτων

.

Τον Δεκέμβριο του 2023, η Microsoft παρατήρησε μια καμπάνια phishing QBot που υποδύθηκε την IRS, επιβεβαιώνοντας τους φόβους για την επιστροφή του κακόβουλου λογισμικού.

Η Advanced Threat Response Joint Task Force της Sophos, ή εν συντομία Sophos X-Ops, παρατήρησε πρόσφατα νέα δραστηριότητα του Qbot, με έως και 10 νέες εκδόσεις κακόβουλου λογισμικού να εμφανίζονται από τα μέσα Δεκεμβρίου.

Οι νέες εξελίξεις σχετικά με το Qbot έχουν επίσης παρατηρηθεί από ερευνητές της εταιρείας ασφάλειας cloud Zscaler, οι οποίοι δημοσίευσαν στα τέλη Ιανουαρίου ένα

Τεχνική αναφορά

σχετικά με το κακόβουλο λογισμικό και την εξέλιξή του από το 2008.

Νέες παραλλαγές QBot

Οι αναλυτές της Sophos X-Ops ανέπτυξαν νέα δείγματα Qbot, σημειώνοντας μικρές αυξήσεις στον αριθμό κατασκευής, κάτι που δείχνει ότι οι προγραμματιστές δοκιμάζουν και βελτιώνουν τα δυαδικά αρχεία.

Δείγματα από τον Δεκέμβριο και τον Ιανουάριο ήρθαν ως εκτελέσιμο πρόγραμμα εγκατάστασης λογισμικού της Microsoft (.MSI) που απέρριψε ένα δυαδικό αρχείο DLL χρησιμοποιώντας ένα αρχείο .CAB (Windows Cabinet).

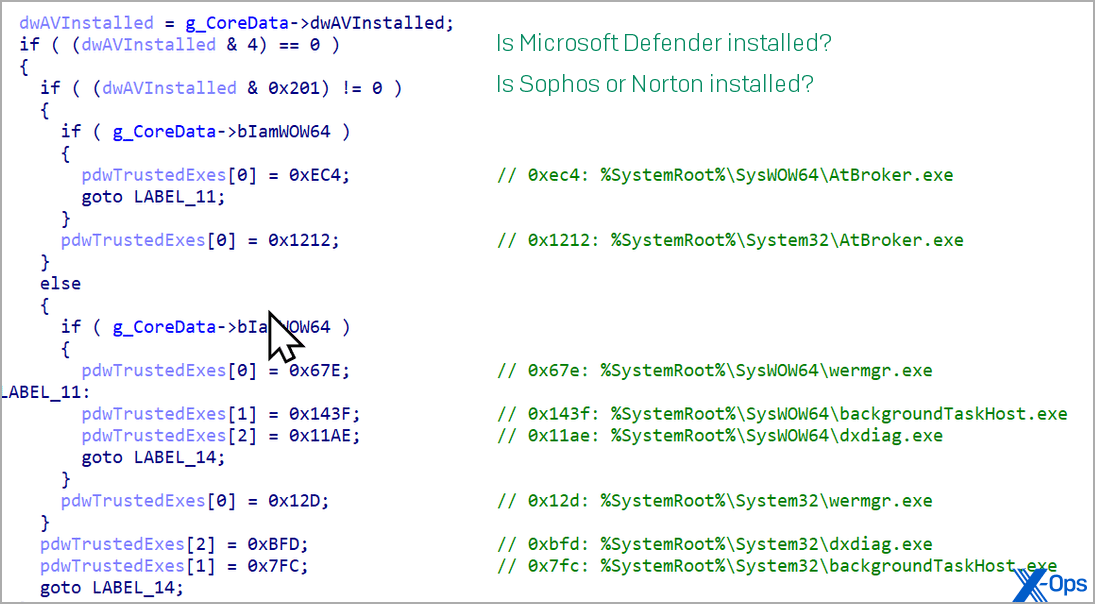

Αυτή η μέθοδος διαφέρει από τις προηγούμενες εκδόσεις που εισήγαγαν κώδικα σε καλές διεργασίες των Windows (

AtBroker.exe

,

backgroundTaskHost.exe

,

dxdiag.exe

) για να αποφύγετε τον εντοπισμό.

Οι νέες παραλλαγές Qakbot χρησιμοποιούν βελτιωμένες τεχνικές συσκότισης, συμπεριλαμβανομένης της προηγμένης κρυπτογράφησης για την απόκρυψη συμβολοσειρών και της επικοινωνίας εντολής και ελέγχου (C2).

Συγκεκριμένα, το κακόβουλο λογισμικό χρησιμοποιεί κρυπτογράφηση AES-256 πάνω από τη μέθοδο XOR που παρατηρείται σε παλαιότερα δείγματα.

Το κακόβουλο λογισμικό ελέγχει για λογισμικό προστασίας τελικού σημείου και επανέφερε τους ελέγχους για εικονικά περιβάλλοντα, προσπαθώντας να αποφύγει τον εντοπισμό εισάγοντας έναν άπειρο βρόχο εάν βρεθεί σε μια εικονική μηχανή.

Έλεγχοι AV που πραγματοποιούνται από την QBot

(Σοφός)

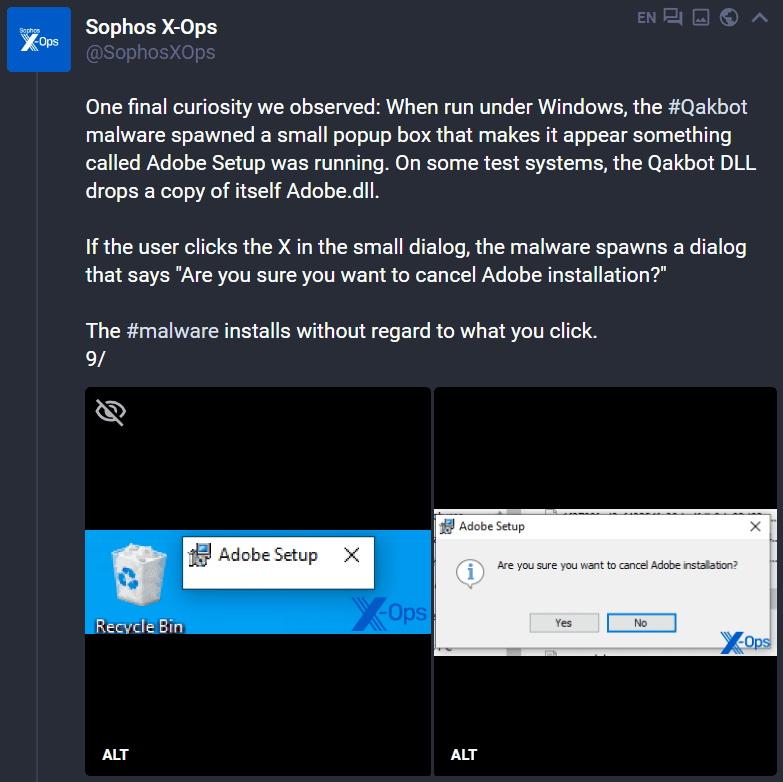

Επιπλέον, το Qakbot παρουσιάζει ένα παραπλανητικό αναδυόμενο παράθυρο που υποδηλώνει ότι το Adobe Setup εκτελείται στο σύστημα, για να ξεγελάσει τους χρήστες με ψευδείς προτροπές εγκατάστασης που εκκινούν το κακόβουλο λογισμικό, ανεξάρτητα από το τι κάνουν κλικ.

Ψεύτικη προτροπή εγκατάστασης της Adobe

(Σοφός)

Οι ερευνητές της Sophos λένε ότι παρακολουθώντας στενά την ανάπτυξη του QBot, μπορούν να ενημερώσουν τους κανόνες ανίχνευσης και να μοιραστούν σημαντικές πληροφορίες με άλλους προμηθευτές ασφαλείας.

Αν και ένας μικρός αριθμός δειγμάτων εμφανίστηκε μετά την κατάργηση της υποδομής C2 του Qbot πέρυσι, οι ερευνητές

πιστεύω

«ότι οποιαδήποτε δραστηριότητα από τους παράγοντες απειλής για την επαναφορά της αξίζει επιτήρησης και εξέτασης».

VIA:

bleepingcomputer.com