Η λειτουργία RansomHouse ransomware έχει δημιουργήσει ένα νέο εργαλείο με το όνομα «MrAgent» που αυτοματοποιεί την ανάπτυξη του κρυπτογραφητή δεδομένων του σε πολλούς υπερεπόπτες VMware ESXi.

Το RansomHouse είναι μια λειτουργία ransomware-as-a-service (RaaS) που εμφανίστηκε τον Δεκέμβριο του 2021 και χρησιμοποιεί τακτικές διπλού εκβιασμού. Τον Μάιο του 2022, η επιχείρηση δημιούργησε μια ειδική σελίδα εκβιασμών θυμάτων στον σκοτεινό ιστό.

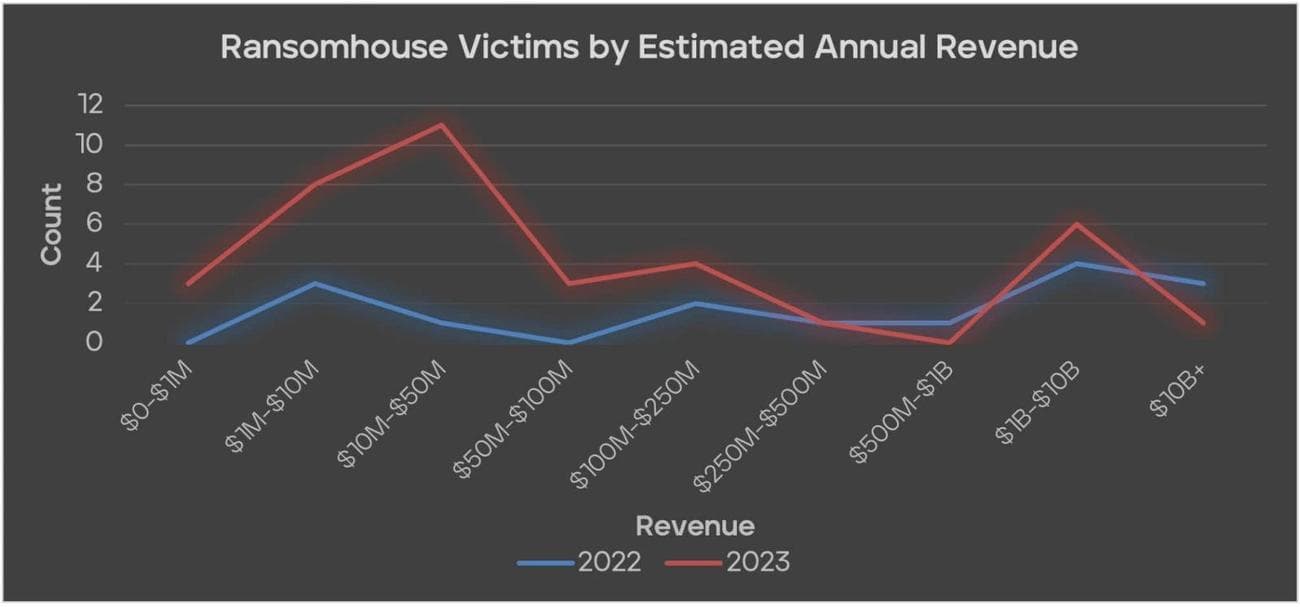

Αν και η συμμορία RansomHouse δεν ήταν τόσο ενεργή όσο πιο διαβόητες ομάδες όπως οι LockBit, ALPHV/Blackcat, Play ή Clop,

αναφέρει η Trellix

ότι στόχευε σε μεγάλους οργανισμούς κατά τη διάρκεια του περασμένου έτους.

Μεγέθη και μετρήσεις θυμάτων του RansomHouse

(Trellix)

MrAgent εναντίον ESXi

Οι ομάδες ransomware στοχεύουν διακομιστές ESXi επειδή αναπτύσσουν και εξυπηρετούν εικονικούς υπολογιστές που συνήθως διαθέτουν πολύτιμα δεδομένα που μπορούν να χρησιμοποιηθούν στην επακόλουθη διαδικασία εκβιασμού.

Επίσης, οι διακομιστές ESXi εκτελούν συχνά κρίσιμες εφαρμογές και υπηρεσίες για επιχειρήσεις, συμπεριλαμβανομένων βάσεων δεδομένων και διακομιστών email, έτσι μεγιστοποιείται η λειτουργική διακοπή από την επίθεση ransomware.

Οι αναλυτές της Trellix εντόπισαν ένα νέο δυαδικό που χρησιμοποιείται στις επιθέσεις RansomHouse που φαίνεται να είναι ειδικά σχεδιασμένο για τον εξορθολογισμό των επιθέσεων συμμοριών στα συστήματα ESXi.

Η βασική λειτουργία του MrAgent είναι να αναγνωρίζει το κεντρικό σύστημα, να απενεργοποιεί το τείχος προστασίας του και, στη συνέχεια, να αυτοματοποιεί τη διαδικασία ανάπτυξης ransomware σε πολλαπλούς υπερεπόπτες ταυτόχρονα, θέτοντας σε κίνδυνο όλα τα διαχειριζόμενα VM.

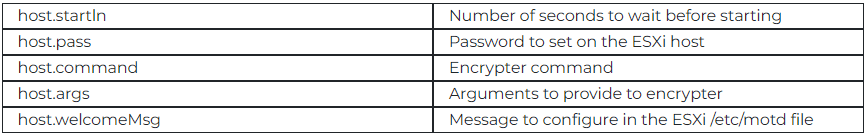

Το εργαλείο υποστηρίζει προσαρμοσμένες διαμορφώσεις για την ανάπτυξη ransomware που λαμβάνονται απευθείας από τον διακομιστή εντολών και ελέγχου (C2).

Αυτές οι διαμορφώσεις περιλαμβάνουν τον ορισμό κωδικών πρόσβασης στον hypervisor, τη διαμόρφωση της εντολής κρυπτογράφησης και των ορισμάτων του, τον προγραμματισμό ενός συμβάντος κρυπτογράφησης και την αλλαγή του μηνύματος καλωσορίσματος που εμφανίζεται στην οθόνη του hypervisor (για εμφάνιση ειδοποίησης λύτρων).

Τυπική διαμόρφωση MrAgent

(Trellix)

Το MrAgent μπορεί επίσης να εκτελέσει τοπικές εντολές στον hypervisor που έλαβε ξανά από το C2 για να διαγράψει αρχεία, να αποβάλει ενεργές περιόδους λειτουργίας SSH για να αποτρέψει παρεμβολές κατά τη διαδικασία κρυπτογράφησης και να στείλει πίσω πληροφορίες σχετικά με τα τρέχοντα VM.

Απενεργοποιώντας το τείχος προστασίας και δυνητικά απορρίπτοντας τις συνεδρίες SSH χωρίς ρίζα, το MrAgent ελαχιστοποιεί τις πιθανότητες εντοπισμού και παρέμβασης από τους διαχειριστές ενώ ταυτόχρονα αυξάνει τον αντίκτυπο της επίθεσης στοχεύοντας ταυτόχρονα όλα τα προσβάσιμα VM.

Η Trellix λέει ότι εντόπισε μια έκδοση των Windows του MrAgent, η οποία διατηρεί την ίδια βασική λειτουργικότητα, αλλά διαθέτει προσαρμογές ειδικά για το λειτουργικό σύστημα, όπως η χρήση του PowerShell για ορισμένες εργασίες.

Η χρήση του εργαλείου MrAgent σε διαφορετικές πλατφόρμες δείχνει την πρόθεση του RansomHouse να επεκτείνει τη δυνατότητα εφαρμογής του εργαλείου και να μεγιστοποιήσει τον αντίκτυπο των καμπανιών του όταν ο στόχος χρησιμοποιεί συστήματα Windows και Linux.

«Οι προσπάθειες για (περαιτέρω) αυτοματοποίηση των βημάτων που διαφορετικά εκτελούνται συχνά με μη αυτόματο τρόπο δείχνει τόσο το ενδιαφέρον όσο και την προθυμία της θυγατρικής που επιτίθεται να στοχεύσει μεγάλα δίκτυα», λέει η Trellix στην έκθεση.

Οι επιπτώσεις στην ασφάλεια εργαλείων όπως το MrAgent είναι σοβαρές, επομένως οι υπερασπιστές πρέπει να εφαρμόζουν ολοκληρωμένα και ισχυρά μέτρα ασφαλείας, συμπεριλαμβανομένων τακτικών ενημερώσεων λογισμικού, ισχυρών ελέγχων πρόσβασης, παρακολούθησης δικτύου και καταγραφής για την άμυνα έναντι τέτοιων απειλών.

VIA:

bleepingcomputer.com