Πώς επιλέγουν οι

ομάδες

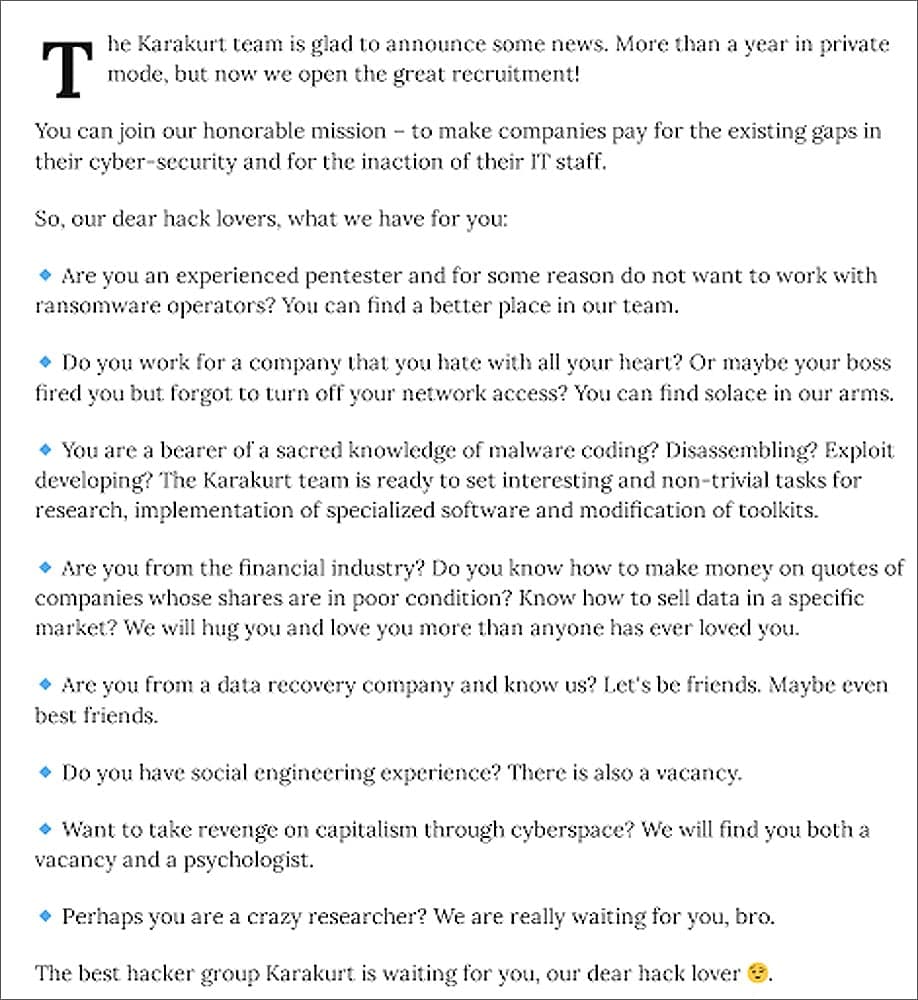

ransomware τους στόχους τους; Είναι μια ρητορική ερώτηση: στη συντριπτική πλειοψηφία των περιπτώσεων δεν το κάνουν. Οι

πλατφόρμες

ransomware-as-a-service (RaaS) και τα οικοσυστήματα θυγατρικών ransomware δεν λειτουργούν μόνα τους, αλλά αντίθετα, βασίζονται σε μια εξελιγμένη αλυσίδα εφοδιασμού για εγκλήματα στον κυβερνοχώρο που επιτρέπει την πρόσβαση σε εταιρικά περιβάλλοντα πληροφορικής.

Οι ομάδες ransomware και οι θυγατρικές εταιρείες σε πολλές περιπτώσεις δεν «επιλέγουν» στόχους, τους αγοράζουν.

Οι εισβολείς ransomware είναι καιροσκόποι εγκληματίες που εκμεταλλεύονται εύκολα προσβάσιμους στόχους, συχνά αξιοποιώντας τα αρχικά σημεία πρόσβασης που παρέχονται από άλλους εγκληματίες του κυβερνοχώρου, αντί να δημιουργούν οι ίδιοι αυτά τα σημεία πρόσβασης.

Τα τελευταία χρόνια, το οικοσύστημα του εγκλήματος στον κυβερνοχώρο έχει αυξηθεί σημαντικά σε μέγεθος, πολυπλοκότητα και πολυπλοκότητα. Όπως και η σύγχρονη οικονομία μας, υπάρχουν τώρα πολλές ανεξάρτητες αλυσίδες εφοδιασμού που λειτουργούν μαζί με περίπλοκες αλληλεξαρτήσεις.

Αυτό το άρθρο πρόκειται να εξετάσει πολλά μέρη του

εφοδιαστική αλυσίδα εγκλήματος στον κυβερνοχώρο

και παρέχουν το πλαίσιο για το πώς συνεργάζονται για να προκαλέσουν την έκρηξη στο έγκλημα στον κυβερνοχώρο που έχουμε δει τα τελευταία δύο χρόνια.

The Rise of Infostealer Malware

Σε πολλές περιπτώσεις, οι επιθέσεις ransomware ξεκινούν ως αποτέλεσμα “

κούτσουρα κλέφτη

», τεχνουργήματα μιας μόλυνσης από κακόβουλο λογισμικό πληροφορικής κλοπής. Τα τελευταία τρία χρόνια παρατηρήθηκε η εκρηκτική ανάπτυξη των infostealers, ενός τύπου κακόβουλου λογισμικού που κλέβει όλα τα διαπιστευτήρια του προγράμματος περιήγησης, τα cookies, τις πληροφορίες πορτοφολιού κρυπτονομισμάτων και άλλα ευαίσθητα δεδομένα από έναν μεμονωμένο κεντρικό υπολογιστή, τα εξάγει στην υποδομή C2 και στη συνέχεια τερματίζει μόνος του στο μηχάνημα.

Εξειδικευμένοι προμηθευτές κακόβουλου λογισμικού δημιουργούν και πωλούν παραλλαγές κακόβουλου λογισμικού πληροφορικής κλοπής σε κανάλια Telegram, συνήθως σε μοντέλο μηνιαίας ή εφ’ όρου ζωής.

Άλλοι φορείς απειλών αγοράζουν στη συνέχεια τις άδειες και διανέμουν το κακόβουλο λογισμικό μέσω σπασμένου λογισμικού, κακόβουλης διαφήμισης και ηλεκτρονικού ψαρέματος, προτού τελικά δημιουργήσουν έσοδα από τα αρχεία καταγραφής κλέφτη που προκύπτουν.

Ένα αρχείο καταγραφής κλοπής είναι ένα μεμονωμένο συμπιεσμένο αρχείο που περιέχει όλες τις παραπάνω πληροφορίες για έναν μόνο χρήστη.

Παράνομα κανάλια Telegram

είναι τα κύρια μέσα που χρησιμοποιούν οι φορείς απειλών για τη δημιουργία εσόδων από τα αρχεία καταγραφής τους. Τα δωρεάν κανάλια χρησιμεύουν ως «δείγματα» για να αποδείξουν ότι ο ηθοποιός έχει υψηλής αξίας και μοναδικά αρχεία καταγραφής. Πρόκειται για διαφημίσεις για συνδρομητικά κανάλια με περιορισμένο αριθμό μελών που τείνουν να έχουν αρχεία καταγραφής υψηλότερης αξίας.

Επί του παρόντος, η Flare έχει εντοπίσει και απορροφήσει πάνω από 46 εκατομμύρια αρχεία καταγραφής κλέφτη που διανέμονται στον σκοτεινό ιστό και στο Telegram, με κάθε αρχείο καταγραφής να περιέχει έως και εκατοντάδες διαπιστευτήρια χρήστη ανά μολυσμένη συσκευή.

Επί του παρόντος βλέπουμε περίπου 400.000 νέες μολύνσεις την εβδομάδα και υπολογίζουμε ότι περίπου το 5% περιέχει εταιρικά διαπιστευτήρια.

Οι Infostealers ενέχουν ιδιαίτερα οξύ κίνδυνο λόγω της παρουσίας cookies περιόδου λειτουργίας μέσα στο αρχείο καταγραφής κλέφτη. Τα ενεργά cookie περιόδου λειτουργίας μπορούν να χρησιμοποιηθούν για επιθέσεις επανάληψης περιόδου λειτουργίας, όπου ο ηθοποιός μπορεί να παρακάμψει τον έλεγχο ταυτότητας πολλαπλών παραγόντων.

Οι Infostealers αντιπροσωπεύουν έναν εξαιρετικά απλό και απλό μηχανισμό για την απόκτηση αρχικής πρόσβασης και την επιμονή στην εταιρική υποδομή και συστήματα πληροφορικής.

Ενώ υποπτευόμαστε ότι πολλές ομάδες ransomware και θυγατρικές εκμεταλλεύονται απευθείας την πρόσβαση που αποκτάται μέσω infostealers, πολλοί άλλοι επιλέγουν την υπηρεσία “λευκό γάντι” που

μεσίτες αρχικής πρόσβασης

προσφορά.

Το οικοσύστημα του Initial Access Broker

Οι μεσίτες αρχικής πρόσβασης είναι εξαιρετικά εξειδικευμένοι παράγοντες απειλών που επικεντρώνονται στην πραγματοποίηση των αρχικών σταδίων μιας επίθεσης, στην απόκτηση αρχικής πρόσβασης σε ένα εταιρικό περιβάλλον πληροφορικής και στην εδραίωση της επιμονής.

Αυτή η πρόσβαση στη συνέχεια πωλείται σε άλλους φορείς σε τρία μεγάλα φόρουμ σκοτεινού ιστού: Exploit, XSS και RAMP, σε μορφή στυλ δημοπρασίας ή πωλείται ιδιωτικά μέσω απευθείας μηνυμάτων σε υπάρχουσες σχέσεις.

Οι μεσίτες αρχικής πρόσβασης είναι μια σημαντική πηγή προμήθειας για ομάδες ransomware και θυγατρικές. Καταργούν ένα ουσιαστικό εμπόδιο στην είσοδο, ιδιαίτερα για τις θυγατρικές ransomware χαμηλής πολυπλοκότητας, καθιερώνοντας την προνομιακή πρόσβαση IT και στη συνέχεια δημοπρατώντας το.

Η πρωτότυπη έρευνα του Flare

έδειξε ότι οι διαμεσολαβητές αρχικής πρόσβασης παραβίασαν περισσότερες από 500 εταιρείες το

2023

, στοχεύουν δυσανάλογα οργανισμούς που βρίσκονται σε χώρες του ΝΑΤΟ και ότι οι υποδομές ζωτικής σημασίας που διακυβεύονται πωλούνται έναντι ενός ασφάλιστρου.

Η Flare έχει δει άμεσες ενδείξεις ότι οι μεσίτες αρχικής πρόσβασης αγόρασαν “κούτσουρα κλέφτη χύμα”. Αυτά τα αρχεία καταγραφής μπορούν στη συνέχεια να περάσουν από κόσκινο για να εντοπιστούν διαπιστευτήρια υψηλής αξίας, όπως εταιρικά μηνύματα ηλεκτρονικού ταχυδρομείου, πύλες SSO και περιβάλλοντα ανάπτυξης.

Εκμετάλλευση πρόσβασης: Ομάδες και συνεργάτες Ransomware

Η οικονομία ransomware συνεχίζει να αυξάνεται σε πολυπλοκότητα και πολυπλοκότητα. Περισσότερες από 50 ομάδες ransomware είναι γνωστό ότι λειτουργούν σήμερα, με πολλές από αυτές να εκφορτώνουν εργασίες σε θυγατρικές.

Οι θυγατρικές εταιρείες ransomware αξιοποιούν την αναγνώριση ονόματος και το λογισμικό που παρέχεται από την ευρύτερη ομάδα σε αντάλλαγμα για να παρέχουν στον όμιλο μείωση του κέρδους.

Οι θυγατρικές διαδραματίζουν κρίσιμο ρόλο στο οικοσύστημα. Οι αρμόδιοι συνεργάτες επιτρέπουν σε μια ομάδα ransomware να επικεντρωθεί στην ανάπτυξη όλο και πιο εξελιγμένου κώδικα ransomware και στην τελειοποίηση τεχνικών εκβιασμού.

Αυτή η εξειδίκευση ρόλων δημιουργεί αποτελεσματικότητα σε ολόκληρη την εγκληματική οργάνωση, με αποτέλεσμα περισσότερες επιθέσεις, περισσότερες πληρωμές και μεγαλύτερα κίνητρα.

Οι καθιερωμένες ομάδες ransomware συχνά ανταγωνίζονται πάνω από κορυφαίες θυγατρικές, καθώς τα επιτυχημένα λύτρα μεγάλων εταιρειών μπορούν να αποφέρουν εκατοντάδες χιλιάδες δολάρια μέσα σε λίγες μέρες.

Αυτός ο ανταγωνισμός φάνηκε εύκολα κατά τη διάρκεια του πρόσφατου επεισοδίου στο ρωσικό σκοτεινό web φόρουμ XSS, στο οποίο η LockBit κατηγόρησε τον αρχηγό του CL0P ότι τον έβαλε να συλληφθεί από την FSB και ακόμη και να δηλητηριαστεί από πολώνιο.

Το οικοσύστημα του εγκλήματος στον κυβερνοχώρο είναι περίπλοκο και αυτό που έχουμε λεπτομερώς εδώ είναι μόνο μια πολύ σύντομη και υψηλού επιπέδου επισκόπηση μιας σημαντικής και αναπτυσσόμενης οικονομίας που εκτείνεται σε φόρουμ TOR, Telegram, άλλα

μέσα κοινωνικής δικτύωσης

, ακόμη και καθαρούς διαδικτυακούς ιστότοπους.

Η δημιουργία ενός ισχυρού εταιρικού προγράμματος διαχείρισης συνεχούς έκθεσης σε απειλές (CTEM), ικανό να διαταράξει κάθε πτυχή της εφοδιαστικής αλυσίδας του εγκλήματος στον κυβερνοχώρο, είναι ζωτικής σημασίας στο σημερινό περιβάλλον.

Εντοπίστε και διορθώστε τα κούτσουρα κλέφτη με το Flare

Η Φλόγα

Διαχείριση έκθεσης σε συνεχή απειλή (TEM

)

Η λύση εξουσιοδοτεί τους οργανισμούς να εντοπίζουν προληπτικά, να ιεραρχούν και να μετριάζουν τους τύπους εκθέσεων που συνήθως εκμεταλλεύονται οι φορείς απειλών.

Η πλατφόρμα μας σαρώνει αυτόματα τον καθαρό και σκοτεινό ιστό και τα παράνομα κανάλια Telegram 24 ώρες το 24ωρο, 7 ημέρες την εβδομάδα, για να ανακαλύψει άγνωστα συμβάντα, να ιεραρχήσει τους κινδύνους και να προσφέρει αξιόπιστες πληροφορίες που μπορείτε να χρησιμοποιήσετε άμεσα για να βελτιώσετε την ασφάλεια.

Το Flare ενσωματώνεται στο πρόγραμμα ασφαλείας σας σε 30 λεπτά και συχνά αντικαθιστά πολλά

SaaS

και εργαλεία ανοιχτού κώδικα.

Μάθετε περισσότερα κάνοντας εγγραφή στο δικό μας

δωρεάν δοκιμή

.

Χορηγός και συγγραφή από

Φωτοβολίδα

.

VIA:

bleepingcomputer.com