Ο υποτιθέμενος πηγαίος κώδικας για την τρίτη επανάληψη του ransomware Knight προσφέρεται προς πώληση σε έναν μόνο αγοραστή σε φόρουμ χάκερ από έναν εκ

πρόσωπο

της επιχείρησης.

Το Knight ransomware κυκλοφόρησε στα τέλη Ιουλίου 2023 ως νέα επωνυμία της λειτουργίας

Cyclops

, στοχεύοντας συστήματα Windows, macOS και

Linux

/ESXi.

Κέρδισε κάποια έλξη επειδή παρείχε info-stealers και μια «lite» έκδοση του

κρυπτο

γραφητή του για θυγατρικές χαμηλότερης βαθμίδας που επιτέθηκαν σε μικρότερους οργανισμούς.

Αναλυτές απειλών σε εταιρεία πληροφοριών στον κυβερνοχώρο

ΚΕΛΑ

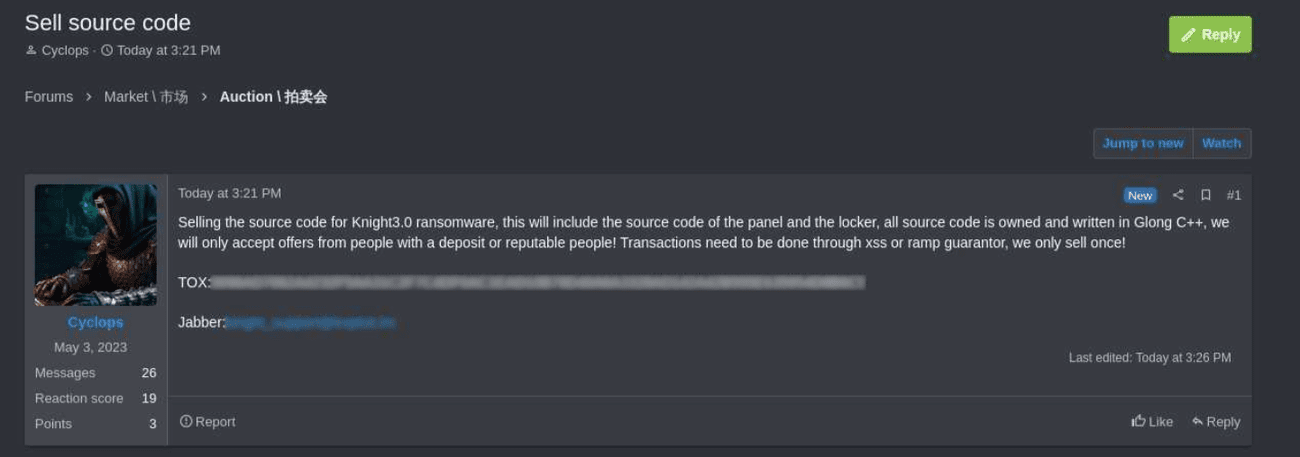

εντόπισε τη διαφήμιση πριν από δύο ημέρες που δημοσιεύτηκε στα φόρουμ RAMP από κάποιον που χρησιμοποιεί το ψευδώνυμο Cyclops, γνωστός ως εκπρόσωπος της συμμορίας ransomware Knight.

Ανάρτηση έκπτωσης στα φόρουμ RAMP

(ΚΕΛΑ)

“Πουλώντας τον πηγαίο κώδικα για το Knight 3.0 ransomware, αυτό θα περιλαμβάνει τον πηγαίο κώδικα του πίνακα και του ντουλαπιού, όλος ο πηγαίος κώδικας ανήκει και γράφεται σε Glong C++”, λέει ο Cyclops στην ανάρτηση.

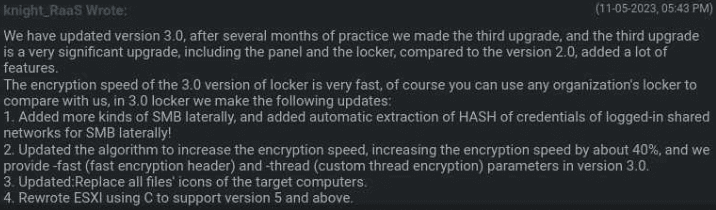

Η έκδοση 3.0 του ντουλαπιού Knight κυκλοφόρησε στις 5 Νοεμβρίου 2023, με 40% ταχύτερη κρυπτογράφηση, μια νέα μονάδα ESXi για προσθήκη υποστήριξης για πιο πρόσφατες εκδόσεις του hypervisor και διάφορες άλλες βελτιώσεις.

Ανακοίνωση έκδοσης 3.0

(ΚΕΛΑ)

Ο παράγοντας της απειλής δεν διευκρίνισε τιμή, αλλά τόνισε ότι ο πηγαίος κώδικας θα πωληθεί μόνο σε έναν μόνο αγοραστή, διατηρώντας την αξία του ως ιδιωτικό εργαλείο.

Η Cyclops είπε ότι θα δώσει προτεραιότητα σε αξιόπιστους χρήστες με κατάθεση και ότι η αγορά θα πραγματοποιηθεί μέσω ενός εγγυητή συναλλαγής είτε στο φόρουμ χάκερ RAMP είτε στο XSS.

Ο πωλητής έχει δημοσιεύσει διευθύνσεις επικοινωνίας για υπηρεσίες ανταλλαγής μηνυμάτων Jabber και TOX για πιθανούς αγοραστές για να επικοινωνήσουν και να διαπραγματευτούν μια τελική συμφωνία.

Η KELA είπε στο BleepingComputer ότι το Jabber είναι νέο, αλλά το TOX ID που αναφέρεται στη δημοσίευση του φόρουμ είναι γνωστό και έχει συσχετιστεί προηγουμένως με τον Knight, γεγονός που προσθέτει νομιμότητα στην πώληση.

Ο λόγος πίσω από την πώληση του πηγαίου κώδικα για το Knight ransomware παραμένει ασαφής, αλλά τα εργαλεία παρακολούθησης σκοτεινού ιστού του KELA δεν έχουν καταγράψει καμία δραστηριότητα από τους εκπροσώπους του Knight σε διάφορα φόρουμ από τον Δεκέμβριο του 2023.

Επίσης, η πύλη εκβιασμού θυμάτων της λειτουργίας ransomware είναι επί του παρόντος εκτός σύνδεσης, με το τελευταίο θύμα να αναφέρεται στις 8 Φεβρουαρίου. Από τον Ιούλιο του 2023, ο Knight ισχυρίστηκε ότι είχε παραβιάσει 50 οργανισμούς.

Με βάση τις λεπτομέρειες από το KELA, η λειτουργία ransomware Knight φαίνεται να έχει μείνει ανενεργή εδώ και λίγο καιρό, επομένως είναι πιθανό η ομάδα να θέλει να κλείσει τα καταστήματα και να πουλήσει τα περιουσιακά της στοιχεία.

VIA:

bleepingcomputer.com