Οι φορείς

απε

ιλών εκμεταλλεύονται ένα πρόγραμμα επεξ

εργασία

ς CMS που διακόπηκε πριν από 14 χρόνια για να θέσει σε κίνδυνο την εκπαίδευση και τις κυβερνητικές οντότητες σε όλο τον κόσμο για να δηλητηριάσουν τα αποτελέσματα αναζήτησης με κακόβουλους ιστότοπους ή απάτες.

Ανοιχτές ανακατευθύνσεις είναι όταν οι ιστότοποι, είτε σκόπιμα είτε λόγω ελαττώματος, επιτρέπουν αυθαίρετα αιτήματα ανακατεύθυνσης που οδηγούν

του

ς χρήστες από τον αρχικό ιστότοπο σε μια εξωτερική διεύθυνση URL χωρίς επαρκή επικύρωση ή ελέγχους ασφαλείας.

Για παράδειγμα, εάν υπήρχε μια διεύθυνση URL στη διεύθυνση https://www.example.com/?redirect= που ανακατευθύνει τους επισκέπτες στην καθορισμένη διεύθυνση URL και οποιοσδήποτε μπορούσε να τροποποιήσει αυτήν τη διεύθυνση URL σε έναν ιστότοπο της επιλογής του, θα ληφθεί υπόψη μια ανοιχτή ανακατεύθυνση.

Οι εισβολείς κάνουν κατάχρηση αυτών των ανοιχτών ανακατευθύνσεων για να εκτελέσουν επιθέσεις phishing, να διανείμουν κακόβουλο λογισμικό ή να εξαπατήσουν χρήστες ενώ φαίνεται ότι προέρχονται από νόμιμους τομείς. Καθώς οι διευθύνσεις URL φιλοξενούνται σε αξιόπιστους τομείς, ενδέχεται να τους επιτρέψει να παρακάμψουν τα φίλτρα URL που χρησιμοποιούνται από

προϊόντα

ασφαλείας.

Επιπλέον, οι

ανιχνευτές

μηχανών αναζήτησης ευρετηριάζουν τις ανακατευθύνσεις και τις απαριθμούν στα αποτελέσματα της Αναζήτησης Google, καθιστώντας τις μια αποτελεσματική στρατηγική για εκστρατείες δηλητηρίασης SEO, αξιοποιώντας έναν αξιόπιστο τομέα για την κατάταξη κακόβουλων διευθύνσεων URL υψηλότερα για συγκεκριμένα ερωτήματα.

Επειδή οι ανοιχτές διευθύνσεις URL ανακατεύθυνσης δεν φιλοξενούν απευθείας το κακόβουλο περιεχόμενο, αλλά απλώς δείχνουν σε αυτό, μπορούν να παραμείνουν ενεργές και ορατές στα αποτελέσματα αναζήτησης για μεγάλο χρονικό διάστημα μέχρι να αναφερθούν για κατάργηση.

Ωστόσο, πολλές εταιρείες, συμπεριλαμβανομένων

Google

και

Microsoft

μην θεωρείτε τις ανοιχτές ανακατευθύνσεις ως ελάττωμα και ενδέχεται να μην τις διορθώσετε εκτός εάν οδηγήσουν σε πιο σοβαρή ευπάθεια.

Στόχευση παλιάς προσθήκης

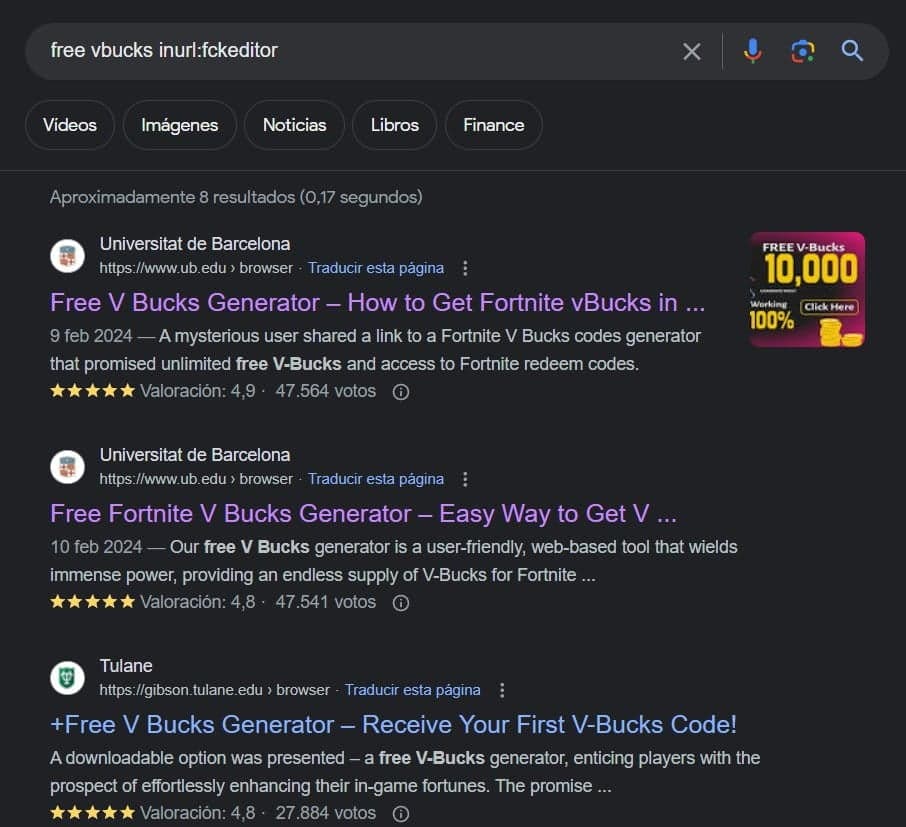

Ερευνήτρια κυβερνοασφάλειας

@g0njxa

ανακάλυψε την κακόβουλη καμπάνια ανακατεύθυνσης αφού είδε τα αποτελέσματα της Αναζήτησης Google για γεννήτριες «Free V Bucks» (νόμισμα στο παιχνίδι Fortnite) που φιλοξενούνται σε πανεπιστημιακούς ιστότοπους.

Κακόβουλα αποτελέσματα αναζήτησης Google

(@g0njxa)

Τα ανοιχτά αιτήματα ανακατεύθυνσης που χρησιμοποιούνται από τους εισβολείς σε αυτήν την καμπάνια σχετίζονται με το FCKeditor, ένα άλλοτε δημοφιλές πρόγραμμα επεξεργασίας κειμένου ιστού που επιτρέπει στους χρήστες να επεξεργάζονται περιεχόμενο HTML απευθείας σε μια ιστοσελίδα.

Αίτημα για εκμετάλλευση του ελαττώματος ανοιχτής ανακατεύθυνσης

(@g0njxa)

Το 2009, το FCKeditor μετονομάστηκε και ανανεώθηκε σημαντικά, με αποτέλεσμα την κυκλοφορία του CKEditor, το οποίο χρησιμοποιεί μια πιο σύγχρονη βάση κώδικα, προσφέρει βελτιωμένη χρηστικότητα και συμβατότητα με τα σύγχρονα πρότυπα ιστού και υποστηρίζεται επίσης ενεργά από τον προγραμματιστή του.

Σε ένα

νήμα στο Twitter

το g0njxa παραθέτει τους διάφορους οργανισμούς που στοχεύουν αυτή η καμπάνια, στοχεύοντας κυρίως εκπαιδευτικά ιδρύματα, όπως το MIT, το Πανεπιστήμιο Columbia, το Universitat de Barcelona, το Auburn University, το University of Washington, το Purdue, το Tulane, το Universidad Central del Ecuador και το University of Hawaiʻi.

Ωστόσο, η καμπάνια στοχεύει επίσης κυβερνητικούς και εταιρικούς ιστότοπους που χρησιμοποιούν το ξεπερασμένο πρόσθετο FCKeditor, συμπεριλαμβανομένων του κυβερνητικού ιστότοπου της Βιρτζίνια, του Ώστιν, του κυβερνητικού ιστότοπου του Τέξας, του κυβερνητικού ιστότοπου της Ισπανίας και του Χρυσού Οδηγού Καναδά.

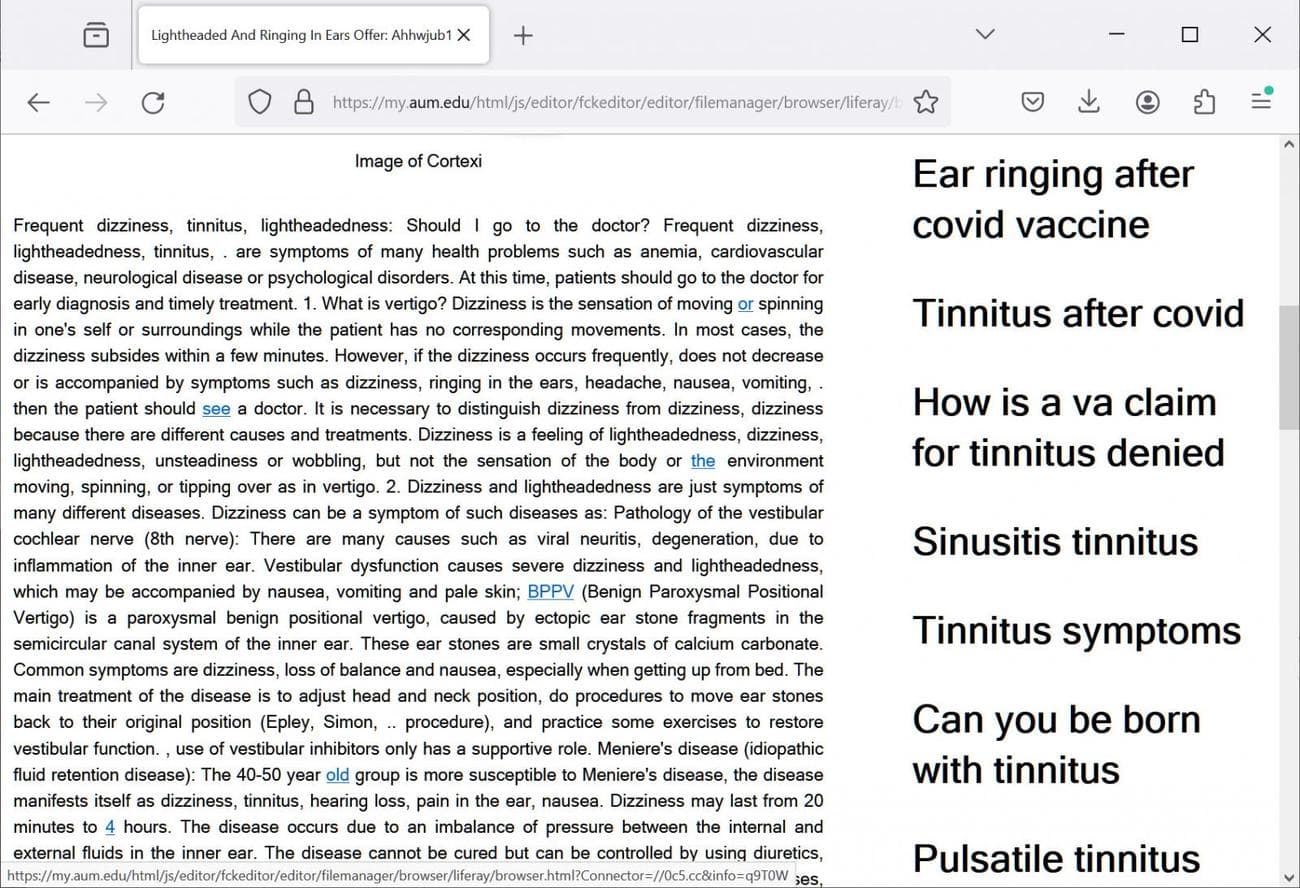

Από τις δοκιμές του BleepingComputer, ανακαλύψαμε ότι οι παραβιασμένες παρουσίες του FCKeditor χρησιμοποιούν έναν συνδυασμό στατικών σελίδων HTML και ανακατευθύνσεων σε κακόβουλους ιστότοπους.

Οι στατικές σελίδες HTML ανοίγουν κάτω από τον νόμιμο τομέα και χρησιμοποιούνται για να δηλητηριάσουν τη μηχανή αναζήτησης με κακόβουλα αποτελέσματα.

Για παράδειγμα, ένας από τους συνδέσμους στο Google πηγαίνει στην παρουσία του FCKeditor στον ιστότοπο aum.edu, όπου μια σελίδα HTML προσποιείται ότι είναι ένα άρθρο ειδήσεων σχετικά με θεραπείες κατά των εμβοών.

Ωστόσο, το άρθρο έχει σχεδιαστεί για να προωθεί άλλες σελίδες περιεχομένου στην παραβιασμένη παρουσία του FCKeditor που είναι εγκατεστημένη στον ιστότοπο του AUM, έτσι ώστε η Google να ευρετηριάζει τις σελίδες. Μόλις αυτές οι σελίδες ταξινομηθούν στις μηχανές αναζήτησης, οι παράγοντες της απειλής πιθανότατα θα τις ανταλλάξουν με ανακατευθύνσεις σε κακόβουλους ιστότοπους.

Στατική σελίδα HTML που χρησιμοποιείται για δηλητηρίαση SEO

Πηγή: BleepingComputer

Άλλες διευθύνσεις URL σε αυτήν την καμπάνια θα κάνουν απλώς κατάχρηση του FCKeditor για να ανακατευθύνουν τους επισκέπτες σε ιστότοπους απάτης, άρθρα ψευδών ειδήσεων, σελίδες ηλεκτρονικού ψαρέματος (phishing), ιστότοπους βοήθειας για παραβίαση ή κακόβουλες επεκτάσεις προγράμματος περιήγησης.

Ο κατασκευαστής λογισμικού απάντησε στην αναφορά της καμπάνιας ανοιχτών ανακατευθύνσεων στο X, λέγοντας ότι το FCKeditor έχει καταργηθεί από το 2010 και κανείς δεν πρέπει να το χρησιμοποιεί πια.

Δυστυχώς, δεν είναι ασυνήθιστο να βλέπουμε πανεπιστημιακούς και κυβερνητικούς ιστότοπους να χρησιμοποιούν λογισμικό που έχει διακοπεί για μεγάλο χρονικό διάστημα, σε αυτήν την περίπτωση, πάνω από 13 χρόνια.

Στο παρελθόν, είδαμε παρόμοιες καμπάνιες όπου οι φορείς απειλών έκαναν κατάχρηση ανοιχτών ανακατευθύνσεων σε κυβερνητικούς ιστότοπους για να ανακατευθύνουν τους χρήστες σε ψεύτικους ιστοτόπους OnlyFans και ενηλίκων.

VIA:

bleepingcomputer.com