Μια τεράστια καμπάνια διαφημιστικής απάτης με το όνομα “SubdoMailing” χρησιμοποιεί πάνω από 8.000 νόμιμους τομείς διαδικτύου και 13.000 υποτομείς για την αποστολή έως και πέντε εκατομμυρίων email την ημέρα για τη δημιουργία εσόδων μέσω απάτης και κακόβουλης διαφήμισης.

Η καμπάνια ονομάζεται «SubdoMailing, καθώς οι δράστες απειλών κλέβουν εγκαταλελειμμένους υποτομείς και τομείς που ανήκουν σε γνωστές εταιρείες για να στείλουν τα κακόβουλα email τους.

Καθώς αυτοί οι τομείς ανήκουν σε αξιόπιστες εταιρείες, κερδίζουν το πλεονέκτημα ότι μπορούν να παρακάμψουν τα φίλτρα ανεπιθύμητης αλληλογραφίας και, σε ορισμένες περιπτώσεις, να επωφεληθούν από τις διαμορφωμένες πολιτικές ηλεκτρονικού ταχυδρομείου SPF και DKIM που λένε στις ασφαλείς πύλες ηλεκτρονικού ταχυδρομείου ότι τα μηνύματα ηλεκτρονικού ταχυδρομείου είναι νόμιμα και όχι ανεπιθύμητα.

Ορισμένες αξιόλογες επωνυμίες που έπεσαν θύματα αυτής της εκστρατείας πειρατείας τομέα περιλαμβάνουν τα MSN, VMware, McAfee, The Economist, Cornell University, CBS, NYC.gov, PWC, Pearson, Better Business Bureau, Unicef, ACLU, Symantec, Java.net, Marvel, και

eBay

.

Αυτές οι διάσημες μάρκες προσδίδουν άθελά τους νομιμότητα στα δόλια μηνύματα ηλεκτρονικού ταχυδρομείου και τα βοηθούν να περάσουν από φίλτρα ασφαλείας.

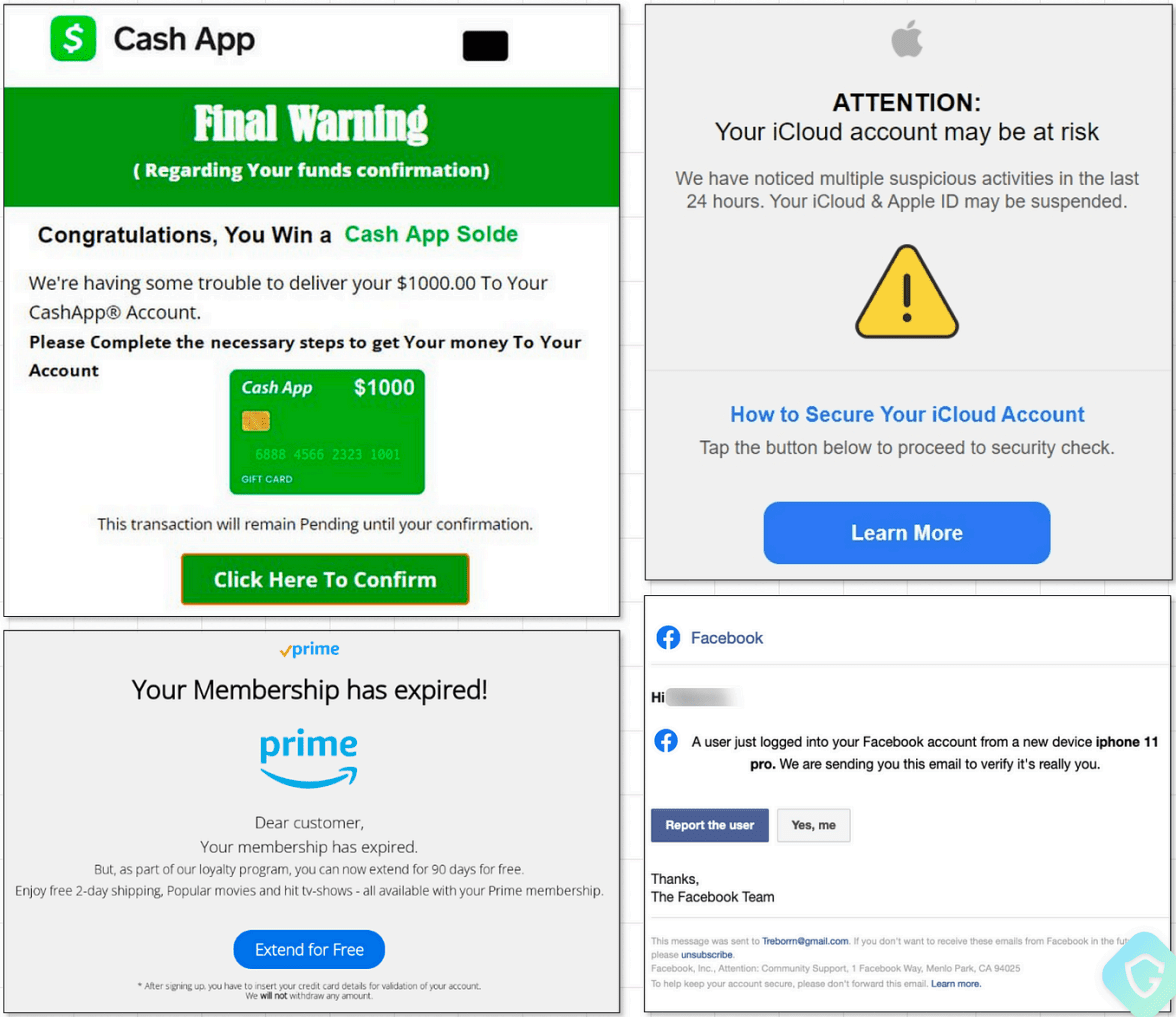

Κάνοντας κλικ στα ενσωματωμένα κουμπιά στα μηνύματα ηλεκτρονικού ταχυδρομείου οδηγούν τους χρήστες σε μια σειρά ανακατευθύνσεων, δημιουργώντας έσοδα για τους παράγοντες της απειλής μέσω δόλιων προβολών διαφημίσεων. Τελικά, ο χρήστης καταλήγει σε ψεύτικα δώρα, σαρώσεις ασφαλείας, έρευνες ή απάτες συνεργατών.

Εργαστήρια Guardio

Οι

ερευνητές

Nati Tal και Oleg Zaytsev ανακάλυψαν την καμπάνια διαφημιστικής απάτης και ανέφεραν ότι η επιχείρηση βρίσκεται σε εξέλιξη από το 2022.

Παραδείγματα απατηλών email

Πηγή: Guardio Labs

Παραβίαση τομέων για ανεπιθύμητη αλληλογραφία

Η έρευνα του Guardio Labs ξεκίνησε με τον εντοπισμό ασυνήθιστων μοτίβων στα μεταδεδομένα email, τα οποία οδήγησαν στην ανα

κάλυψη

μιας τεράστιας επιχείρησης πειρατείας υποτομέων.

Μια μελέτη περίπτωσης ενός email που έχει λάβει ψευδώς εξουσιοδότηση από το MSN δείχνει την ποικιλία των τακτικών που χρησιμοποιούνται από τους εισβολείς για να κάνουν τα email τους να φαίνονται νόμιμα και να αποφεύγουν μπλοκ, συμπεριλαμβανομένης της κατάχρησης ελέγχων SPF (Sender

Policy

Framework), DKIM (DomainKeys Identified Mail) και DMARC (Domain). πρωτόκολλα ελέγχου ταυτότητας μηνυμάτων, αναφοράς και συμμόρφωσης).

Αυτές οι πολιτικές ηλεκτρονικού ταχυδρομείου χρησιμοποιούνται για να αποδείξουν την ασφάλεια των πυλών ηλεκτρονικού ταχυδρομείου ότι ο αποστολέας ενός email είναι νόμιμος και δεν πρέπει να αντιμετωπίζεται ως ανεπιθύμητο.

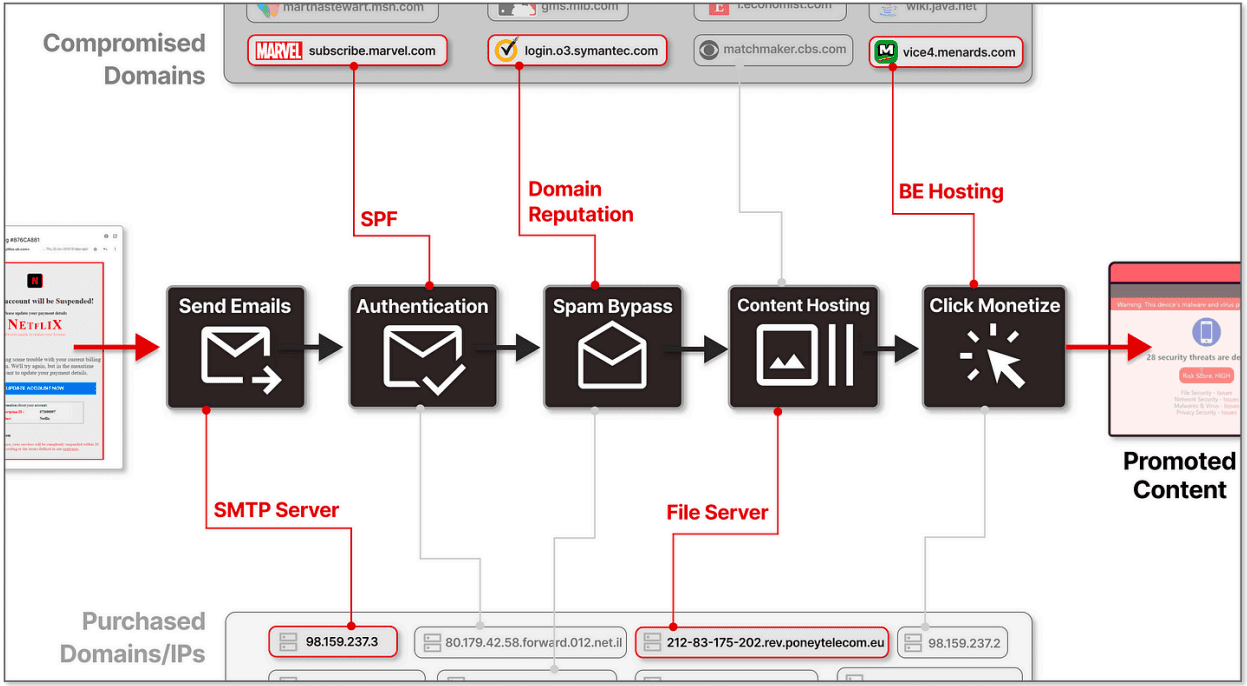

Τακτική που συνδυάζει ο ηθοποιός απειλής

Πηγή: Guardio Labs

Η καμπάνια SubdoMailing στοχεύει τομείς και υποτομείς αξιόπιστων οργανισμών, προσπαθώντας να τους παραβιάσει κυρίως μέσω της πειρατείας CNAME και της εκμετάλλευσης αρχείων SPF.

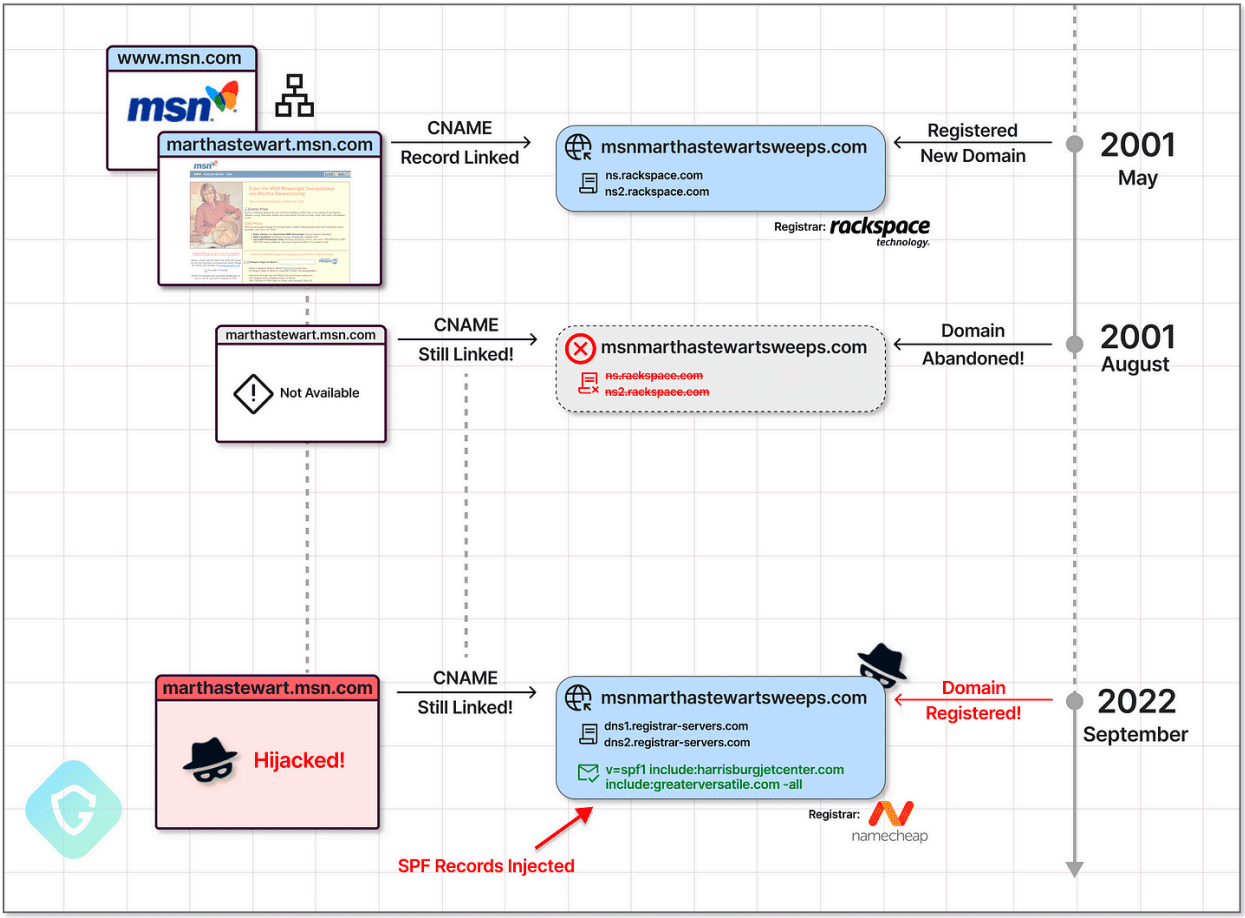

Στις επιθέσεις CNAME, οι παράγοντες απειλών πραγματοποιούν σάρωση για υποτομείς αξιόπιστων εμπορικών σημάτων με εγγραφές CNAME που παραπέμπουν σε εξωτερικούς τομείς που δεν είναι πλέον καταχωρημένοι. Στη συνέχεια καταχωρούν οι ίδιοι αυτούς τους τομείς μέσω της υπηρεσίας NameCheap.

Παραβίαση ευάλωτων υποτομέων

Πηγή: Guardio Labs

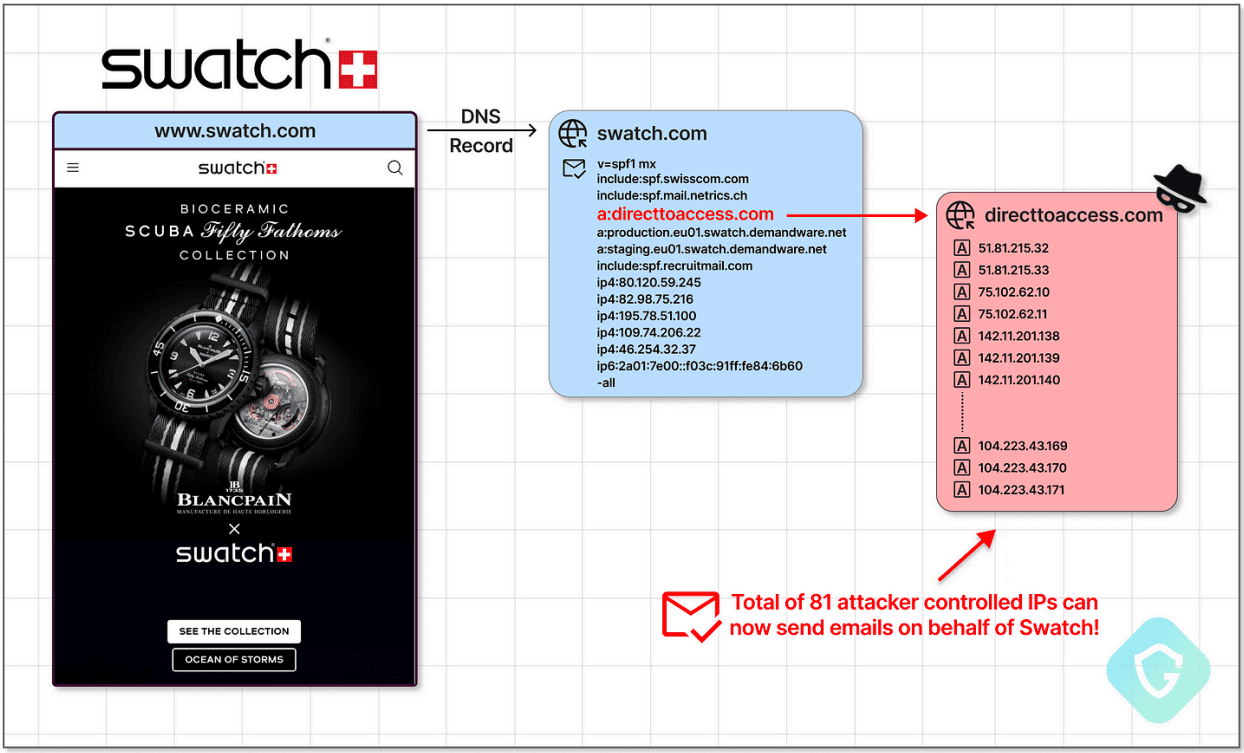

Η δεύτερη μέθοδος περιλαμβάνει την εξέταση των εγγραφών SPF των τομέων προορισμού που χρησιμοποιούν την επιλογή διαμόρφωσης “include:” που δείχνει σε εξωτερικούς τομείς που δεν είναι πλέον καταχωρημένοι.

Η επιλογή συμπερίληψη SPF χρησιμοποιείται για την εισαγωγή επιτρεπόμενων αποστολέων email από τον εξωτερικό τομέα, ο οποίος βρίσκεται πλέον υπό τον έλεγχο του παράγοντα απειλής.

Οι εισβολείς καταχωρούν αυτούς τους τομείς και στη συνέχεια αλλάζουν τις εγγραφές SPF για να εξουσιοδοτήσουν τους δικούς τους κακόβουλους διακομιστές email. Αυτό κάνει τα μηνύματα ηλεκτρονικού ταχυδρομείου του παράγοντα απειλής να φαίνεται ότι προέρχονται νόμιμα από έναν αξιόπιστο τομέα, όπως το MSN.

Υπερπειρατεία με βάση το SPF

Πηγή: Guardio Labs

Η λειτουργία γενικά αξιοποιεί τους τομείς που έχουν παραβιαστεί για την αποστολή ανεπιθύμητων μηνυμάτων ηλεκτρονικού ταχυδρομείου και ηλεκτρονικού ψαρέματος, τη φιλοξενία σελίδων ηλεκτρονικού ψαρέματος ή τη φιλοξενία παραπλανητικού διαφημιστικού περιεχομένου.

Μια τεράστια εκστρατεία

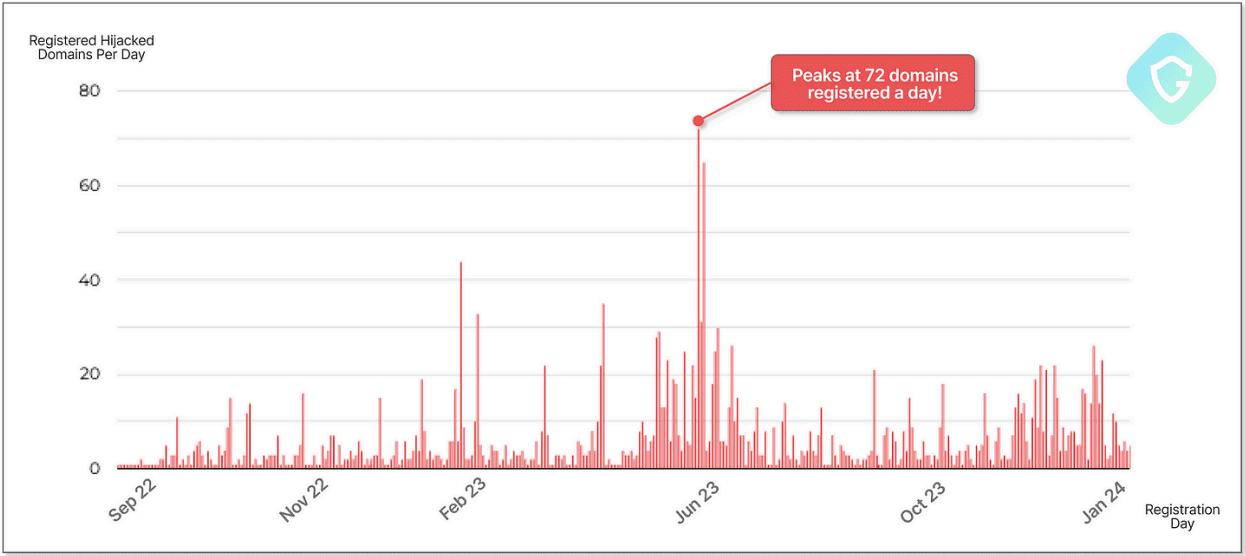

Η Guardio Labs αποδίδει την καμπάνια σε έναν παράγοντα απειλών που αποκαλούν “ResurrecAds”, ο οποίος σαρώνει συστηματικά τον ιστό για τομείς που μπορούν να παραβιαστούν, εξασφαλίζοντας νέους κεντρικούς υπολογιστές και διευθύνσεις IP και πραγματοποιώντας στοχευμένες αγορές τομέα.

Ο παράγοντας απειλών ανανεώνει συνεχώς ένα τεράστιο δίκτυο τομέων που έχουν παραβιαστεί και αποκτηθεί, διακομιστές SMTP και διευθύνσεις IP για να διατηρήσει την κλίμακα και την πολυπλοκότητα της λειτουργίας.

Καθημερινή δραστηριότητα εγγραφής τομέα

Πηγή: Guardio Labs

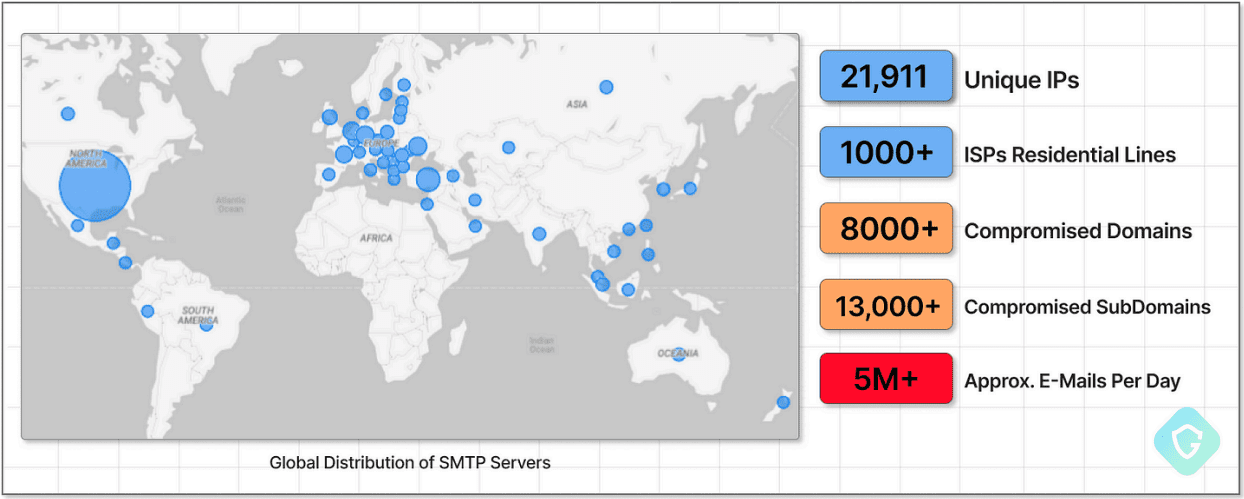

Η Guardio Labs λέει ότι το SubdoMailing χρησιμοποιεί σχεδόν 22.000 μοναδικές IP, χίλιες από τις οποίες φαίνεται να είναι οικιακές πληρεξούσιες.

Επί του παρόντος, η καμπάνια λειτουργεί μέσω διακομιστών SMTP που διανέμονται παγκοσμίως και έχουν ρυθμιστεί να διαδίδουν δόλια μηνύματα ηλεκτρονικού ταχυδρομείου μέσω ενός τεράστιου δικτύου 8.000 τομέων και 13.000 υποτομέων.

Λειτουργικό μέγεθος του SubdoMailing

Πηγή: Guardio Labs

Ο αριθμός των email που επιτυγχάνουν στόχους ξεπερνά τα 5.000.000 καθημερινά. Ενώ το κέρδος του εισβολέα από αυτό είναι αδύνατο να εκτιμηθεί, η κλίμακα της λειτουργίας και ο όγκος των δόλιων μηνυμάτων ηλεκτρονικού ταχυδρομείου είναι αναμφισβήτητα τεράστια.

Η Guardio Labs δημιούργησε ένα

Ιστότοπος ελέγχου SubdoMailing

που μπορεί να επιτρέψει στους κατόχους τομέα να εντοπίσουν εάν η επωνυμία τους γίνεται κατάχρηση και να λάβουν μέτρα για να την σταματήσουν ή να την αποτρέψουν.

VIA:

bleepingcomputer.com