Παρατηρήθηκε μια ομάδα hacking

που

παρακολουθήθηκε ως «UAC-0184» που χρησιμοποιεί αρχεία στεγανογραφικών εικόνων για να παραδώσει τον trojan απομακρυσμένης πρόσβασης Remcos (RAT) στα συστήματα μιας ουκρανικής οντότητας που λειτουργεί στη Φινλανδία.

Οι UAC-0184 είναι παράγοντες

απε

ιλών που είδε την

Trend Micro

να πραγματοποιούν επιθέσεις στα τέλη του 2023 κατά των Ενόπλων Δυνάμεων της Ουκρανίας, χρησιμοποιώντας επίσης το ίδιο

κακόβουλο λογισμικό

.

Η τελευταία δραστηριότητα της ομάδας απειλών, η οποία ξεκίνησε στις αρχές Ιανουαρίου 2024 και εντοπίστηκε από αναλυτές της Morphisec, δείχνει ότι έχουν επεκταθεί σε οργανισμούς εκτός Ουκρανίας που συνδέονται με τον στρατηγικό τους στόχο.

Η Morphisec επέλεξε να μην παράσχει τεχνικές πληροφορίες ή συγκεκριμένες λεπτομέρειες για το θύμα λόγω εμπιστευτικότητας, αλλά παρόλα αυτά μοιράστηκε ορισμένα δεδομένα σχετικά με τις χρησιμοποιούμενες μεθόδους επίθεσης.

Χρήση εικόνων για τη φόρτωση κακόβουλου λογισμικού

Η Steganography είναι μια καλά τεκμηριωμένη αλλά σπάνια τακτική που περιλαμβάνει την κωδικοποίηση κακόβουλου κώδικα στα δεδομένα pixel των εικόνων για να αποφευχθεί η ανίχνευση από λύσεις που χρησιμοποιούν κανόνες που βασίζονται στην υπογραφή.

Συνήθως, τα μικρά κομ

μάτια

ωφέλιμου φορτίου στα εικονοστοιχεία της εικόνας δεν οδηγούν σε αλλοιωμένη εμφάνιση εικόνας, αλλά στην περίπτωση που βλέπει η Morphisec, η εικόνα φαίνεται εμφανώς παραμορφωμένη.

Κακόβουλη εικόνα PNG που περιέχει ενσωματωμένο κώδικα

(Morphisec)

Αυτή η παραμόρφωση, ωστόσο, θα ήταν επιζήμια για τους εισβολείς μόνο στην περίπτωση χειροκίνητου ελέγχου, και αν υποτεθεί ότι δεν υπάρχει καμία, εξακολουθεί να λειτουργεί για την αποφυγή εντοπισμού από αυτοματοποιημένα προϊόντα ασφαλείας.

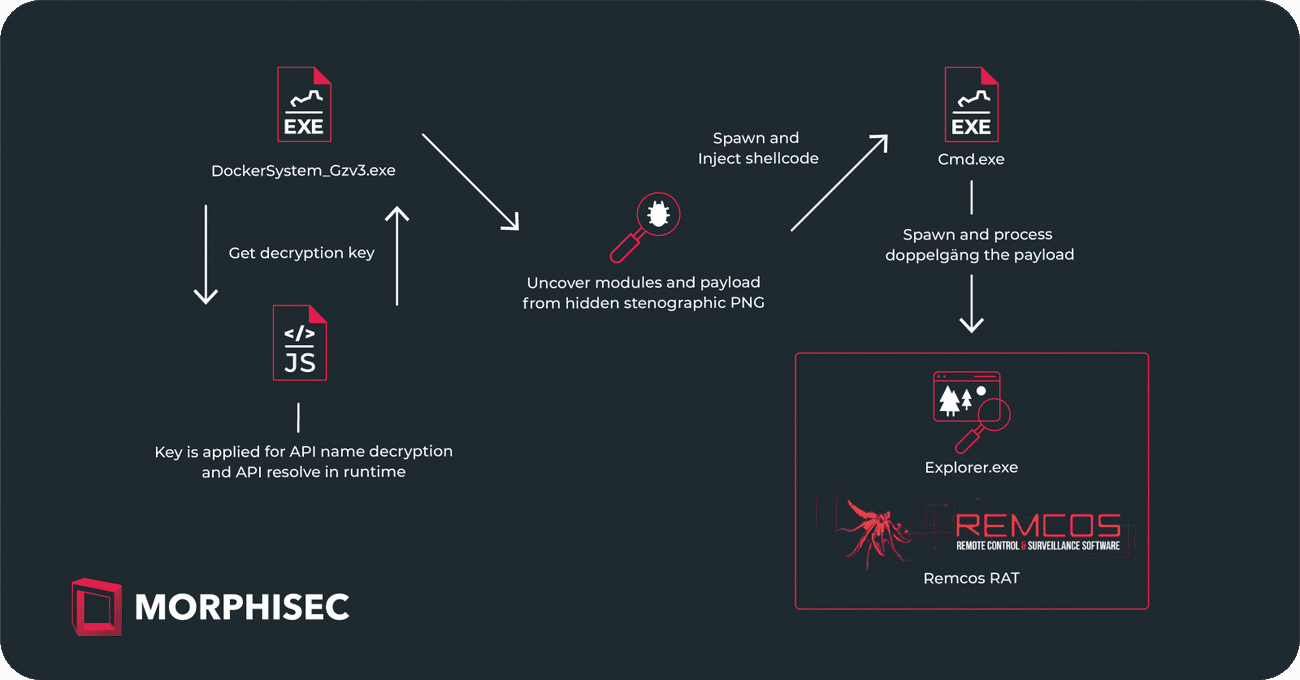

Η αλυσίδα επίθεσης που παρατήρησε η Morphisec ξεκινά με ένα προσεκτικά κατασκευασμένο ηλεκτρονικό μήνυμα ηλεκτρονικού ψαρέματος που υποτίθεται ότι προέρχεται από την 3η ξεχωριστή ταξιαρχία επίθεσης της Ουκρανίας ή τις Ισραηλινές Αμυντικές Δυνάμεις.

Παραπλανημένοι παραλήπτες που ανοίγουν το συνημμένο αρχείο συντόμευσης ενεργοποιούν μια αλυσίδα μόλυνσης που εκκινεί ένα εκτελέσιμο αρχείο (DockerSystem_Gzv3.exe), το οποίο με τη σειρά του ενεργοποιεί ένα αρθρωτό πρόγραμμα φόρτωσης κακόβουλου λογισμικού που ονομάζεται “IDAT”.

“Διακρίνεται από τη σπονδυλωτή αρχιτεκτονική του, το IDAT χρησιμοποιεί μοναδικά χαρακτηριστικά όπως ενότητες εισαγωγής κώδικα και εκτέλεσης, ξεχωρίζοντας από τους συμβατικούς φορτωτές.”

περιγράφει το Morphisec

.

“Χρησιμοποιεί εξελιγμένες τεχνικές όπως δυναμική φόρτωση λειτουργιών API των Windows, δοκιμές συνδεσιμότητας HTTP, λίστες αποκλεισμού διεργασιών και syscalls για να αποφύγει τον εντοπισμό.”

Για να παραμείνουν κρυφές, οι κλήσεις API δεν γράφονται στον κώδικα σε μορφή απλού κειμένου, αλλά επιλύονται κατά το χρόνο εκτέλεσης χρησιμοποιώντας ένα κλειδί αποκρυπτογράφησης που αποτελεί μέρος της αλυσίδας επίθεσης.

Το IDAT εξάγει το κωδικοποιημένο ωφέλιμο φορτίο που είναι ενσωματωμένο στο κακόβουλο αρχείο εικόνας PNG και στη συνέχεια το αποκρυπτογραφεί και το εκτελεί στη μνήμη, μια διαδικασία που περιλαμβάνει πολλαπλά στάδια και πρόσθετες ενότητες που εισάγονται σε νόμιμες διεργασίες (Explorer.exe) και αρχεία DLL (PLA.dll ).

Επισκόπηση της επίθεσης UAC-0184

(Morphisec)

Το τελικό στάδιο περιλαμβάνει την αποκρυπτογράφηση και την εκτέλεση του Remcos RAT, ενός εμπορευματικού κακόβουλου λογισμικού που χρησιμοποιούν οι χάκερ ως κερκόπορτα σε παραβιασμένα συστήματα, επιτρέποντας την κλοπή δεδομένων και την παρακολούθηση της δραστηριότητας των θυμάτων.

Η Morphisec λέει ότι το IDAT παρέχει επίσης κακόβουλο λογισμικό όπως το Danabot, το SystemBC και το RedLine Stealer, αλλά δεν είναι σαφές εάν αυτές οι οικογένειες εμφανίστηκαν σε υπολογιστές που βασίζονται στη Φινλανδία ή σε διαφορετικές επιθέσεις.

Η πλήρης λίστα των δεικτών συμβιβασμού (IoC) για αυτήν την καμπάνια βρίσκεται σε αυτό

έκθεση από το CERT-UA

.

VIA:

bleepingcomputer.com