Οι συμμορίες

ransomware

Black Basta και Bl00dy έχουν ενταχθεί σε εκτεταμένες

επιθέσεις

που στοχεύουν διακομιστές ScreenConnect χωρίς επιδιόρθωση έναντι μιας ευπάθειας παράκαμψης ελέγχου ταυτότητας μέγιστης σοβαρότητας.

Αυτό το κρίσιμο ελάττωμα (CVE-2024-1709) επιτρέπει σ

του

ς εισβολείς να δημιουργούν λογαριασμούς διαχειριστή σε διακομιστές που εκτίθενται στο Διαδίκτυο, να διαγράφουν όλους τους άλλους χρήστες και να αναλαμβάνουν κάθε ευάλωτη παρουσία.

Το CVE-2024-1709 βρίσκεται υπό ενεργή εκμετάλλευση από την περασμένη Τρίτη, μία ημέρα αφότου η ConnectWise κυκλοφόρησε ενημερώσεις ασφαλείας και εκμεταλλεύσεις proof-of-concept κυκλοφόρησαν από αρκετές εταιρείες

κυβερνοασφάλεια

ς.

Την περασμένη εβδομάδα, η ConnectWise διόρθωσε επίσης μια ευπάθεια διασχίζοντας διαδρομής υψηλής σοβαρότητας (CVE-2024-1708) που μπορεί να γίνει κατάχρηση μόνο από φορείς απειλών με υψηλά προνόμια.

Η εταιρία

αφαίρεσε όλους τους περιορισμούς άδειας χρήσης

την περασμένη εβδομάδα, ώστε οι πελάτες με ληγμένες άδειες να μπορούν να προστατεύουν τους διακομιστές τους από συνεχείς επιθέσεις, δεδομένου ότι αυτά τα δύο

σφάλμα

τα ασφαλείας επηρεάζουν όλες τις εκδόσεις του ScreenConnect.

Την Πέμπτη, η CISA επίσης

προστέθηκε CVE-2024-1709

στο δικό του

Κατάλογος γνωστών εκμεταλλευόμενων ευπαθειών

διατάσσοντας τις ομοσπονδιακές υπηρεσίες των ΗΠΑ να ασφαλίσουν τους διακομιστές τους έως τις 29 Φεβρουαρίου.

Ο Shadowserver λέει ότι το CVE-2024-1709 είναι τώρα

ευρεία εκμετάλλευση

σε επιθέσεις, με

δεκάδες IP

στόχευση διακομιστών που εκτίθενται στο διαδίκτυο, ενώ ο Shodan παρακολουθεί αυτήν τη στιγμή

πάνω από 10.000 διακομιστές ScreenConnect

(μόνο 1.559 τρέχουν το

Ενημερωμένη έκδοση ScreenConnect 23.9.8

).

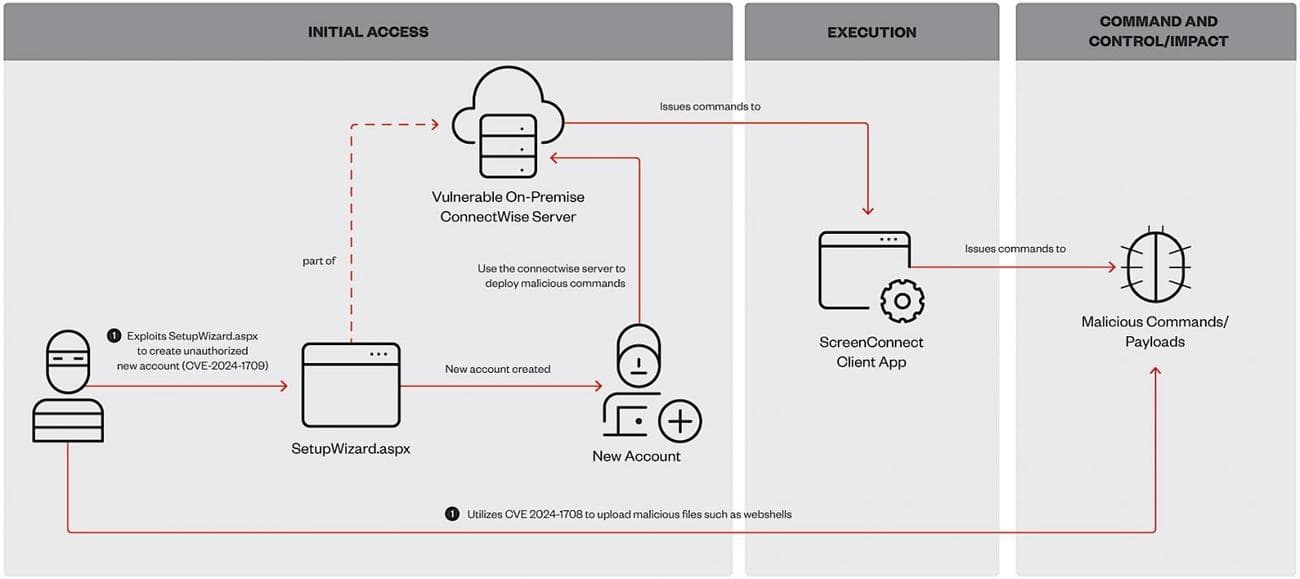

Κατά την ανάλυση αυτών των συνεχιζόμενων επιθέσεων, η Trend Micro ανακάλυψε ότι οι συμμορίες ransomware Black Basta και Bl00dy έχουν αρχίσει επίσης να εκμεταλλεύονται τα ελαττώματα του ScreenConnect για αρχική πρόσβαση και να καλύπτουν τα δίκτυα των θυμάτων με κελύφη ιστού.

Ροή επίθεσης ScreenConnect (Trend Micro)

Ενώ ερευνά τις επιθέσεις τους,

Παρατηρήθηκε το Trend Micro

δραστηριότητα αναγνώρισης, ανακάλυψης και κλιμάκωσης προνομίων αφού οι επιτιθέμενοι απέκτησαν πρόσβαση στο δίκτυο και οι φάροι Cobalt Strike που συνδέονται με το Black Basta αναπτύσσονταν σε παραβιασμένα συστήματα.

Η συμμορία ransomware Bl00dy χρησιμοποίησε ωφέλιμα φορτία που είχαν κατασκευαστεί με χρήση δημιουργών Conti και LockBit Black που είχαν διαρρεύσει. Ωστόσο, οι σημειώσεις τους για λύτρα αναγνώρισαν τους επιτιθέμενους ως μέρος της επιχείρησης εγκλήματος στον κυβερνοχώρο Bl00dy.

Η Trend Micro είδε επίσης τους εισβολείς να αναπτύσσουν τον πολλαπλό σκοπό

Κακόβουλο λογισμικό XWorm

με απομακρυσμένη πρόσβαση trojan (RAT) και

δυνατότητες ransomware

.

Άλλοι παράγοντες απειλών χρησιμοποίησαν τη νέα πρόσβαση σε παραβιασμένους διακομιστές ScreenConnect για να αναπτύξουν διάφορα εργαλεία απομακρυσμένης διαχείρισης, όπως το Atera και το Syncro ή μια δεύτερη παρουσία του ConnectWise.

Η Sophos αποκάλυψε για πρώτη φορά σε μια αναφορά της Πέμπτης ότι τα πρόσφατα διορθωμένα ελαττώματα του ScreenConnect αξιοποιούνται σε επιθέσεις ransomware.

Εντόπισαν πολλαπλά ωφέλιμα φορτία ransomware που κατασκευάστηκαν με χρήση του LockBit ransomware builder που διέρρευσαν στο διαδίκτυο στα τέλη Σεπτεμβρίου 2022, συμπεριλαμβανομένου ενός buhtiRansom ωφέλιμου φορτίου που βρέθηκε σε 30 διαφορετικά δίκτυα και μιας δεύτερης παραλλαγής LockBit που δημιουργήθηκε χρησιμοποιώντας το πρόγραμμα δημιουργίας Lockbit που διέρρευσε.

Η εταιρεία κυβερνοασφάλειας Huntress επιβεβαίωσε επίσης τα ευρήματά της την περασμένη εβδομάδα και είπε στο BleepingComputer ότι «μια τοπική κυβέρνηση, συμπεριλαμβανομένων συστημάτων που πιθανώς συνδέονται με τα συστήματα 911 τους» και μια «κλινική υγειονομικής περίθαλψης» έχουν επίσης χτυπηθεί από εισβολείς ransomware που εκμεταλλεύτηκαν την παράκαμψη πιστοποίησης CVE-2024-1709 να παραβιάσουν τα δίκτυα των θυμάτων.

«Μετά τη λεπτομερή εξέταση διάφορων παραγόντων απειλών που εκμεταλλεύονται τρωτά σημεία στο ConnectWise ScreenConnect, τονίζουμε τον επείγοντα χαρακτήρα της ενημέρωσης στην πιο πρόσφατη έκδοση του λογισμικού», δήλωσε σήμερα η Trend Micro.

“Η άμεση ενημέρωση κώδικα δεν είναι απλώς σκόπιμη, είναι μια κρίσιμη απαίτηση ασφαλείας για την προστασία των συστημάτων σας από αυτές τις εντοπισμένες απειλές.”

VIA:

bleepingcomputer.com