Οι φορείς απειλών της Βόρειας Κορέας γνωστοί ως Lazarus Group εκμεταλλεύτηκαν ένα ελάττωμα στο πρόγραμμα οδήγησης AppLocker των Windows (appid.sys) ως μηδενική ημέρα για να αποκτήσουν πρόσβαση σε επίπεδο πυρήνα και να απενεργοποιήσουν τα εργαλεία ασφαλείας, επιτρέποντάς τους να παρακάμψουν το θορυβώδες BYOVD (Bring Your Own Vulnerable Οδηγός) τεχνικές.

Αυτή η δραστηριότητα εντοπίστηκε από αναλυτές της Avast, οι οποίοι την ανέφεραν αμέσως στη Microsoft, οδηγώντας σε μια διόρθωση για το ελάττωμα, το οποίο τώρα παρακολουθείται ως CVE-2024-21338, ως μέρος της Τρίτης ενημέρωσης κώδικα του Φεβρουαρίου 2024. Ωστόσο, η Microsoft δεν έχει επισημάνει το ελάττωμα ως εκμετάλλευση ως μηδενική ημέρα.

Avast

Αναφορές

ότι ο Lazarus εκμεταλλεύτηκε το CVE-2024-21338 για να δημιουργήσει έναν πρωτόγονο πυρήνα ανάγνωσης/εγγραφής σε μια ενημερωμένη έκδοση του rootkit FudModule, το οποίο η ESET τεκμηρίωσε για πρώτη φορά στα τέλη του 2022. Προηγουμένως, το rootkit έκανε κατάχρηση ενός προγράμματος οδήγησης Dell για επιθέσεις BYOVD.

Η νέα έκδοση του FudModule διαθέτει σημαντικές βελτιώσεις στο stealth και στη λειτουργικότητα, συμπεριλαμβανομένων νέων και ενημερωμένων τεχνικών για την αποφυγή του εντοπισμού και την απενεργοποίηση των προστασιών ασφαλείας όπως το Microsoft Defender και το CrowdStrike Falcon.

Επιπλέον, ανακτώντας το μεγαλύτερο μέρος της αλυσίδας επιθέσεων, η Avast ανακάλυψε έναν προηγουμένως μη τεκμηριωμένο trojan απομακρυσμένης πρόσβασης (RAT) που χρησιμοποιούσε ο Lazarus, για τον οποίο η εταιρεία ασφαλείας υποσχέθηκε να μοιραστεί περισσότερες λεπτομέρειες στο

BlackHat Asia

τον Απρίλιο.

Λάζαρος 0ήμερη εκμετάλλευση

Το κακόβουλο λογισμικό εκμεταλλεύτηκε μια ευπάθεια στο πρόγραμμα οδήγησης «appid.sys» της Microsoft, ένα στοιχείο του Windows AppLocker που παρέχει δυνατότητες δημιουργίας λίστας επιτρεπόμενων εφαρμογών.

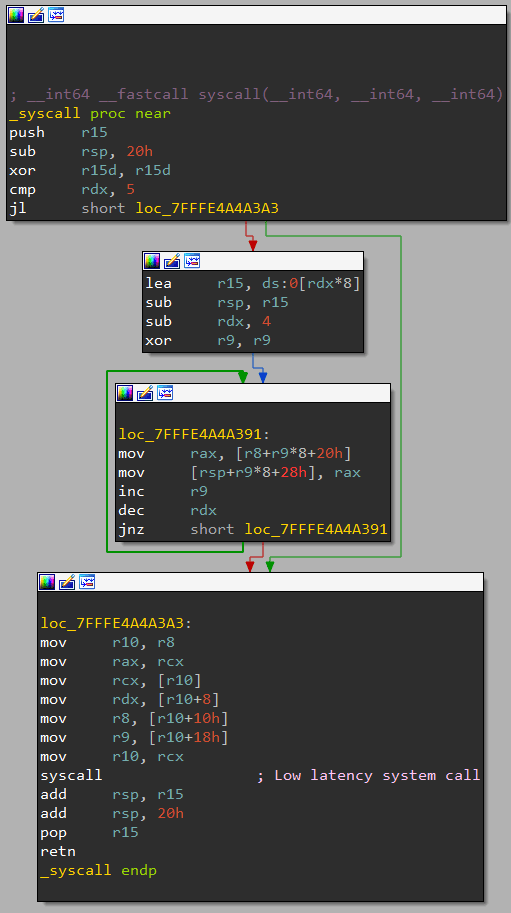

Ο Lazarus το εκμεταλλεύεται χειραγωγώντας τον αποστολέα Input and Output Control (IOCTL) στο πρόγραμμα οδήγησης appid.sys για να καλέσει έναν αυθαίρετο δείκτη, εξαπατώντας τον πυρήνα για να εκτελέσει μη ασφαλή κώδικα, παρακάμπτοντας έτσι τους ελέγχους ασφαλείας.

Απευθείας syscals που χρησιμοποιούνται στο exploit

(Avast)

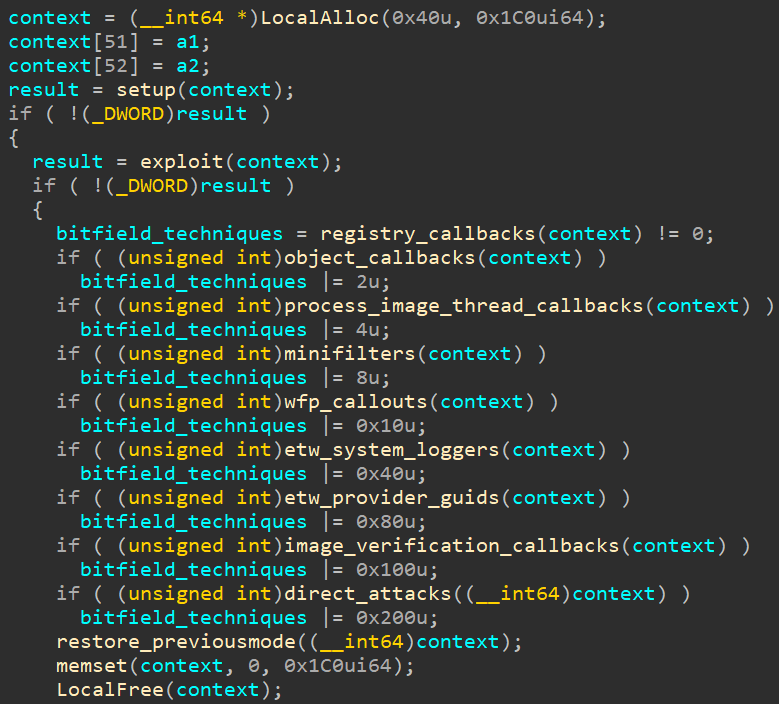

Το rootkit FudModule, που έχει δημιουργηθεί στην ίδια λειτουργική μονάδα με το exploit, εκτελεί λειτουργίες άμεσης χειραγώγησης αντικειμένων πυρήνα (DKOM) για την απενεργοποίηση προϊόντων ασφαλείας, την απόκρυψη κακόβουλων δραστηριοτήτων και τη διατήρηση της επιμονής στο σύστημα που έχει παραβιαστεί.

Τα στοχευμένα προϊόντα ασφαλείας είναι το AhnLab V3 Endpoint Security, το Windows Defender, το CrowdStrike Falcon και η λύση κατά του κακόβουλου λογισμικού HitmanPro.

Η Avast παρατήρησε νέα μυστικά χαρακτηριστικά και διευρυμένες δυνατότητες στη νέα έκδοση rootkit, όπως η δυνατότητα υποψίας διεργασιών που προστατεύονται από το Protected Process Light (PPL) με χειρισμό καταχωρήσεων πίνακα χειρισμού, επιλεκτικές και στοχευμένες διαταραχές μέσω DKOM, βελτιώσεις στην παραβίαση του Driver Signature Enforcement και Secure Μπότα, και πολλά άλλα.

Η Avast σημειώνει ότι αυτή η νέα τακτική εκμετάλλευσης σηματοδοτεί μια σημαντική εξέλιξη στις δυνατότητες πρόσβασης στον πυρήνα του παράγοντα απειλής, επιτρέποντάς τους να εξαπολύουν κρυφές επιθέσεις και να επιμένουν σε παραβιασμένα συστήματα για μεγαλύτερες περιόδους.

Η κύρια λειτουργία του Rootkit είναι η εκτέλεση μεμονωμένων τεχνικών

(Avast)

Το μόνο αποτελεσματικό μέτρο ασφαλείας είναι η εφαρμογή των ενημερώσεων του Φεβρουαρίου 2024 Patch Tuesday το συντομότερο δυνατό, καθώς η εκμετάλλευση του ενσωματωμένου προγράμματος οδήγησης των Windows από τον Lazarus καθιστά την επίθεση ιδιαίτερα δύσκολη για τον εντοπισμό και τη διακοπή.

Μπορούν να βρεθούν κανόνες YARA για να βοηθήσουν τους υπερασπιστές να εντοπίσουν δραστηριότητα που συνδέεται με την πιο πρόσφατη έκδοση του rootkit FudModule

εδώ

.

VIA:

bleepingcomputer.com