Ο ερευνητής ασφαλείας HaxRob ανακάλυψε μια άγνωστη μέχρι τώρα κερκόπορτα Linux με το όνομα GTPDOOR, σχεδιασμένη για μυστικές λειτουργίες εντός δικτύων κινητής τηλεφωνίας.

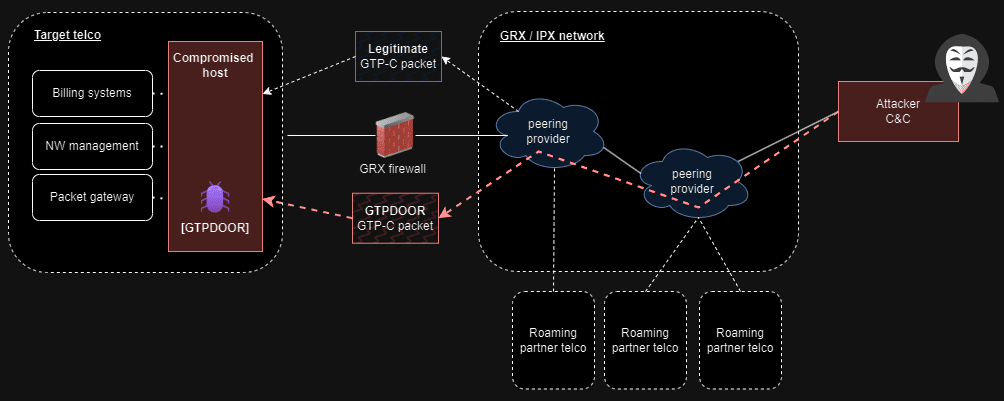

Οι παράγοντες απειλής πίσω από το GTPDOOR πιστεύεται ότι στοχεύουν συστήματα που γειτνιάζουν με το

GPRS roaming eXchange

(GRX), όπως τα SGSN, GGSN και P-GW, τα οποία μπορούν να παρέχουν στους εισβολείς άμεση πρόσβαση στο κεντρικό δίκτυο μιας τηλεπικοινωνίας.

Το

GRX είναι ένα στοιχείο των κινητών τηλεπικοινωνιών που διευκολύνει τις υπηρεσίες περιαγωγής δεδομένων σε διαφορετικές γεωγραφικές περιοχές και δίκτυα. Ενώ ο Κόμβος Υποστήριξης Υπηρεσίας GPRS (SGSN), ο Κόμβος Υποστήριξης Gateway GPRS (GGSN) και ο P-GW (Πύλη δικτύου δεδομένων πακέτων (για 4G LTE) είναι στοιχεία της υποδομής δικτύου μιας εταιρείας κινητής τηλεφωνίας, το καθένα από τα οποία εξυπηρετεί διαφορετικούς ρόλους στις κινητές επικοινωνίες.

Καθώς τα δίκτυα SGSN, GGSN και P-GW είναι πιο εκτεθειμένα στο κοινό, με εύρη διευθύνσεων IP να αναφέρονται σε δημόσια έγγραφα, ο ερευνητής πιστεύει ότι είναι ο πιθανός στόχος για την απόκτηση αρχικής πρόσβασης στο δίκτυο της εταιρείας κινητής τηλεφωνίας.

Στο γράψιμό του,

εξήγησε ο HaxRob

ότι το GTPDOOR είναι πιθανότατα ένα εργαλείο που ανήκει στην ομάδα απειλών «LightBasin» (UNC1945), διαβόητη για επιχειρήσεις συλλογής πληροφοριών που στοχεύουν πολλαπλές τηλεπικοινωνίες σε όλο τον κόσμο.

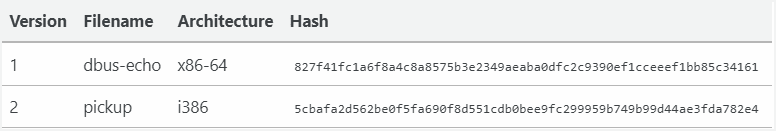

Ο ερευνητής ανακάλυψε δύο εκδόσεις του backdoor που ανέβηκαν στο VirusTotal στα τέλη του

2023

, και οι δύο περνούσαν σε μεγάλο βαθμό απαρατήρητες από μηχανές προστασίας από ιούς. Τα δυαδικά αρχεία στόχευαν μια πολύ παλιά έκδοση του Red Hat Linux, υποδεικνύοντας έναν ξεπερασμένο στόχο.

Η κρυφή λειτουργία GTPDOOR

Το GTPDOOR είναι ένα εξελιγμένο

κακόβουλο λογισμικό

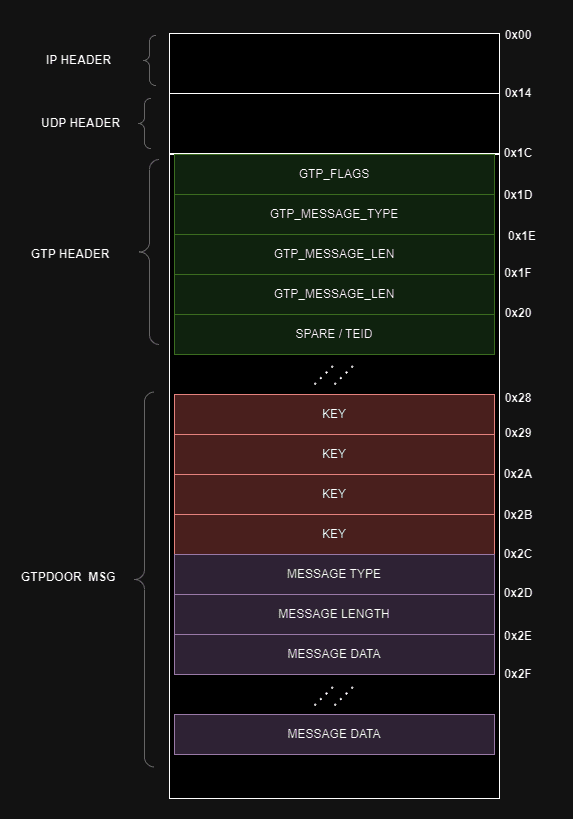

backdoor προσαρμοσμένο για τηλεπικοινωνιακά δίκτυα, αξιοποιώντας το GPRS Tunneling Protocol Control Plane (GTP-C) για κρυφές επικοινωνίες εντολών και ελέγχου (C2).

Έχει σχεδιαστεί για ανάπτυξη σε συστήματα που βασίζονται σε Linux δίπλα στο GRX, υπεύθυνα για τη δρομολόγηση και την προώθηση σηματοδότησης που σχετίζεται με την περιαγωγή και την κυκλοφορία αεροπλάνων χρήστη.

Η χρήση του GTP-C για επικοινωνία επιτρέπει στο GTPDOOR να συνδυάζεται με τη νόμιμη κυκλοφορία δικτύου και να χρησιμοποιεί ήδη επιτρεπόμενες θύρες που δεν παρακολουθούνται από τυπικές λύσεις ασφαλείας. Για επιπλέον μυστικότητα, το GTPDOOR μπορεί να αλλάξει το όνομα διεργασίας του για να μιμηθεί νόμιμες διεργασίες του συστήματος.

Το κακόβουλο λογισμικό ακούει συγκεκριμένα μηνύματα αιτήματος ηχούς GTP-C (“μαγικά πακέτα”) για να ξυπνήσει και να εκτελέσει τη δεδομένη εντολή στον κεντρικό υπολογιστή, στέλνοντας την έξοδο πίσω στους χειριστές του.

Κακόβουλη δομή πακέτων

(doubleagent.net)

Τα περιεχόμενα των μαγικών πακέτων GTP

επα

ληθεύονται και κρυπτογραφούνται χρησιμοποιώντας έναν απλό κρυπτογράφηση XOR, διασφαλίζοντας ότι μόνο εξουσιοδοτημένοι χειριστές μπορούν να ελέγξουν το κακόβουλο λογισμικό.

Το GTPDOOR v1 υποστηρίζει τις ακόλουθες λειτουργίες σε κεντρικούς υπολογιστές που έχουν παραβιαστεί:

- Ορίστε ένα νέο κλειδί κρυπτογράφησης που χρησιμοποιείται για επικοινωνίες C2

- Γράψτε αυθαίρετα δεδομένα σε ένα τοπικό αρχείο με το όνομα ‘system.conf’

- Εκτελέστε αυθαίρετες εντολές φλοιού και στείλτε πίσω την έξοδο

Το GTPDOOR v2 υποστηρίζει τις παραπάνω λειτουργίες συν τα ακόλουθα:

-

Καθορίστε διευθύνσεις IP ή υποδίκτυα που επιτρέπεται να επικοινωνούν με τον παραβιασμένο κεντρικό υπολογιστή μέσω ενός μηχανισμού Access Control

List

(ACL). - Ανακτήστε τη λίστα ACL για να κάνετε δυναμικές προσαρμογές στα δικαιώματα δικτύου του backdoor.

- Εκκαθαρίστε το ACL για να επαναφέρετε το κακόβουλο λογισμικό

Το HaxRob υπογραμμίζει επίσης την ικανότητα του κακόβουλου λογισμικού να διερευνάται κρυφά από ένα εξωτερικό δίκτυο, προκαλώντας απάντηση μέσω ενός πακέτου TCP που διέρχεται από οποιαδήποτε θύρα.

Επισκόπηση επίθεσης GTPDOOR

(doubleagent.net)

Ανίχνευση και άμυνα

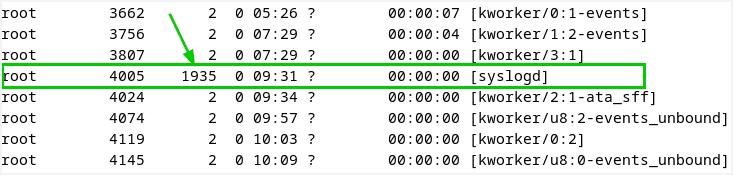

Οι στρατηγικές ανίχνευσης περιλαμβάνουν παρακολούθηση για ασυνήθιστες δραστηριότητες πρωτογενούς υποδοχής, απροσδόκητα ονόματα διεργασιών και συγκεκριμένους δείκτες κακόβουλου λογισμικού, όπως διπλότυπες διεργασίες καταγραφής συστήματος.

Τα συνιστώμενα βήματα ανίχνευσης είναι τα ακόλουθα:

- Ελέγξτε για ανοιχτές ακατέργαστες υποδοχές με lsof, υποδεικνύοντας πιθανή παραβίαση.

- Χρησιμοποιήστε το netstat -lp –raw για να βρείτε ασυνήθιστες υποδοχές ακρόασης.

- Προσδιορίστε διεργασίες που μιμούνται τα νήματα του πυρήνα με μη φυσιολογικά PPID.

- Αναζητήστε το /var/run/daemon.pid, ένα αρχείο mutex που χρησιμοποιείται από το GTPDOOR.

- Αναζητήστε ένα απροσδόκητο αρχείο system.conf, που πιθανώς δημιουργήθηκε από το κακόβουλο λογισμικό.

Μη φυσιολογικό PID

(doubleagent.net)

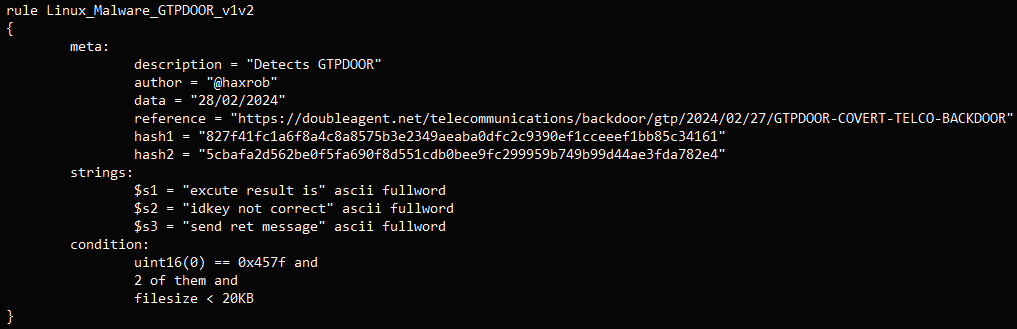

Ο ακόλουθος κανόνας YARA για τους υπερασπιστές για τον εντοπισμό του κακόβουλου λογισμικού GTPDOOR έχει επίσης παρασχεθεί.

Τέλος, ο ερευνητής προτείνει αμυντικά μέτρα όπως τα τείχη προστασίας GTP με αυστηρούς κανόνες και τήρηση των κατευθυντήριων γραμμών ασφαλείας GSMA (

1

,

2

) για να αποκλείσετε ή να φιλτράρετε κακόβουλα πακέτα και συνδέσεις.

VIA:

bleepingcomputer.com