Εντοπίστηκαν κακόβουλοι φορείς που κάνουν κατάχρηση της πλατφόρμας υπερεπόπτη ανοιχτού κώδικα QEMU ως εργαλείο διέλευσης σήραγγας σε μια κυβερνοεπίθεση εναντίον μιας μεγάλης εταιρείας.

Το

QEMU είναι ένας δωρεάν εξομοιωτής και hypervisor που σας επιτρέπει να εκτελείτε άλλα λειτουργικά συστήματα ως επισκέπτες σε έναν υπολογιστή.

Ως μέρος της επίθεσης, οι φορείς απειλών χρησιμοποίησαν το QEMU για να δημιουργήσουν διεπαφές εικονικού δικτύου και μια συσκευή δικτύου τύπου υποδοχής για σύνδεση σε έναν απομακρυσμένο διακομιστή. Αυτό επέτρεψε στους παράγοντες της απειλής να δημιουργήσουν μια σήραγγα δικτύου από το σύστημα του θύματος στον διακομιστή του εισβολέα με αμελητέα επίδραση στην απόδοση του συστήματος.

Αυτή η ασυνήθιστη περίπτωση, η οποία υπογραμμίζει

τι

ς διαφορετικές

μεθ

όδους που χρησιμοποιούν οι επιτιθέμενοι για να παραμείνουν κρυφοί, ανακαλύφθηκε από

Αναλυτές της Kaspersky

οι οποίοι κλήθηκαν να διερευνήσουν ύποπτη δραστηριότητα στα συστήματα της εταιρείας που παραβιάστηκαν.

Κρυφές σήραγγες δικτύου

Οι χάκερ δημιουργούν σήραγγες δικτύου για να δημιουργήσουν ένα κρυφό και ασφαλές κανάλι επικοινωνίας μεταξύ τους και ενός παραβιασμένου συστήματος.

Συνήθως, αυτές οι σήραγγες κρυπτογραφούν την κυκλοφορία του δικτύου για να βοηθήσουν στην παράκαμψη των τείχη προστασίας, των συστημάτων ανίχνευσης εισβολών και άλλων μέτρων ασφαλείας.

Η

Kaspersky

λέει ότι στο 10% των υποθέσεων που έχει ερευνήσει τα τελευταία τρία χρόνια, οι χάκερ έχουν χρησιμοποιήσει

FRP

και

ngrok

βοηθητικά προγράμματα για τη δημιουργία σηράγγων. Άλλα εργαλεία σήραγγας που χρησιμοποιούνται σε επιθέσεις περιλαμβάνουν τα CloudFlare tunnels, Stowaway, ligolo, 3proxy, dog-tunnel, chisel, gs-netcat, plink, iox και nps.

Λόγω της συχνής κατάχρησής τους από κυβερνοεγκληματίες, οι υπερασπιστές και τα εργαλεία παρακολούθησης αντιμετωπίζουν αυτά τα εργαλεία με καχυποψία.

Σε αυτήν την ασυνήθιστη περίπτωση που αφορούσε το QEMU, οι εισβολείς αποφάσισαν να αξιοποιήσουν ένα λιγότερο συμβατικό εργαλείο για τη δημιουργία σηράγγων δικτύου που απίθανο να προκαλέσουν συναγερμούς, ακόμα κι αν αυτό σήμαινε εγκατάλειψη της κρυπτογράφησης της κυκλοφορίας.

Επιπλέον, το QEMU προσφέρει μοναδικές δυνατότητες, όπως η εξομοίωση ενός ευρέος φάσματος υλικού και εικονικών δικτύων, επιτρέποντας σε κακόβουλες δραστηριότητες να συνδυάζονται με καλοήθη κίνηση εικονικοποίησης και γεφύρωση τμημάτων δικτύου μέσω στρατηγικά ρυθμισμένων σημείων άξονα VM.

Πίσω πόρτα με φτερά

Στην επίθεση που είδε η Kaspersky, οι χάκερ χρησιμοποίησαν το «Angry IP Scanner» για σάρωση δικτύου, το «mimikatz» για κλοπή διαπιστευτηρίων και το QEMU για τη δημιουργία μιας εξελιγμένης εγκατάστασης σήραγγας δικτύου που διευκόλυνε ένα κρυφό κανάλι επικοινωνίας.

Οι εισβολείς προσπάθησαν να διατηρήσουν το αποτύπωμά τους όσο το δυνατόν ελάχιστο, εκχωρώντας μόνο 1MB μνήμης RAM στην εικονική μηχανή που δημιούργησαν, μειώνοντας σημαντικά τις πιθανότητες εντοπισμού μέσω της κατανάλωσης πόρων.

Η διαμόρφωση του VM, η οποία ξεκίνησε χωρίς τη χρήση LiveCD ή εικόνας δίσκου, περιλαμβάνει τα ακόλουθα ορίσματα:

-

-χρήστης netdev,id=lan,restrict=off

: Διαμορφώνει ένα σύστημα υποστήριξης δικτύου με το όνομα «lan» σε λειτουργία χρήστη, επιτρέποντας απεριόριστη πρόσβαση στο δίκτυο μέσω της στοίβας δικτύου του κεντρικού υπολογιστή. -

-netdev socket,id=sock,connect=:443

: Δημιουργεί μια σύνδεση υποδοχής σε μια καθορισμένη διεύθυνση IP στη θύρα 443, δημιουργώντας μια απευθείας σύνδεση δικτύου για το backend ‘sock’. -

-netdev hubport,id=port-lan,hubid=0,netdev=lan/κάλτσα

: Συνδέει μια συσκευή δικτύου (είτε LAN είτε sock) σε έναν εικονικό κόμβο hubid=0, διευκολύνοντας τη συνδεσιμότητα δικτύου μεταξύ διαφορετικών backend. -

-νογραφικό

: Εκτελεί το QEMU χωρίς γραφική διεπαφή, επιλέγοντας μόνο αλληλεπίδραση γραμμής εντολών, μειώνοντας την ορατότητα και το αποτύπωμα πόρων.

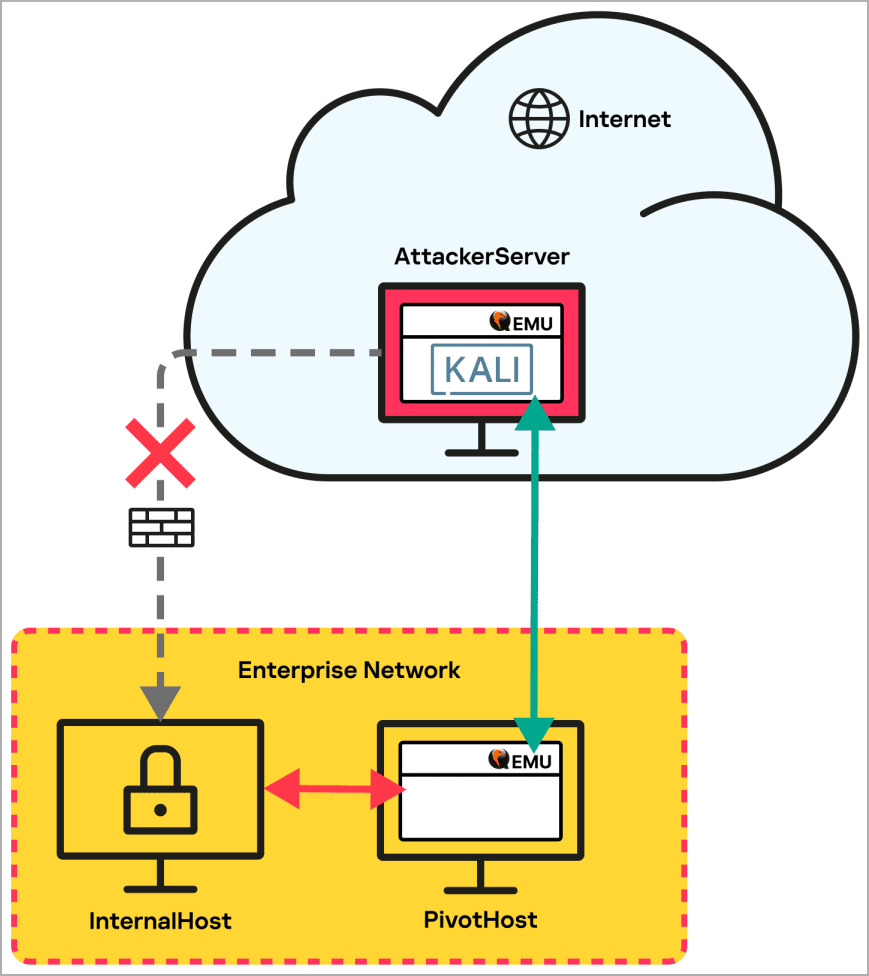

Η Kaspersky διεξήγαγε προσομοιωμένες δοκιμές για να επαναλάβει τη συγκεκριμένη χρήση του QEMU από τους εισβολείς, καταλήγοντας στο συμπέρασμα ότι η ρύθμιση έμοιαζε με αυτήν στο παρακάτω διάγραμμα.

Διάγραμμα δρομολόγησης κυκλοφορίας

(Kaspersky)

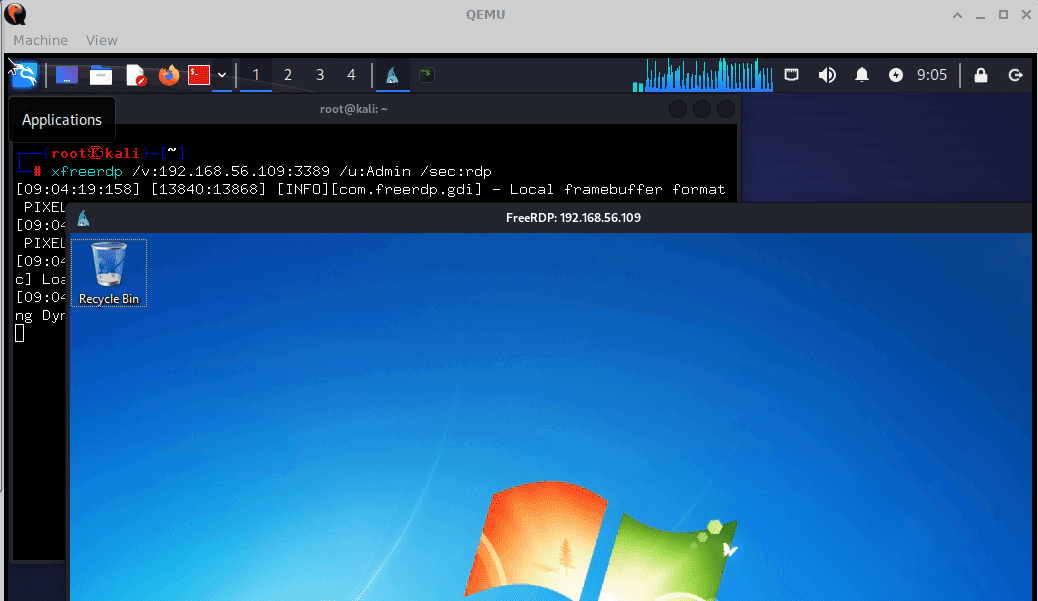

Χρησιμοποιώντας το QEMU, οι εισβολείς δημιούργησαν μια σήραγγα δικτύου από τον στοχευμένο εσωτερικό κεντρικό υπολογιστή που δεν είχε πρόσβαση στο Διαδίκτυο σε έναν κεντρικό υπολογιστή με πρόσβαση στο διαδίκτυο, ο οποίος με τη σειρά του συνδέεται με τον διακομιστή του εισβολέα στο cloud, εκτελώντας ένα Kali Linux VM.

Δημιουργία σύνδεσης RDP με τον εσωτερικό κεντρικό υπολογιστή

(Kaspersky)

Η ικανότητα των QEMU VM να συνδέονται απρόσκοπτα και να γεφυρώνουν τμηματοποιημένα στοιχεία δικτύου είναι το κλειδί για την παράκαμψη των μέτρων ασφαλείας και μπορεί επίσης να χρησιμοποιηθεί για την προώθηση της παραβίασης πλευρικά.

Η Kaspersky λέει ότι η επιχείρηση θα πρέπει να υιοθετήσει προστασία πολλαπλών επιπέδων για να ανιχνεύσει τη χρήση νόμιμων εργαλείων όπως αυτό, συμπεριλαμβανομένης της παρακολούθησης δικτύου 24/7, η οποία μπορεί να είναι εκτός τιμής για πολλές μικρές επιχειρήσεις.

«Αυτό υποστηρίζει περαιτέρω την

έννοια

της προστασίας πολλαπλών επιπέδων, η οποία καλύπτει τόσο την αξιόπιστη προστασία τελικού σημείου όσο και εξειδικευμένες λύσεις για τον εντοπισμό και την προστασία από περίπλοκες και στοχευμένες επιθέσεις, συμπεριλαμβανομένων και επιθέσεων που λειτουργούν από ανθρώπους», κατέληξε η Kaspersky.

“Μόνο η ολοκληρωμένη ασφάλεια που περιλαμβάνει παρακολούθηση δικτύου 24/7 (NDR, NGFW) και τελικού σημείου (EDR, EPP), από ειδικούς SOC για έναν, μπορεί να ανιχνεύσει ανωμαλίες έγκαιρα και να αποκλείσει μια επίθεση στο αρχικό της στάδιο.”

VIA:

bleepingcomputer.com