Κινέζοι χάκερ χρησιμοποίησαν το VMware ESXi zero-day για να κάνουν backdoor VMs

Η VMware επιδιορθώνει σήμερα μια ευπάθεια VMware ESXi zero-day την οποία εκμεταλλεύτηκε μια ομάδα

hacking

που χρηματοδοτείται από την Κίνα για να παρακάμψει εικονικές μηχανές

Windows

και Linux και να κλέψει δεδομένα.

Η ομάδα κατασκοπείας στον κυβερνοχώρο -που παρακολουθείται ως UNC3886 από την εταιρεία κυβερνοασφάλειας Mandiant που ανακάλυψε τις επιθέσεις- έκανε κατάχρηση

CVE-2023-20867

Το ελάττωμα ελέγχου ταυτότητας του VMware Tools παρακάμπτει για την ανάπτυξη κερκόπορτων VirtualPita και VirtualPie σε Guest VM από παραβιασμένους κεντρικούς υπολογιστές ESXi όπου κλιμάκωσαν τα προνόμια στο root.

“Ένας πλήρως παραβιασμένος κεντρικός υπολογιστής ESXi μπορεί να αναγκάσει το VMware Tools να αποτύχει στον έλεγχο ταυτότητας των λειτουργιών κεντρικού υπολογιστή σε επισκέπτη, επηρεάζοντας την εμπιστευτικότητα και την ακεραιότητα της εικονικής μηχανής επισκέπτη”, δήλωσε η VMware στη σημερινή συμβουλευτική για την ασφάλεια.

Οι εισβολείς εγκατέστησαν το κακόβουλο λογισμικό backdoor χρησιμοποιώντας κακόβουλα δημιουργημένα πακέτα εγκατάστασης vSphere (VIBs), πακέτα που έχουν σχεδιαστεί για να βοηθούν τους διαχειριστές να δημιουργούν και να διατηρούν εικόνες ESXi.

Ένα τρίτο στέλεχος κακόβουλου λογισμικού (VirtualGate) που εντόπισε η Mandiant κατά τη διάρκεια της έρευνας λειτούργησε ως σταγονόμετρο μόνο για μνήμη που απέκοψε τα ωφέλιμα φορτία DLL δεύτερου σταδίου στα εικονικά μηχανήματα που είχαν παραβιαστεί.

“Αυτό το ανοιχτό κανάλι επικοινωνίας μεταξύ επισκέπτη και οικοδεσπότη, όπου οποιοσδήποτε από τους ρόλους μπορεί να λειτουργήσει ως πελάτης ή διακομιστής, επέτρεψε ένα νέο μέσο επιμονής για την ανάκτηση της πρόσβασης σε έναν υπολογιστή με κερκόπορτα ESXi, εφόσον έχει αναπτυχθεί μια κερκόπορτα και ο εισβολέας αποκτά αρχική πρόσβαση σε οποιοδήποτε επισκέπτης»

είπε ο Mandiant

.

“Αυτό [..] ενισχύει περαιτέρω τη βαθιά κατανόηση και τις τεχνικές γνώσεις του UNC3886 σχετικά με την πλατφόρμα εικονικοποίησης ESXi, vCenter και VMware. Το UNC3886 συνεχίζει να στοχεύει συσκευές και πλατφόρμες που παραδοσιακά δεν διαθέτουν λύσεις EDR και κάνουν χρήση μηδενικών εκμεταλλεύσεων σε αυτές τις πλατφόρμες.”

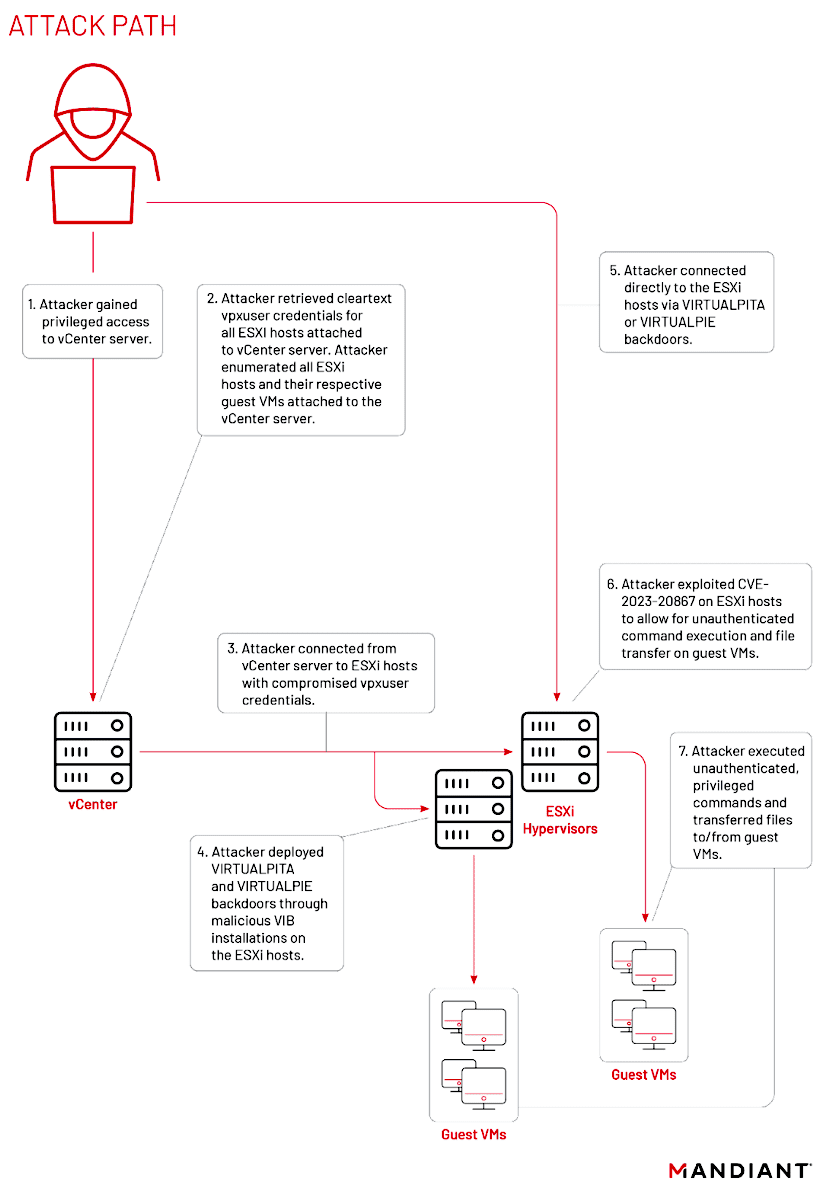

UNC3886 VMware zero-day επίθεση (κάντε κλικ για να δείτε το πλήρες μέγεθος)—Mandiant

Τον Μάρτιο, η Mandiant αποκάλυψε επίσης ότι οι Κινέζοι χάκερ UNC3886 έκαναν κατάχρηση μιας ευπάθειας zero-day (CVE-2022-41328) στην ίδια καμπάνια στα μέσα του 2022 για να υπονομεύσουν τις συσκευές τείχους προστασίας FortiGate και να αναπτύξουν άγνωστες κερκόπορτες Castletap και Thincrust.

Χρησιμοποίησαν την πρόσβαση που απέκτησαν μετά την παραβίαση των συσκευών Fortinet και την επιμονή στις συσκευές FortiManager και FortiAnalyzer για να μετακινηθούν πλευρικά μέσω του δικτύου των θυμάτων.

Στο επόμενο στάδιο, έκαναν backdoor σε μηχανήματα ESXi και vCenter χρησιμοποιώντας κακόβουλο λογισμικό VirtualPita και VirtualPie για να διασφαλίσουν ότι οι κακόβουλες δραστηριότητές τους δεν εντοπίζονται.

«Η επίθεση είναι ιδιαίτερα στοχευμένη, με κάποιες νύξεις προτιμώμενων κυβερνητικών ή κυβερνητικών στόχων», είπε η Fortinet.

“Το exploit απαιτεί βαθιά κατανόηση του FortiOS και του υποκείμενου υλικού. Τα προσαρμοσμένα εμφυτεύματα δείχνουν ότι ο ηθοποιός έχει προηγμένες δυνατότητες, συμπεριλαμβανομένης της αντίστροφης μηχανικής διαφόρων τμημάτων του FortiOS.”

Ροή επίθεσης Fortimanager (κάντε κλικ για να δείτε το πλήρες μέγεθος)—Mandiant

Αυτή η ομάδα κατασκοπείας στον κυβερνοχώρο είναι γνωστή για το ότι επικεντρώνει τις επιθέσεις της σε οργανισμούς στους τομείς της άμυνας, της κυβέρνησης, των τηλεπικοινωνιών και της τεχνολογίας στις ΗΠΑ και στις περιοχές του APJ.

Οι αγαπημένοι τους στόχοι είναι τα τρωτά σημεία zero-day σε πλατφόρμες τείχους προστασίας και εικονικοποίησης που δεν διαθέτουν δυνατότητες ανίχνευσης και απόκρισης τελικού σημείου (EDR).

Η χρήση από το UNC3886 ενός ευρέος φάσματος νέων οικογενειών κακόβουλου λογισμικού και κακόβουλων εργαλείων προσαρμοσμένων ρητά στις πλατφόρμες που στοχεύουν υποδηλώνει σημαντικές ερευνητικές δυνατότητες και μια ασυνήθιστη ικανότητα κατανόησης της πολύπλοκης τεχνολογίας που χρησιμοποιείται από τις στοχευμένες συσκευές, σύμφωνα με τη Mandiant.

“Αυτή είναι μια συνέχεια της κινεζικής κατασκοπείας που συνεχίζεται εδώ και χρόνια. Αυτό το εμπορικό σκάφος είναι πολύ έξυπνο και δύσκολο να εντοπιστεί. Είμαστε βέβαιοι ότι υπάρχουν άλλα θύματα που ασχολούνται με αυτό που δεν το γνωρίζουν ακόμη”, δήλωσε ο CTO της Mandiant, Charles Carmakal. είπε στο BleepingComputer.

«Έχουν θέσει σε κίνδυνο τους οργανισμούς άμυνας, τεχνολογίας και τηλεπικοινωνιών με ώριμα προγράμματα ασφαλείας».