Το RDP honeypot στοχεύτηκε 3,5 εκατομμύρια φορές σε επιθέσεις ωμής βίας

Related Posts

Οι συνδέσεις απομακρυσμένης επιφάνειας εργασίας είναι τόσο ισχυρός μαγνήτης για τους χάκερ που μια εκτεθειμένη σύνδεση μπορεί κατά μέσο όρο περισσότερες από 37.000 φορές κάθε μέρα από διάφορες διευθύνσεις IP.

Κατά τη διάρκεια αυτής της φάσης, οι επιθέσεις είναι αυτοματοποιημένες. Αλλά μόλις λάβουν τα σωστά διαπιστευτήρια πρόσβασης, οι χάκερ αρχίζουν να αναζητούν σημαντικά ή ευαίσθητα αρχεία με μη αυτόματο τρόπο.

Οι χάκερ συρρέουν στο RDP

Ένα πείραμα που χρησιμοποιεί honeypot υψηλής αλληλεπίδρασης με σύνδεση RDP προσβάσιμη από τον δημόσιο ιστό δείχνει πόσο αδυσώπητοι είναι οι επιτιθέμενοι και ότι λειτουργούν εντός ενός ημερήσιου χρονοδιαγράμματος πολύ όπως οι ώρες εργασίας του γραφείου.

Πάνω από τρεις μήνες, οι ερευνητές στο

GoSecure

μια εταιρεία κυνηγιού και αντιμετώπισης απειλών με κεντρικά γραφεία στις ΗΠΑ και τον Καναδά, κατέγραψε σχεδόν 3,5 εκατομμύρια προσπάθειες σύνδεσης στο σύστημα honeypot RDP της.

Η Andreanne Bergeron, ερευνήτρια κυβερνοασφάλειας στο GoSecure, εξήγησε στο συνέδριο NorthSec για την κυβερνοασφάλεια στο Μόντρεαλ του Καναδά, ότι τα honeypots συνδέονται με ένα ερευνητικό πρόγραμμα που στοχεύει στην κατανόηση των στρατηγικών επιτιθέμενων που θα μπορούσαν να μεταφραστούν σε συμβουλές πρόληψης.

Το honeypot λειτουργεί και απενεργοποιείται για περισσότερα από τρία χρόνια και λειτουργεί σταθερά για περισσότερο από ένα χρόνο, αλλά τα δεδομένα που συλλέγονται για την παρουσίαση αντιπροσωπεύουν μόνο τρεις μήνες, μεταξύ 1 Ιουλίου και 30 Σεπτεμβρίου 2022.

Κατά τη διάρκεια αυτής της περιόδου, το honeypot χτυπήθηκε 3.427.611 φορές από περισσότερες από 1.500 διευθύνσεις IP. Ωστόσο, ο αριθμός των επιθέσεων για ολόκληρο το έτος έφτασε τις 13 εκατομμύρια προσπάθειες σύνδεσης.

Για να ανοίξουν την όρεξη των επιτιθέμενων, οι ερευνητές ονόμασαν το σύστημα ως μέρος του δικτύου μιας τράπεζας.

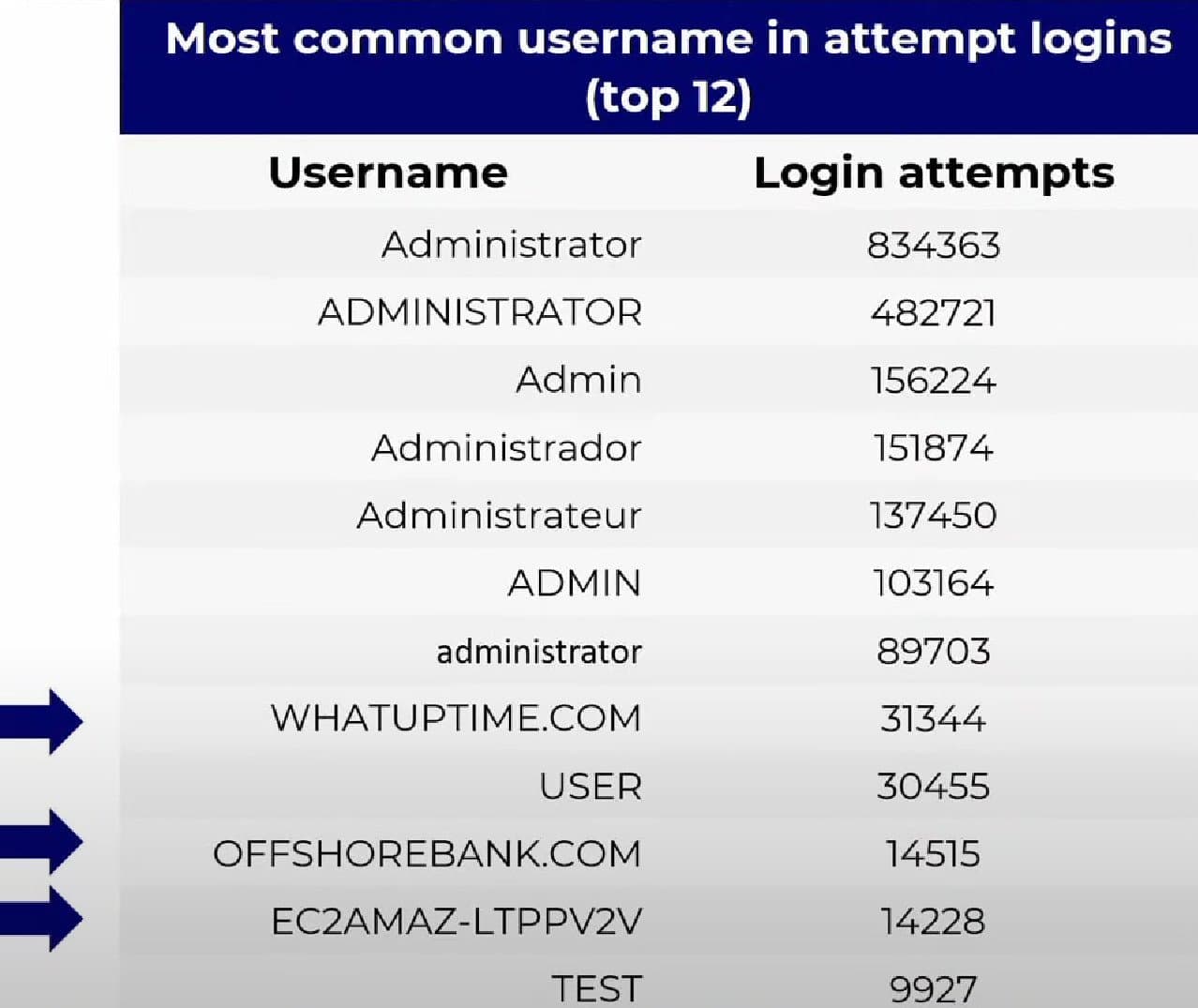

Όπως ήταν αναμενόμενο, οι προσπάθειες συμβιβασμού βασίστηκαν σε επιθέσεις ωμής βίας που βασίζονταν σε πολλά λεξικά και το πιο κοινό όνομα χρήστη ήταν «Διαχειριστής» και παραλλαγή του (π.χ. σύντομη έκδοση, διαφορετική γλώσσα ή πεζά γράμματα).

Σε περίπου 60.000 περιπτώσεις, ωστόσο, ο εισβολέας έκανε κάποια αναγνώριση προτού προσπαθήσει να βρει τη σωστή σύνδεση και έτρεξε ορισμένα ονόματα χρήστη που είναι προφανώς ακατάλληλα στο παρακάτω σετ.

Ο Bergeron εξήγησε ότι τα τρία περίεργα ονόματα χρήστη στην παραπάνω εικόνα σχετίζονται με το σύστημα honeypot (ονόματα του πιστοποιητικού RDP και του κεντρικού υπολογιστή και του παρόχου φιλοξενίας).

Η παρουσία αυτών των δεδομένων στα 12 κορυφαία ονόματα σύνδεσης που δοκιμάστηκαν υποδηλώνει ότι τουλάχιστον μερικοί από τους χάκερ δεν δοκίμασαν τυφλά ζεύγη διαπιστευτηρίων για να συνδεθούν, αλλά συγκέντρωσαν πρώτα πληροφορίες για το θύμα.

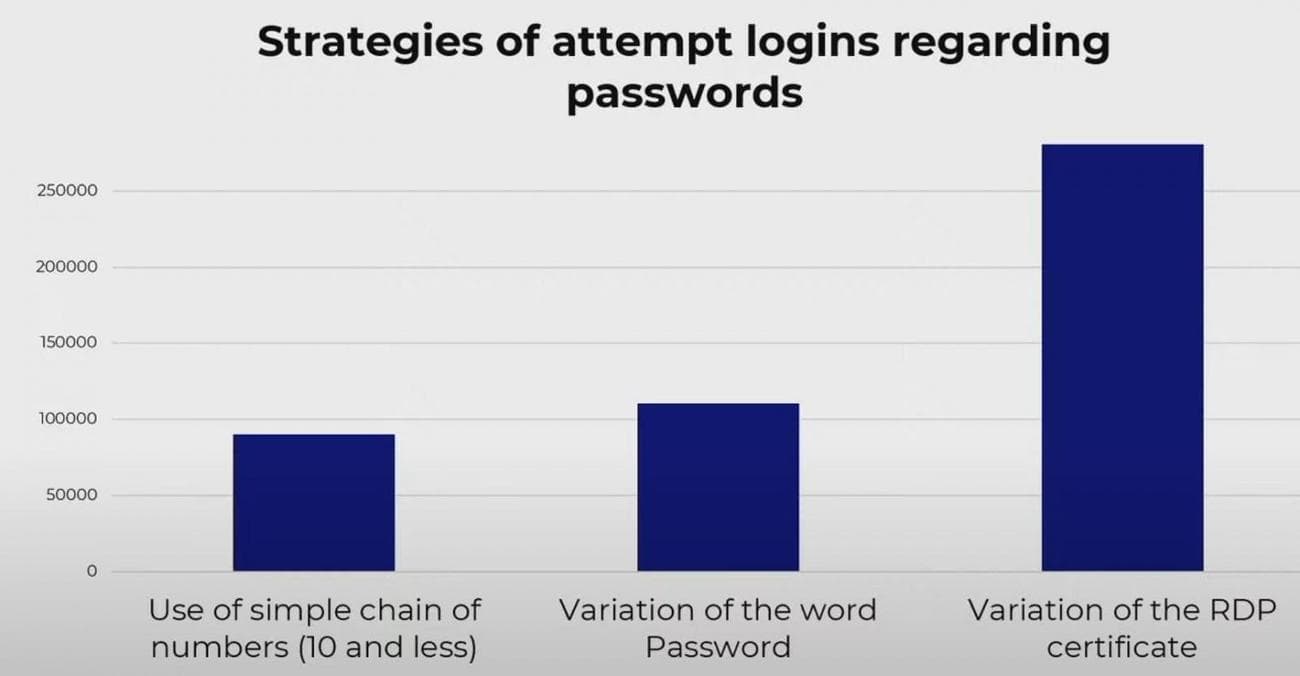

Ο Bergeron μας είπε ότι το σύστημα συνέλεξε hashes των κωδικών πρόσβασης και οι ερευνητές κατάφεραν να επαναφέρουν τους πιο αδύναμους. Τα αποτελέσματα έδειξαν ότι η πιο κοινή στρατηγική ήταν η χρήση μιας παραλλαγής του πιστοποιητικού RDP, ακολουθούμενη από παραλλαγές της λέξης «password» και μια απλή συμβολοσειρά έως και δέκα ψηφίων.

Μια ενδιαφέρουσα παρατήρηση κατά τη συσχέτιση αυτών των στατιστικών με τις διευθύνσεις IP επίθεσης είναι ότι το όνομα πιστοποιητικού RDP χρησιμοποιήθηκε αποκλειστικά σε προσπάθειες σύνδεσης από IP στην Κίνα (98%) και τη Ρωσία (2%).

Ωστόσο, αυτό δεν σημαίνει απαραίτητα ότι οι επιτιθέμενοι είναι από τις δύο χώρες αλλά ότι χρησιμοποιούν υποδομές στις δύο περιοχές.

Μια άλλη παρατήρηση είναι ότι πολλοί εισβολείς (15%) συνδύασαν χιλιάδες κωδικούς πρόσβασης με μόλις πέντε ονόματα χρήστη.

Μια κανονική εργάσιμη μέρα

Η ανθρώπινη συμμετοχή στην επίθεση έγινε πιο εμφανής μετά από αυτό το αρχικό στάδιο ωμής βίας, όταν οι χάκερ άρχισαν να αναζητούν πολύτιμα δεδομένα μέσα στο σύστημα.

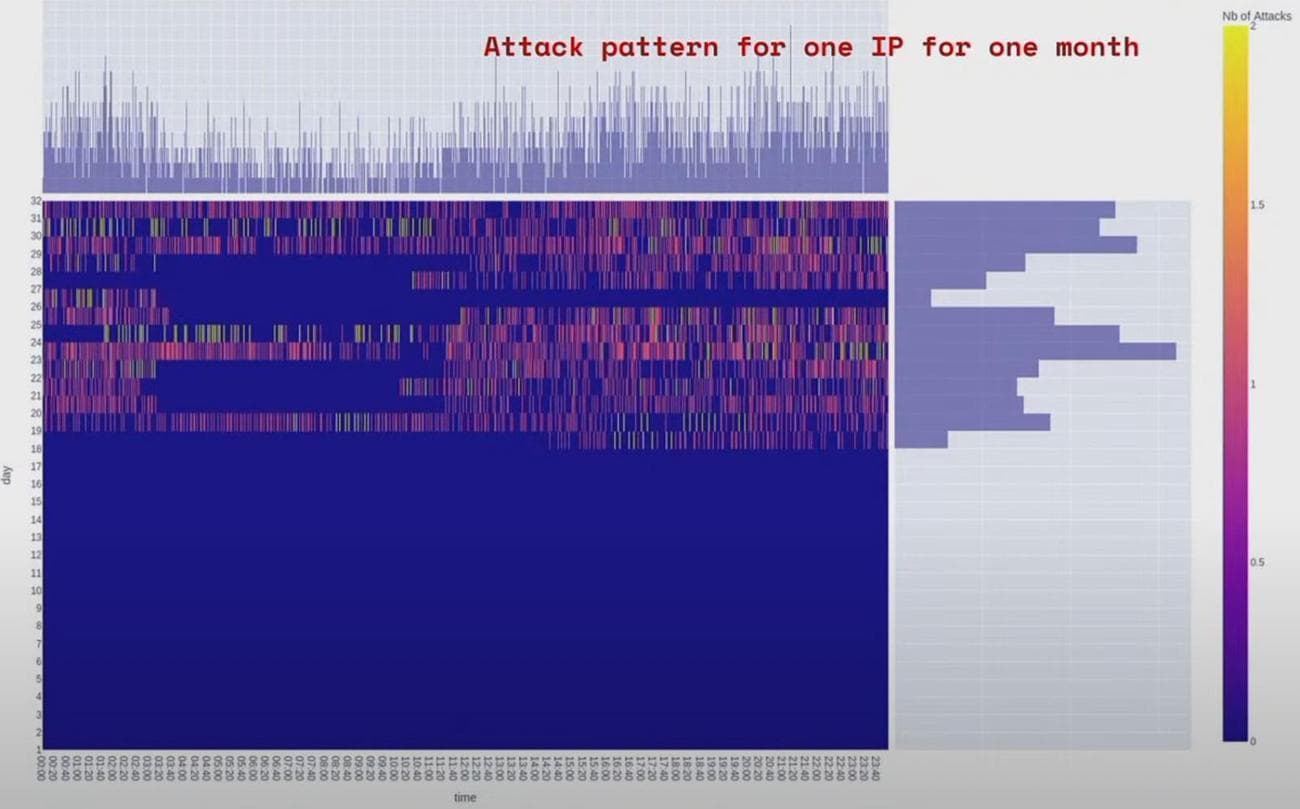

Ψάχνοντας περαιτέρω στα δεδομένα, ο Bergeron δημιούργησε έναν θερμικό χάρτη για διευθύνσεις IP που στοχεύουν το honeypot και παρατήρησε ότι η δραστηριότητα σχημάτιζε ένα καθημερινό μοτίβο με παύσεις που έδειχναν ότι οι χάκερ έκαναν διάλειμμα.

Πολλά κομμάτια δραστηριότητας εκτείνονται σε τέσσερις ώρες και έως και οκτώ, αν και ορισμένες συνεδρίες ήταν έως και 13 ώρες. Αυτό υποδηλώνει ανθρώπινη παρέμβαση, τουλάχιστον για την έναρξη των επιθέσεων, και φαίνεται να ακολουθεί κάποιο πρόγραμμα.

Προσθέτοντας βάρος σε αυτή την παρατήρηση είναι το γεγονός ότι η δραστηριότητα ωμής βίας σταμάτησε τις ημέρες του Σαββατοκύριακου, υποδηλώνοντας πιθανώς ότι οι επιτιθέμενοι αντιμετωπίζουν τη δραστηριότητα

hacking

σαν μια κανονική δουλειά.

Αξίζει να σημειωθεί ότι όλες αυτές ήταν αυτοματοποιημένες απόπειρες σύνδεσης που δεν απαιτούσαν ανθρώπινη παρακολούθηση από τη στιγμή που το σενάριο τροποποιήθηκε σωστά.

Σε ένα παράδειγμα, ο Bergeron παρατήρησε ένα κενό οκτώ ωρών μεταξύ των επιθέσεων και συμπέρανε ότι θα μπορούσε να υποδεικνύει έναν εισβολέα που εργάζεται σε βάρδιες.

Το ανθρώπινο άγγιγμα και το επίπεδο πολυπλοκότητας ήταν επίσης ορατά σε επιθέσεις που προσαρμόστηκαν για τον στόχο (14%) καθώς και στην προσθήκη μιας καθυστέρησης μεταξύ κάθε προσπάθειας σύνδεσης, για να μιμηθούν τη δραστηριότητα ενός πραγματικού ατόμου.

Η ανθρώπινη συμμετοχή στην επίθεση έγινε πιο εμφανής μετά από αυτό το αρχικό στάδιο ωμής βίας, όταν οι χάκερ άρχισαν να αναζητούν πολύτιμα δεδομένα μέσα στο σύστημα.

Παρά το γεγονός ότι οι ερευνητές μείωσαν τη δυσκολία σύνδεσης στο honeypot με το ζεύγος διαπιστευτηρίων «admin/admin», ο Bergeron είπε στο BleepingComputer ότι μόνο το 25% των χάκερ άρχισαν να εξερευνούν το μηχάνημα για σημαντικά αρχεία.

Ο Bergeron είπε επίσης ότι το honeypot ήταν άδειο, γι’ αυτό πιθανώς μόνο το ένα τέταρτο των επιτιθέμενων καθυστέρησε να αναζητήσει δεδομένα. Ωστόσο, το επόμενο βήμα της έρευνας θα ήταν να γεμίσει ο διακομιστής με ψεύτικα εταιρικά αρχεία και να παρακολουθήσει τις κινήσεις και τις ενέργειες του εισβολέα.

Για την καταγραφή και αποθήκευση των δεδομένων επίθεσης, τα οποία περιλαμβάνουν ζωντανές ροές βίντεο της περιόδου σύνδεσης RDP του αντιπάλου, χρησιμοποιήθηκε η έρευνα

PyRDP

ένα εργαλείο υποκλοπής ανοιχτού κώδικα που αναπτύχθηκε στο GoSecure από

Ολιβιέ Μπιλοντό

διευθυντής έρευνας για την κυβερνοασφάλεια στην εταιρεία και πρόεδρος του συνεδρίου NorthSec.

Ομιλία της Andreanne Bergeron

στο NorthSec φέτος τιτλοφορείται “Human vs Machine: The Level of Human Interaction in Automated Attacks Targeting the Remote

Desktop

Protocol”. Όλες οι ομιλίες και από τα δύο στάδια του συνεδρίου είναι διαθέσιμες στο

Το κανάλι της NorthSec στο YouTube

.