Οι αναφορές παράδοσης SMS μπορούν να χρησιμοποιηθούν για να συμπεράνουμε την τοποθεσία του παραλήπτη

Related Posts

Μια ομάδα πανεπιστημιακών ερευνητών έχει επινοήσει μια νέα επίθεση πλευρικού καναλιού με το όνομα «Freaky Leaky SMS», η οποία βασίζεται στο χρονοδιάγραμμα των αναφορών παράδοσης SMS για να συμπεράνει την τοποθεσία του παραλήπτη.

Οι αναφορές παράδοσης SMS διαχειρίζονται το SMSC (κέντρο εξυπηρέτησης σύντομων μηνυμάτων) του δικτύου κινητής τηλεφωνίας για να ενημερώνει πότε ένα μήνυμα παραδόθηκε, έγινε αποδεκτό, απέτυχε, είναι μη παραδοτέο, έχει λήξει ή έχει απορριφθεί.

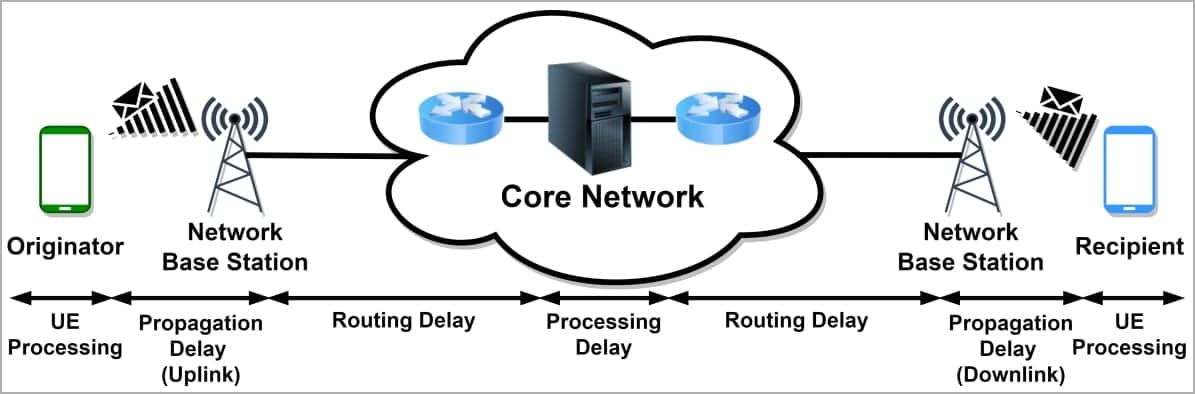

Ενώ υπάρχουν καθυστερήσεις δρομολόγησης, διάδοσης κόμβου δικτύου και καθυστερήσεις επεξεργασίας σε αυτή τη διαδικασία, η σταθερή φύση και τα συγκεκριμένα φυσικά χαρακτηριστικά των δικτύων κινητής τηλεφωνίας έχουν ως αποτέλεσμα προβλέψιμους χρόνους κατά τις οποίες ακολουθούνται τυπικές διαδρομές σήματος.

Οι ερευνητές ανέπτυξαν έναν αλγόριθμο μηχανικής μάθησης που αναλύει δεδομένα χρονισμού σε αυτές τις απαντήσεις SMS για να βρει την τοποθεσία του παραλήπτη με ακρίβεια έως και 96% για τοποθεσίες σε διαφορετικές χώρες και έως και 86% για δύο τοποθεσίες στην ίδια χώρα.

Προπαρασκευαστικές εργασίες

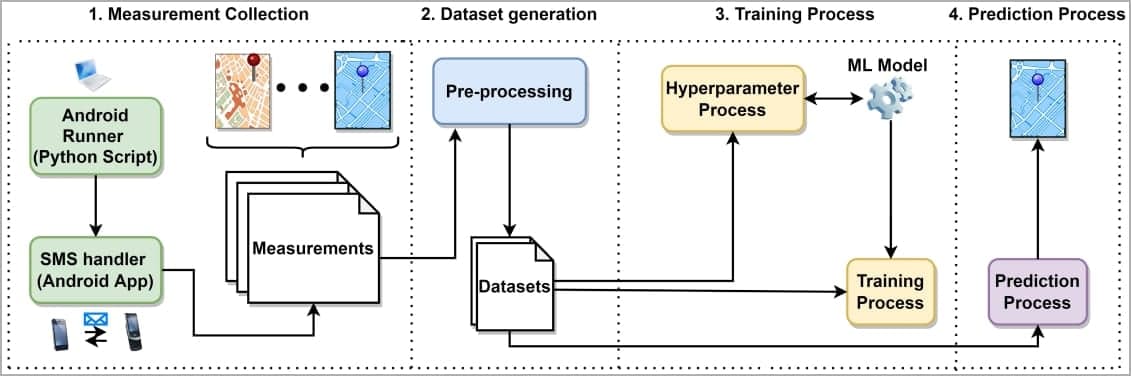

Ο εισβολέας θα πρέπει πρώτα να συλλέξει κάποια δεδομένα μέτρησης για να κάνει συγκεκριμένους συσχετισμούς μεταξύ των αναφορών παράδοσης SMS και των γνωστών τοποθεσιών του στόχου του.

Διάγραμμα μετάδοσης SMS

(arxiv.org)

Όσο πιο ακριβή δεδομένα έχει ο εισβολέας για το πού βρίσκονται οι στόχοι του, τόσο πιο ακριβή θα είναι τα αποτελέσματα της ταξινόμησης τοποθεσίας στις προβλέψεις του μοντέλου ML στη φάση της επίθεσης.

Για τη συλλογή των δεδομένων, ο εισβολέας πρέπει να στείλει πολλά SMS στον στόχο, είτε καλύπτοντάς τα ως μηνύματα μάρκετινγκ που ο παραλήπτης θα αγνοήσει ή θα αγνοήσει ως ανεπιθύμητα είτε χρησιμοποιώντας σιωπηλά μηνύματα SMS.

Το σιωπηλό SMS είναι ένα μήνυμα “τύπου 0” χωρίς περιεχόμενο, το οποίο δεν παράγει ειδοποιήσεις στην οθόνη του στόχου, ωστόσο η λήψη του εξακολουθεί να επιβεβαιώνεται από τη συσκευή στο SMSC.

Στα πειράματά τους, οι συγγραφείς της εργασίας χρησιμοποίησαν το ADB για να στείλουν εκρήξεις 20 σιωπηλών SMS κάθε ώρα για τρεις ημέρες σε πολλαπλές συσκευές δοκιμής στις Ηνωμένες Πολιτείες, τα Ηνωμένα Αραβικά Εμιράτα και επτά ευρωπαϊκές χώρες, καλύπτοντας δέκα χειριστές και διάφορες τεχνολογίες και γενιές επικοινωνίας. .

Στη συνέχεια, μέτρησαν το χρονοδιάγραμμα των αναφορών παράδοσης SMS σε κάθε περίπτωση και συγκέντρωσαν τα δεδομένα με τις αντίστοιχες υπογραφές τοποθεσίας για να δημιουργήσουν ένα ολοκληρωμένο σύνολο δεδομένων αξιολόγησης ML.

Το μοντέλο ML χρησιμοποίησε συνολικά 60 κόμβους (10 εισόδους, 10 εξόδους, 40 κρυφούς) και τα δεδομένα εκπαίδευσης περιελάμβαναν επίσης τοποθεσία λήψης, συνθήκες συνδεσιμότητας, τύπο δικτύου, αποστάσεις δέκτη και άλλα.

Διάγραμμα βημάτων επίθεσης

(arxiv.org)

Εντοπισμός των παραληπτών

Το πείραμα επικεντρώνεται σε σενάρια επίθεσης «κλειστού κόσμου», που σημαίνει την ταξινόμηση της θέσης του στόχου σε μία από τις προκαθορισμένες τοποθεσίες.

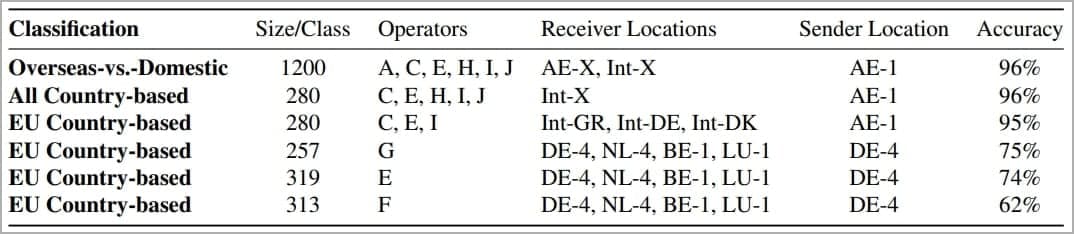

Οι ακαδημαϊκοί διαπίστωσαν ότι το μοντέλο τους πέτυχε υψηλή ακρίβεια στη διάκριση μεταξύ εγχώριων και υπερπόντιων τοποθεσιών (96%), εξίσου καλές εικασίες στην ταξινόμηση χωρών (92%) και αρκετά καλή απόδοση για τοποθεσίες στην ίδια περιοχή (62%-75%).

Διεθνή αποτελέσματα ταξινόμησης

(arxiv.org)

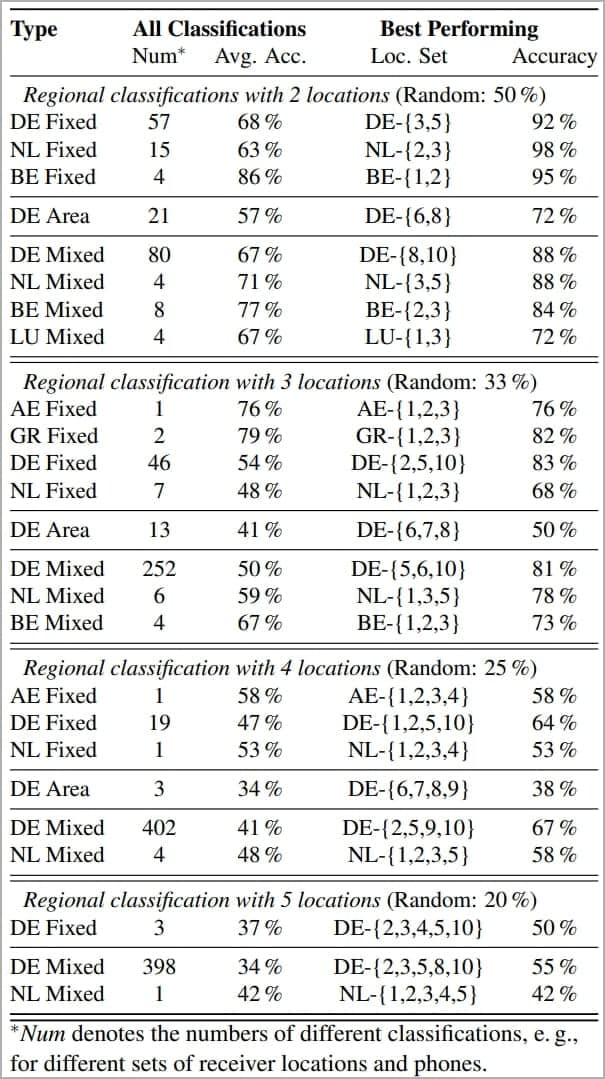

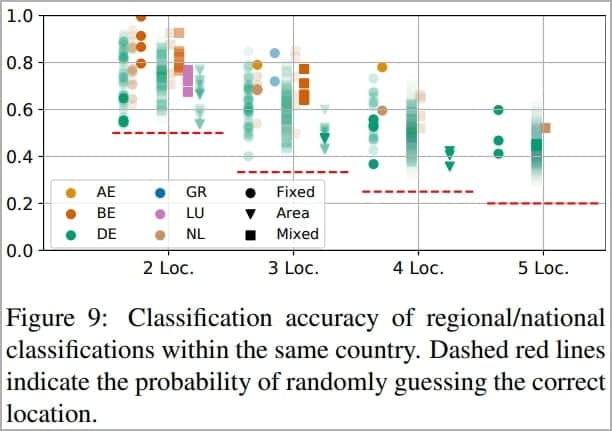

Η ακρίβεια εξαρτάται από την τοποθεσία, τον χειριστή και τις συνθήκες. Για παράδειγμα, στη Γερμανία, το σύστημα είχε μέση ακρίβεια 68% σε 57 διαφορετικές ταξινομήσεις, με την καλύτερη απόδοση να είναι 92% σε μια συγκεκριμένη γερμανική περιοχή.

Το Βέλγιο είχε τα καλύτερα αποτελέσματα, με μέσο όρο 86% σωστές εικασίες και μέγιστο 95% στην περιοχή με τις καλύτερες επιδόσεις.

Ολοκληρωμένα αποτελέσματα πειράματος

(arxiv.org)

Όταν λαμβάνονται υπόψη τρεις τοποθεσίες στη Γερμανία, η ακρίβεια πρόβλεψης του μοντέλου πέφτει κατά μέσο όρο στο 54% και φτάνει στο 83% στην περίπτωση με την καλύτερη απόδοση, η οποία εξακολουθεί να είναι σημαντικά υψηλότερη από το 33% της τυχαίας εικασίας.

Για την Ελλάδα, το μοντέλο παρέδωσε έναν αξιοσημείωτο μέσο όρο 79% σωστών προβλέψεων τοποθεσίας για τρεις τοποθεσίες (τυχαία 33%) και έφτασε το 82% στην καλύτερη περίπτωση.

Σύνοψη των αποτελεσμάτων του πειράματος

(arxiv.org)

Οι ερευνητές άφησαν περιπτώσεις «ανοιχτού κόσμου» όπου ο στόχος επισκέπτεται άγνωστες τοποθεσίες για μελλοντική εργασία. Ωστόσο,

το χαρτί

εξακολουθεί να παρέχει μια σύντομη αξιολόγηση για να εξηγήσει πώς το μοντέλο πρόβλεψης μπορεί να προσαρμοστεί σε αυτά τα σενάρια.

Εν ολίγοις, οι επιθέσεις ανοιχτού κόσμου είναι εφικτές με βάση τη χρήση εξόδων πιθανότητας, τον εντοπισμό ανωμαλιών και τη συμπερίληψη ορόσημων και άλλων τοποθεσιών ενδιαφέροντος στο σύνολο δεδομένων εκπαίδευσης ML. Ωστόσο, η κλίμακα της επίθεσης αυξάνεται εκθετικά και το πεδίο εφαρμογής ξεπερνά την παρούσα εργασία.

συμπέρασμα

Παρόλο που η επίθεση περιλαμβάνει κουραστική προπαρασκευαστική εργασία, δεν είναι ασήμαντη η πραγματοποίησή της, δεν λειτουργεί καλά υπό όλες τις συνθήκες και έχει αρκετούς πρακτικούς περιορισμούς, εξακολουθεί να αποτελεί δυνητικό κίνδυνο απορρήτου για τους χρήστες.

Ένας από τους ερευνητές που υπέγραψαν την εργασία, ο Ευάγγελος Μπίτσικας, είπε στην BleepingComputer ότι για αυτό το πείραμα θεωρούσαν τους εαυτούς τους εισβολείς βασικής γραμμής, πράγμα που σημαίνει ότι ήταν περιορισμένοι ως προς τους πόρους, τη γνώση μηχανικής μάθησης και την τεχνική ικανότητα.

Αυτό σημαίνει ότι οι εξελιγμένοι επιτιθέμενοι με περισσότερους πόρους στα χέρια τους θα μπορούσαν θεωρητικά να επιτύχουν μεγαλύτερο αντίκτυπο και ακόμη και να απολαύσουν μέτρια επιτυχία στα σενάρια επίθεσης “ανοιχτού κόσμου”.

Αξίζει επίσης να σημειωθεί ότι αναπτύχθηκε η ίδια ομάδα ερευνητών

παρόμοια επίθεση χρονισμού

πέρυσι και απέδειξε ότι είναι δυνατός ο περίπου εντοπισμός χρηστών δημοφιλών άμεσων μηνυμάτων όπως το Signal, το Threema και το

WhatsApp

χρησιμοποιώντας αναφορές λήψης μηνυμάτων.