Οι χάκερ χρησιμοποιούν το πιστοποιητικό κώδικα του παρόχου VPN για να υπογράψουν κακόβουλο λογισμικό

Η ευθυγραμμισμένη με την Κίνα ομάδα APT (προηγμένη επίμονη απειλή) γνωστή ως «Bronze Starlight» εθεάθη να στοχεύει τη βιομηχανία τζόγου της Νοτιοανατολικής Ασίας με

κακόβουλο λογισμικό

υπογεγραμμένο χρησιμοποιώντας ένα έγκυρο πιστοποιητικό που χρησιμοποιείται από τον πάροχο Ivacy VPN.

Το κύριο όφελος από τη χρήση ενός έγκυρου πιστοποιητικού είναι η παράκαμψη μέτρων ασφαλείας, η αποφυγή υποψιών με ειδοποιήσεις συστήματος και η ανάμειξη με νόμιμο λογισμικό και κίνηση.

Σύμφωνα με το SentinelLabs, το οποίο ανέλυσε την καμπάνια, το πιστοποιητικό ανήκει στην PMG PTE LTD, έναν πωλητή από τη Σιγκαπούρη του προϊόντος VPN «Ivacy VPN».

Οι κυβερνοεπιθέσεις που παρατηρήθηκαν τον Μάρτιο του 2023 είναι πιθανότατα μεταγενέστερη φάση του «

Επιχείρηση ChattyGoblin’

που εντόπισε η ESET σε μια αναφορά 4ο τρίμηνο 2022 – 1ο τρίμηνο 2023.

Ωστόσο, η SentinelLabs λέει ότι είναι δύσκολο να συσχετιστεί με συγκεκριμένα clusters λόγω της εκτεταμένης κοινής χρήσης εργαλείων μεταξύ κινεζικών παραγόντων απειλών.

Πλάγια φόρτωση DLL

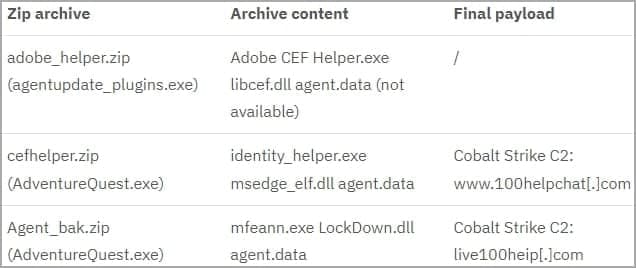

Οι επιθέσεις ξεκινούν με την απόρριψη εκτελέσιμων αρχείων .NET (agentupdate_plugins.exe και AdventureQuest.exe) στο σύστημα προορισμού, πιθανότατα μέσω trojanized εφαρμογών συνομιλίας, που ανακτούν αρχεία ZIP που προστατεύονται με κωδικό πρόσβασης από κάδους Alibaba.

Το δείγμα κακόβουλου λογισμικού AdventureQuest.exe βρέθηκε για πρώτη φορά από ερευνητή ασφαλείας

MalwareHunterteam

τον Μάιο, όταν παρατήρησαν ότι το πιστοποιητικό υπογραφής κωδικού ήταν το ίδιο με αυτό που χρησιμοποιήθηκε για τους επίσημους εγκαταστάτες του Ivacy VPN.

Αυτά τα αρχεία περιέχουν ευάλωτες εκδόσεις λογισμικού όπως το Adobe Creative

Cloud

, το Microsoft Edge και το McAfee VirusScan, οι οποίες είναι επιρρεπείς σε πειρατεία DLL. Οι χάκερ Bronze Starlight χρησιμοποιούν αυτές τις ευάλωτες εφαρμογές για να αναπτύξουν φάρους Cobalt Strike σε στοχευμένα συστήματα.

Τα κακόβουλα DLL (libcef.dll, msedge_elf.dll και LockDown.dll) συσκευάζονται μέσα στα αρχεία μαζί με τα νόμιμα εκτελέσιμα προγράμματα και τα Windows δίνουν προτεραιότητα στην εκτέλεσή τους έναντι ασφαλέστερων εκδόσεων του ίδιου DLL που είναι αποθηκευμένα στο C:WindowsSystem32, επιτρέποντας την εκτέλεση κακόβουλου κώδικα.

Περιεχόμενα των αρχείων ZIP που έχουν ληφθεί από κουβάδες cloud

(SentinelLabs)

Το SentinelLabs σημειώνει ότι τα εκτελέσιμα .NET διαθέτουν έναν περιορισμό γεωγραφικής προστασίας που αποτρέπει την εκτέλεση του κακόβουλου λογισμικού στις

Ηνωμένες Πολιτείες

, τη Γερμανία, τη Γαλλία, τη Ρωσία, την Ινδία, τον Καναδά ή το

Ηνωμένο Βασίλειο

.

Αυτές οι χώρες βρίσκονται εκτός του εύρους στόχου αυτής της καμπάνιας και αποκλείονται να αποφύγουν τον εντοπισμό και την ανάλυση. Ωστόσο, λόγω σφάλματος στην εφαρμογή του geofencing, δεν λειτουργεί.

Κατάχρηση

έγκυρου πιστοποιητικού

Μια ενδιαφέρουσα πτυχή των επιθέσεων που παρατηρήθηκαν είναι η χρήση ενός πιστοποιητικού κωδικοποίησης που ανήκει στην PMG PTE LTD, την εταιρεία πίσω από το Ivacy VPN.

Μάλιστα, το ίδιο πιστοποιητικό χρησιμοποιείται για την υπογραφή του

επίσημο πρόγραμμα εγκατάστασης Ivacy VPN

συνδέεται με από το

Ιστότοπος παρόχου VPN

.

«Είναι πιθανό κάποια στιγμή να έχει κλαπεί το κλειδί υπογραφής PMG PTE LTD – μια γνωστή τεχνική γνωστών κινεζικών παραγόντων απειλών για την ενεργοποίηση της υπογραφής κακόβουλου λογισμικού».

υποθέτει η SentinelLabs

.

“Οι πάροχοι VPN είναι κρίσιμοι στόχοι, καθώς επιτρέπουν στους παράγοντες απειλών να αποκτήσουν δυνητικά πρόσβαση σε ευαίσθητα δεδομένα χρηστών και επικοινωνίες.”

Εάν το πιστοποιητικό είχε κλαπεί, οι ερευνητές ασφαλείας ανησυχούν για το σε τι άλλο είχαν πρόσβαση οι φορείς της απειλής στον πάροχο VPN.

Η PMG PTE LTD δεν έχει απαντήσει σε αυτή την αποκάλυψη με δημόσια δήλωση, επομένως τα ακριβή μέσα με τα οποία οι χάκερ απέκτησαν πρόσβαση στο πιστοποιητικό παραμένουν ασαφή.

Εν τω μεταξύ,

Το DigiCert ανακλήθηκε

και ακύρωσε το πιστοποιητικό στις αρχές Ιουνίου 2023 για παραβίαση των κατευθυντήριων γραμμών “Βασικές Απαιτήσεις”.

Η BleepingComputer επικοινώνησε με τον Ivacy σχετικά με το κατάχρηση του πιστοποιητικού υπογραφής κώδικα, αλλά δεν έλαβε απάντηση.