Το Mirai botnet στοχεύει 22 ελαττώματα σε συσκευές D-Link, Zyxel, Netgear

Μια παραλλαγή του botnet Mirai στοχεύει σχεδόν δύο δωδεκάδες ευπάθειες με στόχο να πάρει τον έλεγχο συσκευών D-

Link

, Arris, Zyxel, TP-Link, Tenda, Netgear και

MediaTek

για να τις χρησιμοποιήσει για επιθέσεις κατανεμημένης άρνησης υπηρεσίας (

DDoS

). .

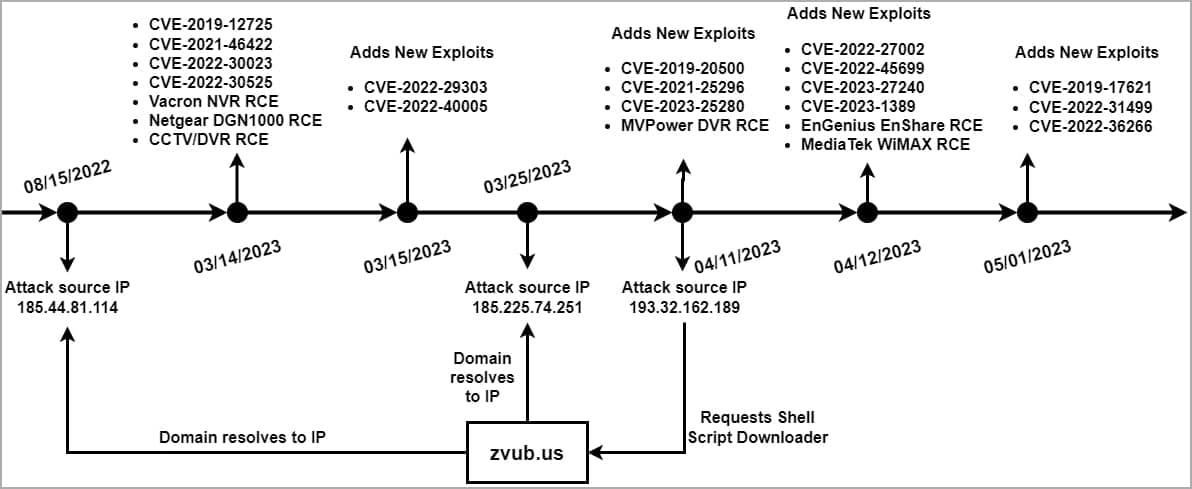

Το κακόβουλο λογισμικό εντοπίστηκε από ερευνητές της Μονάδας 42 της Palo Alto Networks σε δύο συνεχιζόμενες καμπάνιες που ξεκίνησαν στις 14 Μαρτίου και αυξήθηκαν τον Απρίλιο και τον Ιούνιο.

Σε μια έκθεση σήμερα, οι ερευνητές προειδοποιούν ότι οι προγραμματιστές botnet συνεχίζουν να προσθέτουν κώδικα για εκμεταλλεύσιμα τρωτά σημεία.

Χρονοδιάγραμμα εξέλιξης καμπάνιας

(Δίκτυα Πάλο Άλτο)

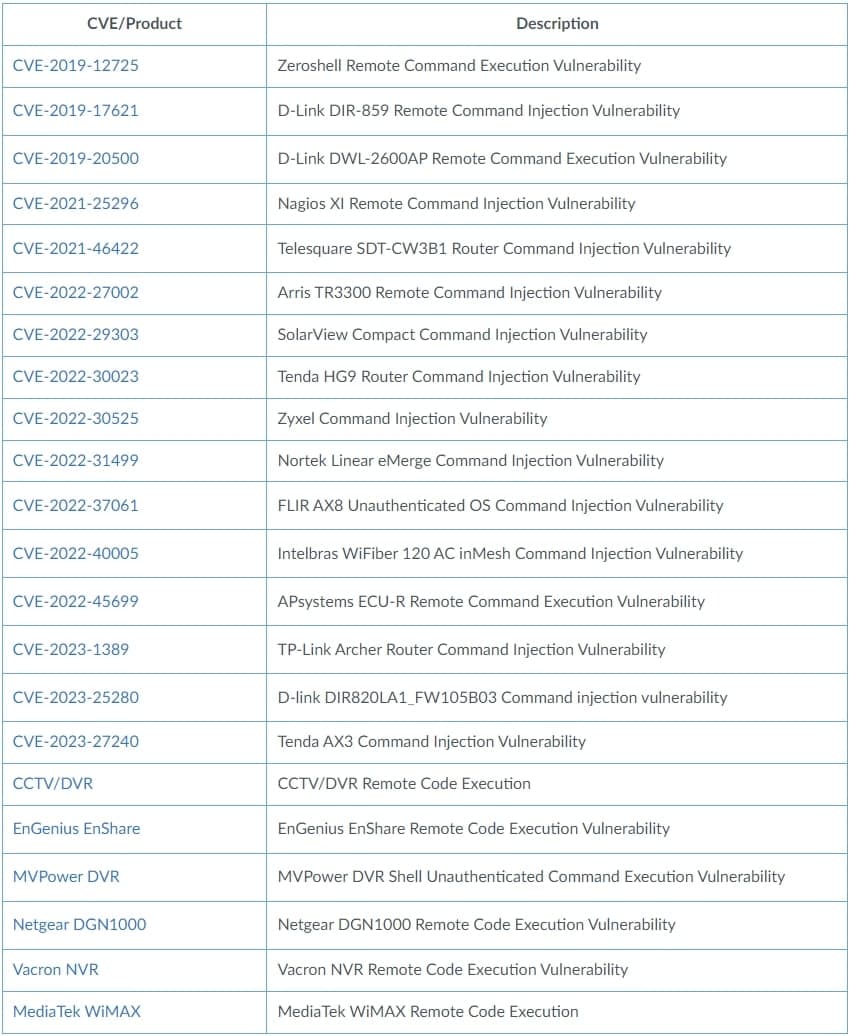

Συνολικά, το κακόβουλο λογισμικό στοχεύει τουλάχιστον 22 γνωστά ζητήματα ασφαλείας σε διάφορα συνδεδεμένα προϊόντα, τα οποία περιλαμβάνουν δρομολογητές, DVR, NVR, dongles επικοινωνίας WiFi, συστήματα θερμικής παρακολούθησης, συστήματα ελέγχου πρόσβασης και οθόνες παραγωγής ηλιακής ενέργειας.

Παρακάτω είναι η πλήρης λίστα με τα τρωτά σημεία και τα προϊόντα που στοχεύουν το κακόβουλο λογισμικό στην πιο πρόσφατη έκδοση που εντόπισαν οι ερευνητές της Μονάδας 42:

Πίνακας ελαττωμάτων εκμετάλλευσης

(Δίκτυα Πάλο Άλτο)

Ένα από αυτά τα ελαττώματα, το CVE-2023-1389, επηρεάζει τον δρομολογητή WiFi TP-Link

Archer

A21 (AX1800) και αναφέρθηκε από την ZDI ως εκμετάλλευση από κακόβουλο λογισμικό Mirai από τα τέλη Απριλίου. Ωστόσο, δεν είναι σαφές εάν οι δύο αναφέρονται στην ίδια δραστηριότητα.

Λεπτομέρειες επίθεσης

Η επίθεση ξεκινά με την εκμετάλλευση ενός από τα αναφερθέντα ελαττώματα, θέτοντας το έδαφος για την εκτέλεση ενός σεναρίου φλοιού από έναν εξωτερικό πόρο.

Αυτό το σενάριο θα πραγματοποιήσει λήψη του προγράμματος-πελάτη botnet που ταιριάζει με την αρχιτεκτονική της παραβιασμένης συσκευής, καλύπτοντας τα armv4l, arm5l, arm6l, arm7l, mips, mipsel, sh4, x86_64, i686, i586, arc, m68k και sparc.

Μετά την εκτέλεση του προγράμματος-πελάτη bot, το πρόγραμμα λήψης σεναρίων κελύφους διαγράφει το αρχείο του προγράμματος-πελάτη για να σαρώσει τα ίχνη μόλυνσης και να μειώσει την πιθανότητα εντοπισμού.

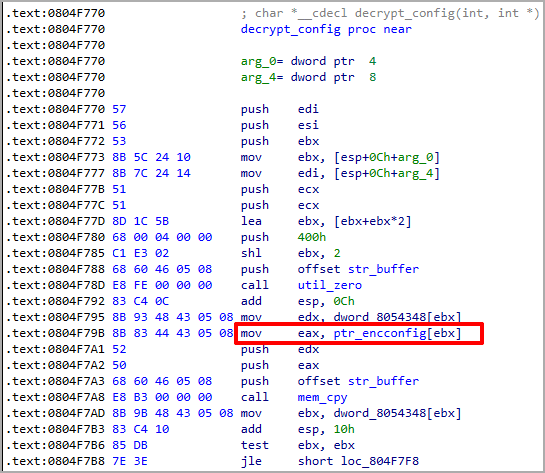

Σε σύγκριση με τις τυπικές παραλλαγές Mirai που κυκλοφορούν, αυτή έχει άμεση πρόσβαση στις κρυπτογραφημένες συμβολοσειρές στην ενότητα .rodata μέσω ενός ευρετηρίου αντί να δημιουργήσει έναν πίνακα συμβολοσειρών για να λάβει τη διαμόρφωση του προγράμματος-πελάτη botnet.

Αυτή η προσέγγιση παρακάμπτει την προετοιμασία του κρυπτογραφημένου πίνακα συμβολοσειρών, δίνοντας στο κακόβουλο λογισμικό ταχύτητα και μυστικότητα και καθιστώντας λιγότερο πιθανό τον εντοπισμό του από εργαλεία ασφαλείας.

Ανάκτηση των συμβολοσειρών διαμόρφωσης

(Δίκτυα Πάλο Άλτο)

Η ενότητα 42 σημειώνει επίσης ότι αυτή η παραλλαγή του Mirai δεν έχει την ικανότητα να βλάψει τα διαπιστευτήρια σύνδεσης telnet/SSH, επομένως η διανομή της βασίζεται εξ ολοκλήρου στους χειριστές που εκμεταλλεύονται χειροκίνητα τα τρωτά σημεία.

Η μείωση του κινδύνου μόλυνσης είναι δυνατή με την εφαρμογή της πιο πρόσφατης ενημέρωσης υλικολογισμικού που είναι διαθέσιμη από τον προμηθευτή ή τον κατασκευαστή της συσκευής, εναλλαγή από τα προεπιλεγμένα διαπιστευτήρια πρόσβασης σε κάτι ισχυρό και μοναδικό και καταργήστε την προσβασιμότητα του απομακρυσμένου πίνακα διαχειριστή, εάν δεν χρειάζεται.

Τα σημάδια μόλυνσης από κακόβουλο λογισμικό botnet σε μια συσκευή IoT μπορεί να περιλαμβάνουν υπερβολική υπερθέρμανση, αλλαγή ρυθμίσεων/διαμόρφωσης, συχνές αποσυνδέσεις και συνολική πτώση της απόδοσης.